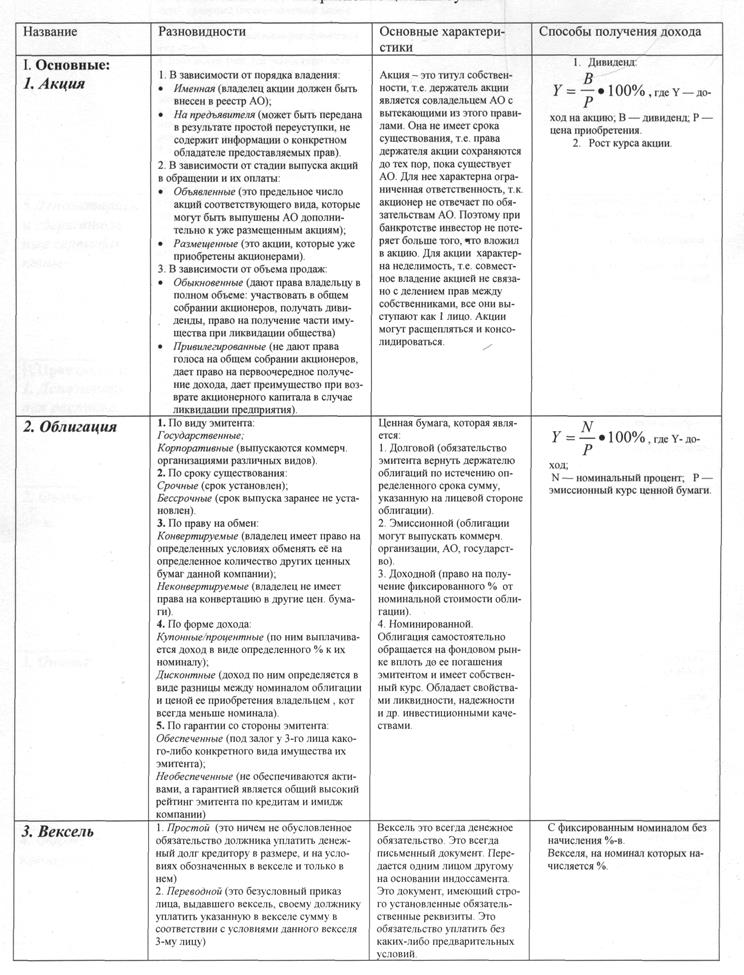

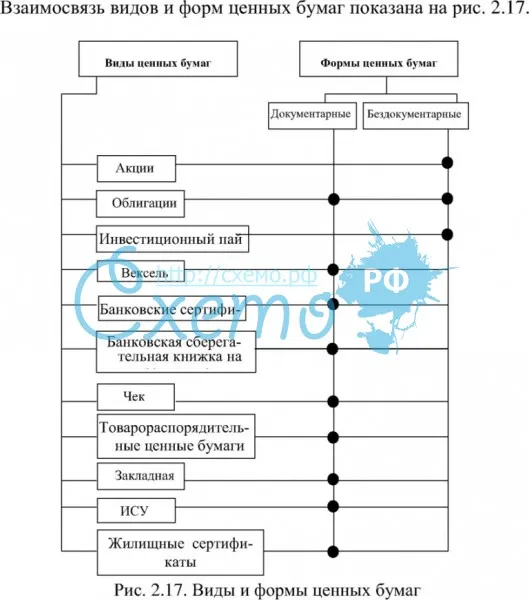

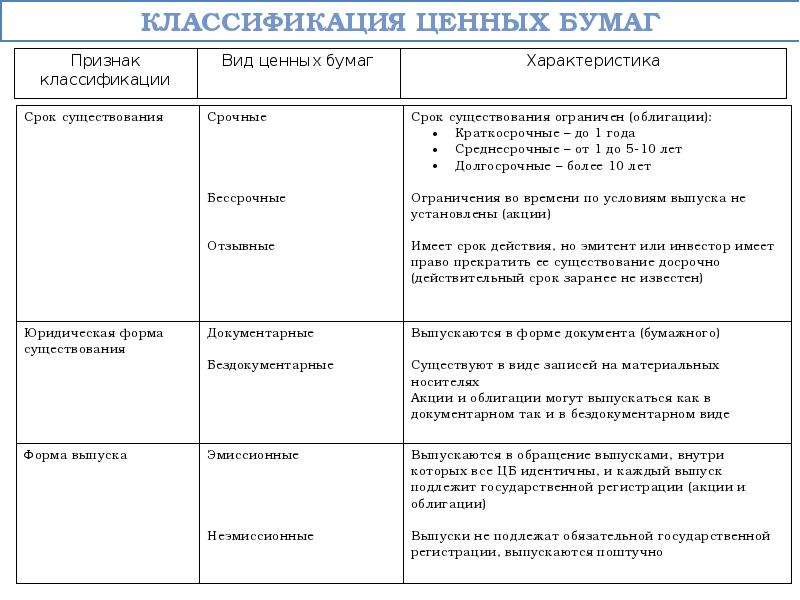

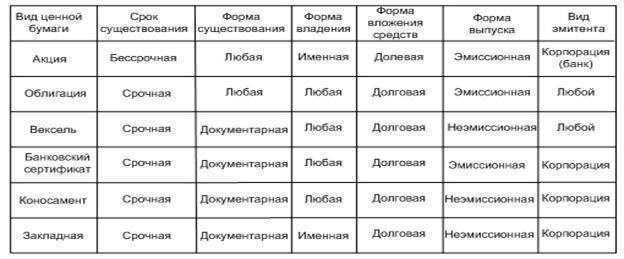

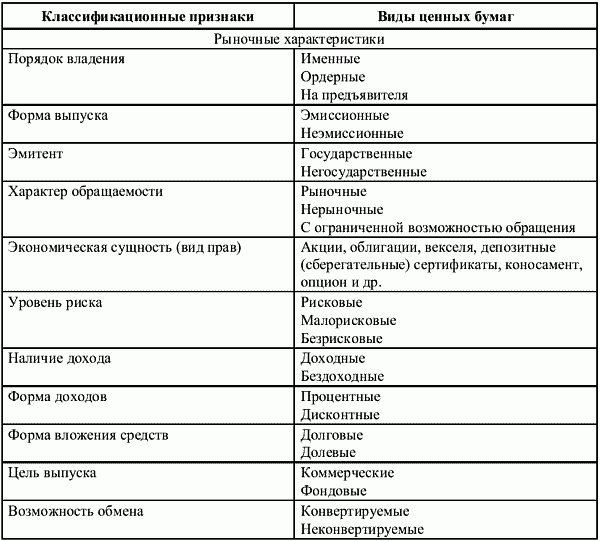

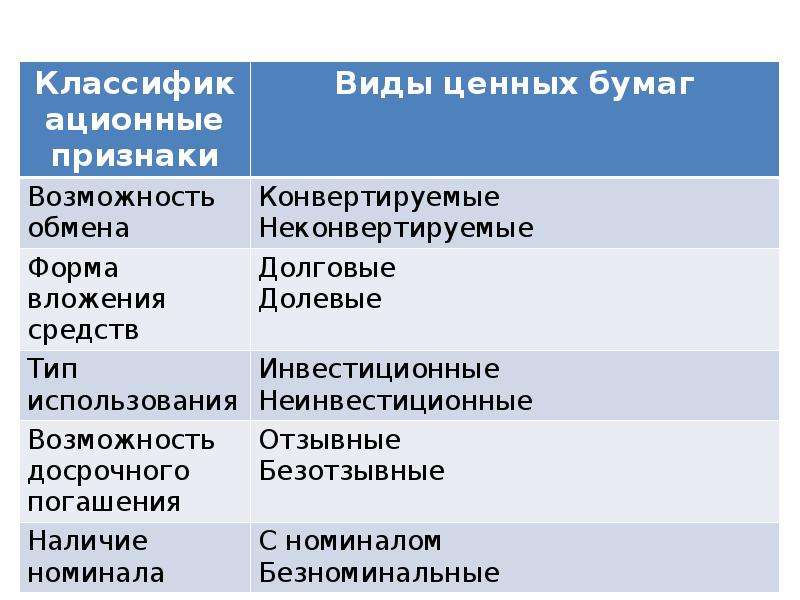

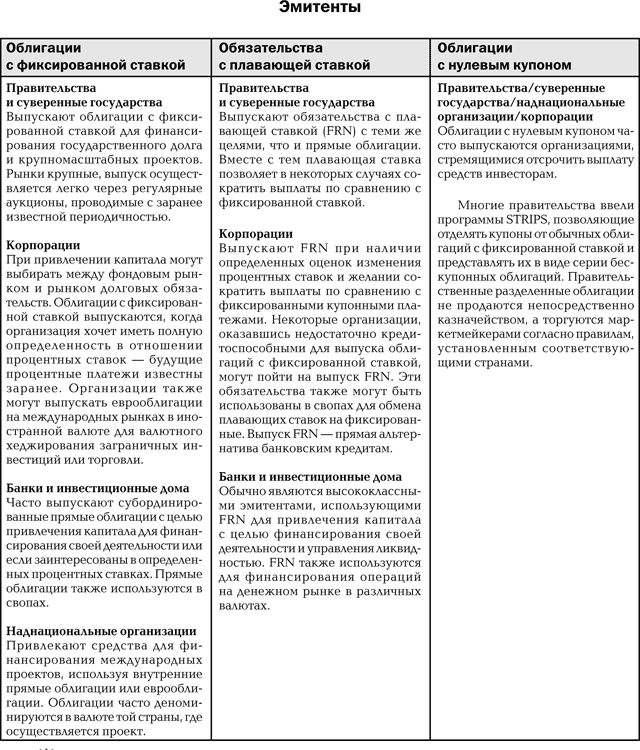

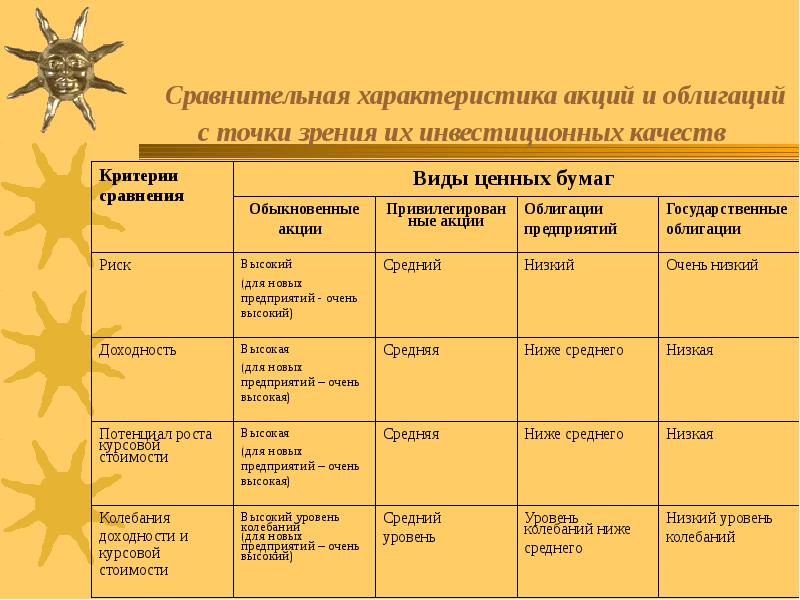

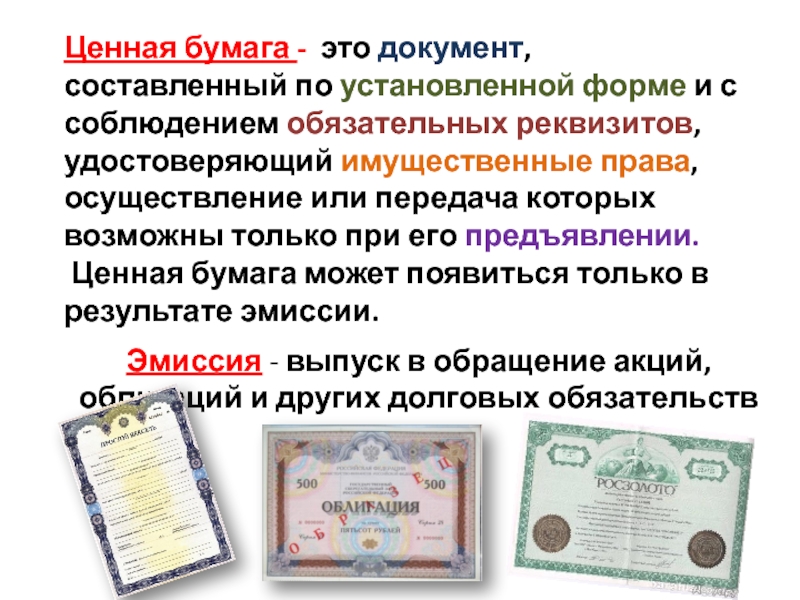

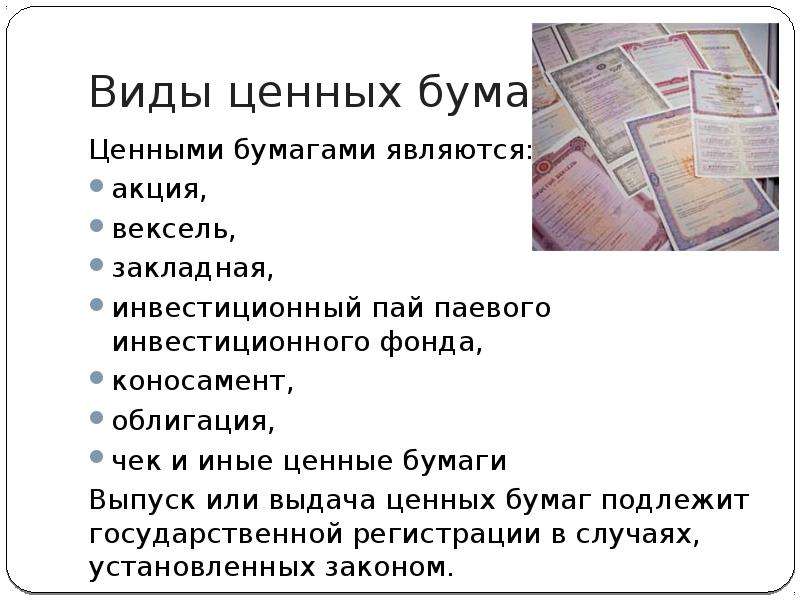

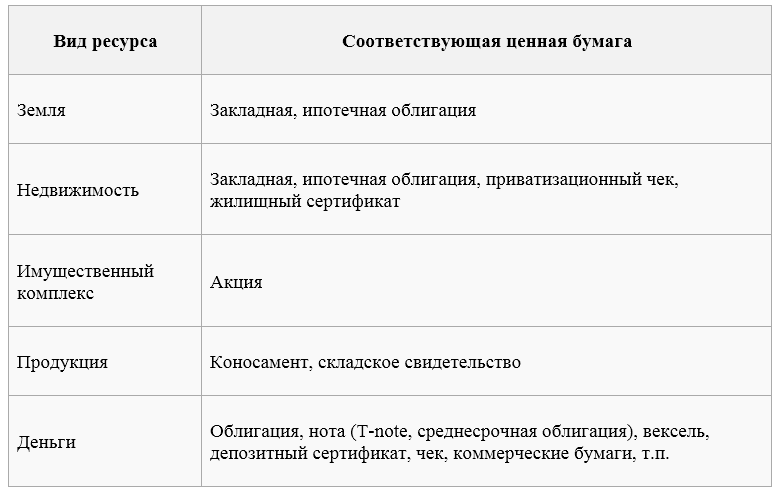

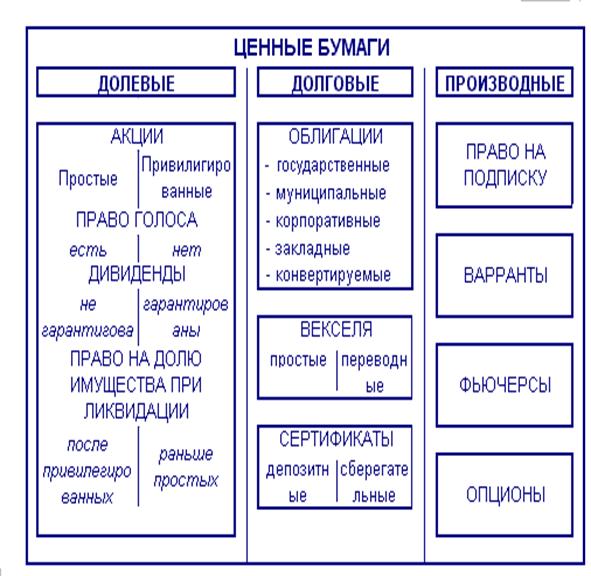

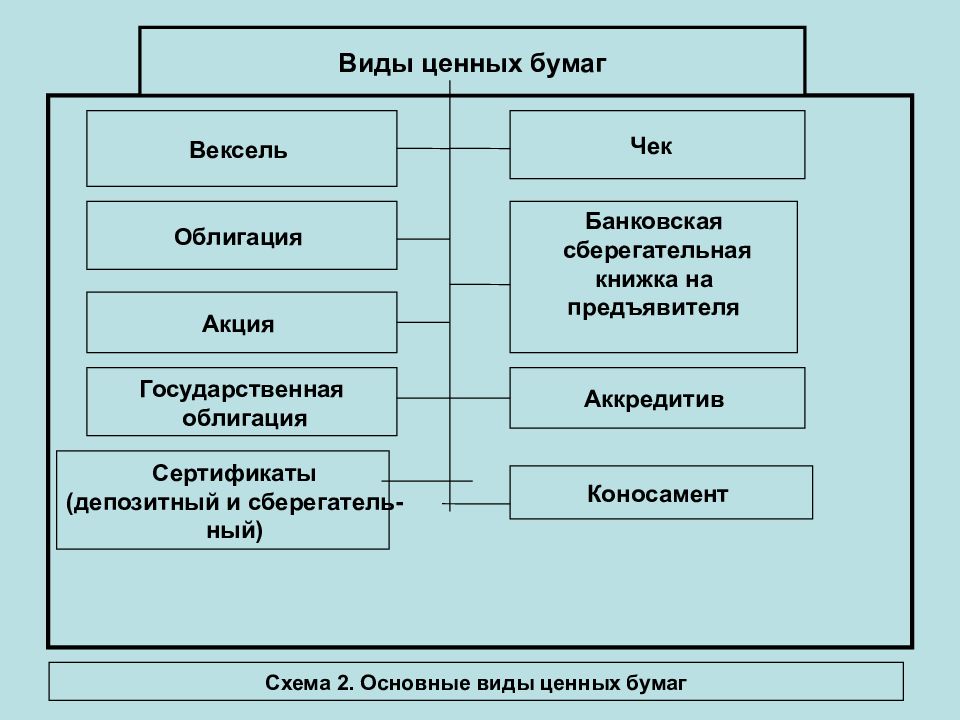

Таблица ценная бумага права владельца преимущества ценной бумаги: Виды ценных бумаг, и их характеристика (таблица) и функции

Обыкновенные акции — виды, преимущества, недостатки — Легион Брокер Инвест

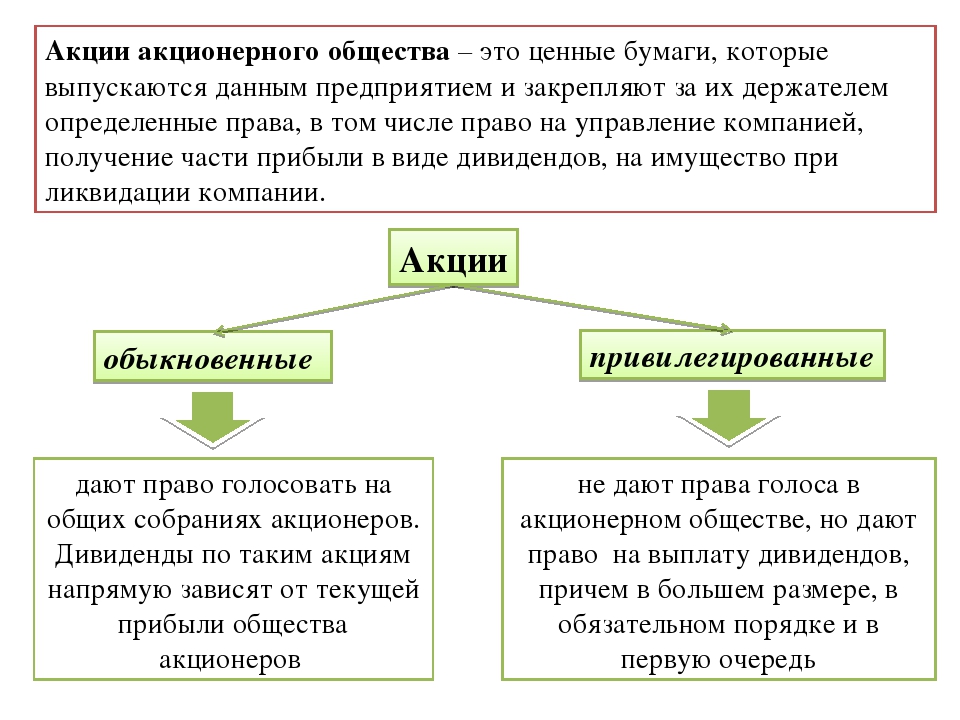

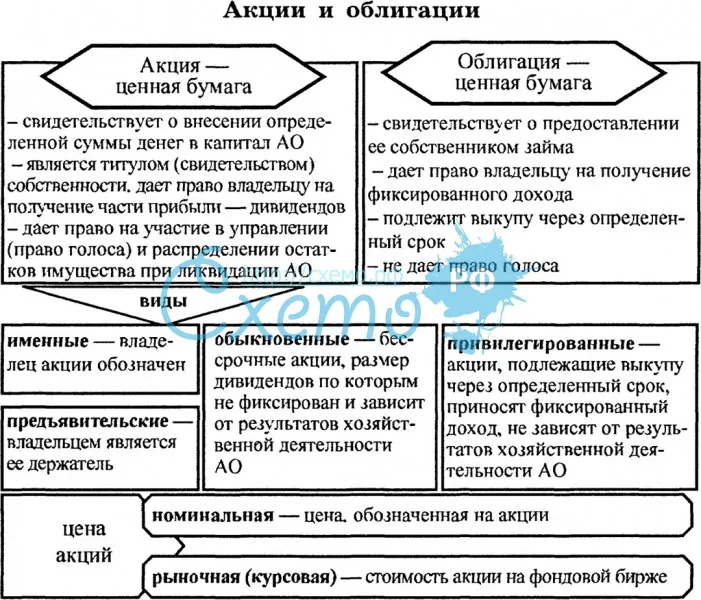

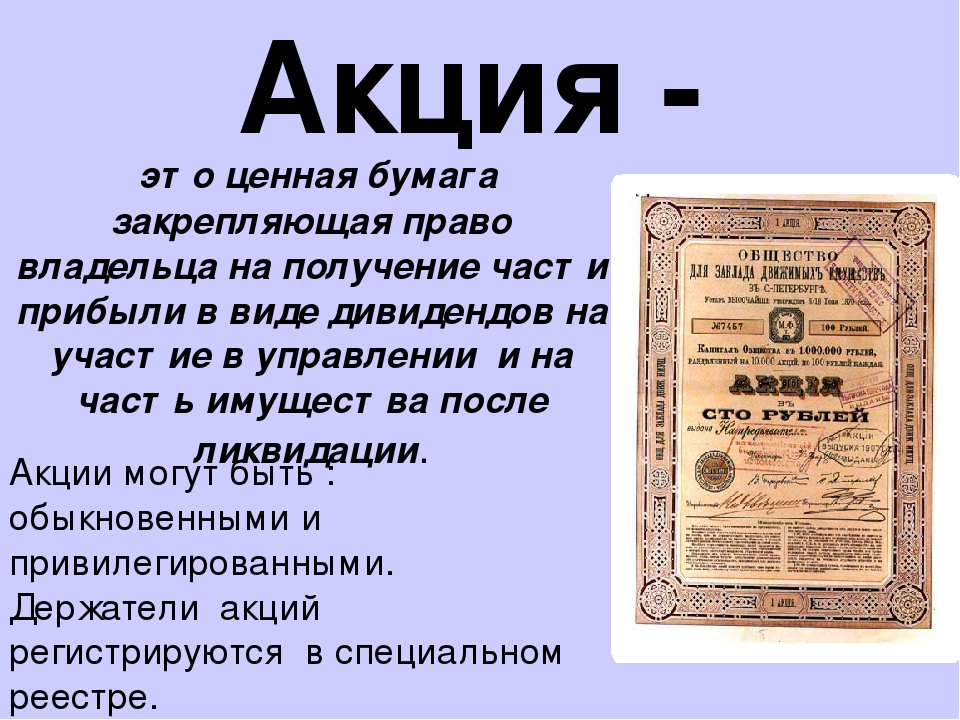

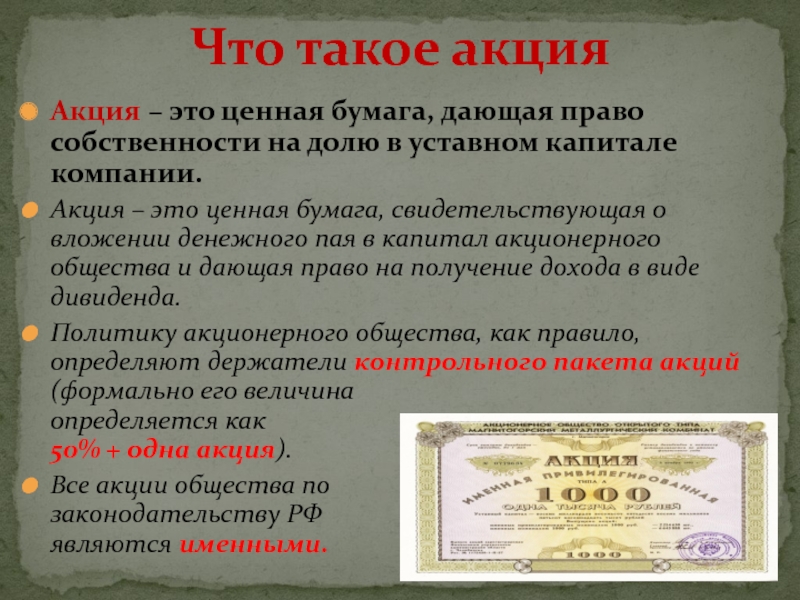

Обыкновенные акции являются достаточно важным инструментом финансового рынка. Такие акции очень и очень важные в формировании финансов акционерных обществ. В соответствии с Законом обыкновенных акций в уставном капитале должно быть не меньше 75%. На практике уставный капитал большого количества АО состоит только из обычных акций. Держатели таких акций получают следующие преимущества:

- право получать дивиденды. Размер дивиденда определяется советом директоров АО. Данный вопрос обсуждается на общем собрании акционеров;

- право участвовать в управлении общества с помощью голосования;

- возможность нарастить вложенный капитал за короткое время. В данном случае капитал увеличивается благодаря двум факторам – начислению дивидендов и росту курса акций;

- право получить часть имущества общества вследствие его ликвидации, конечно же, это произойдет только после покрытия долгов кредиторам и владельцам привилегированных акций;

- возможность легко приобрести или продать дополнительные акции.

Одной из особенностей обыкновенных акций является то, что акционер не имеет права требовать у общества возвратить ему сумму, которая была им изначально внесена. Благодаря этому, акционерное общество может спокойно распоряжаться капиталом, не боясь, что акционеры будут требовать его часть обратно. Таким образом, обыкновенная акция является бессрочной ценной бумагой, не выпускаемой на оговоренный период.

Кроме преимуществ владельцы обыкновенных акций получают еще и риск, связанный с финансовыми потерями. Если акционерное общество ликвидируется по причине несостоятельности, то владельцы таких акций получат свою часть имущества только после кредиторов и держателей привилегированных акций. А, как правило, к тому времени уже мало что остается.

Многие компании достаточно широко пользуются механизмом функционирования акций для того, чтобы сформировать и увеличить уставный капитал. Во время создания акционерного общества учредителями обсуждается и определяется нужный размер уставного капитала, который покрывается за счет взносов самих учредителей. Взамен они получают эквивалентное число акций.

Взамен они получают эквивалентное число акций.

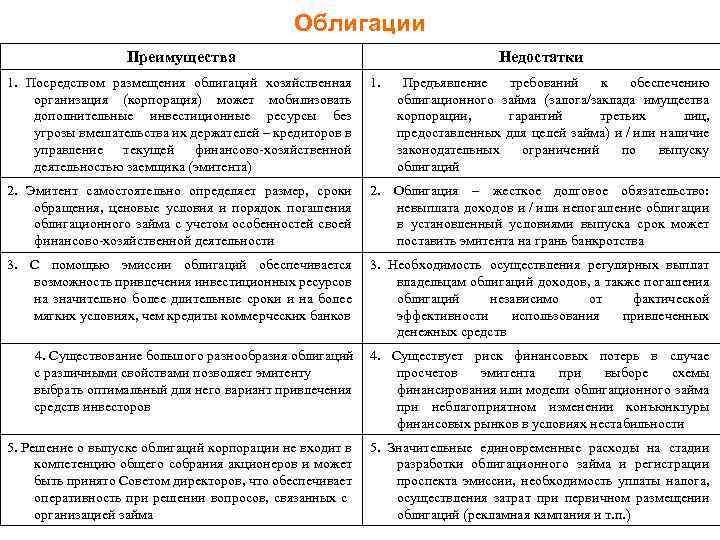

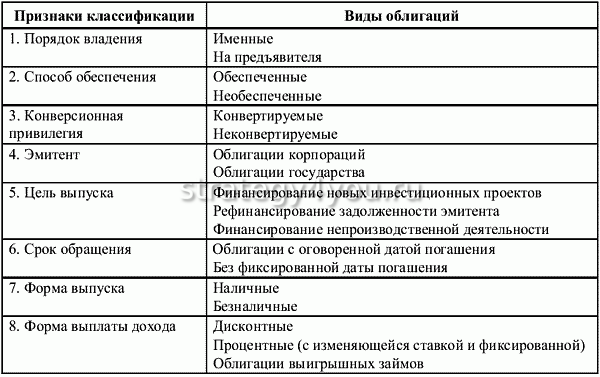

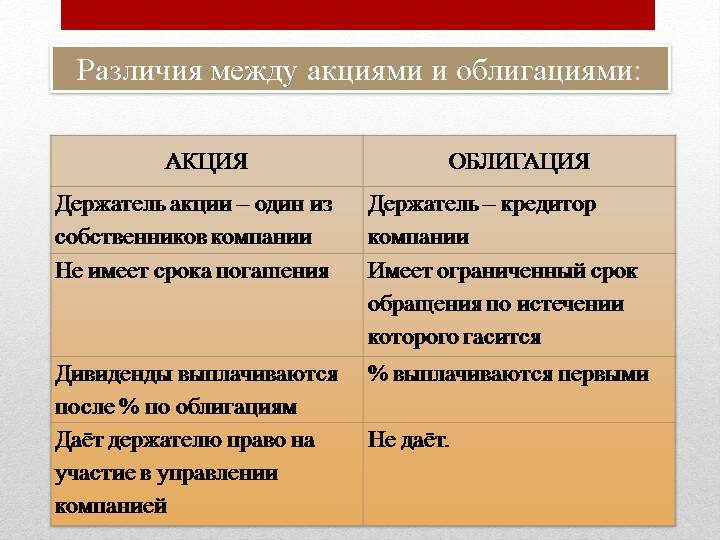

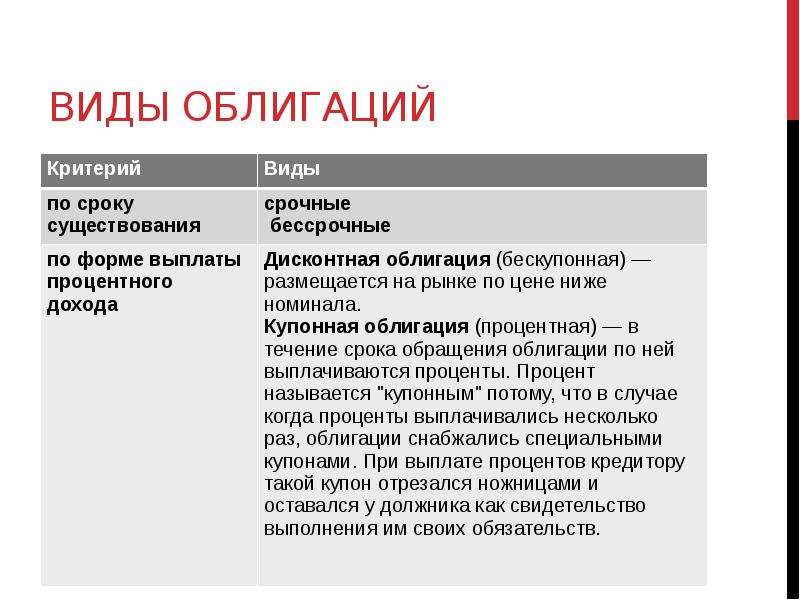

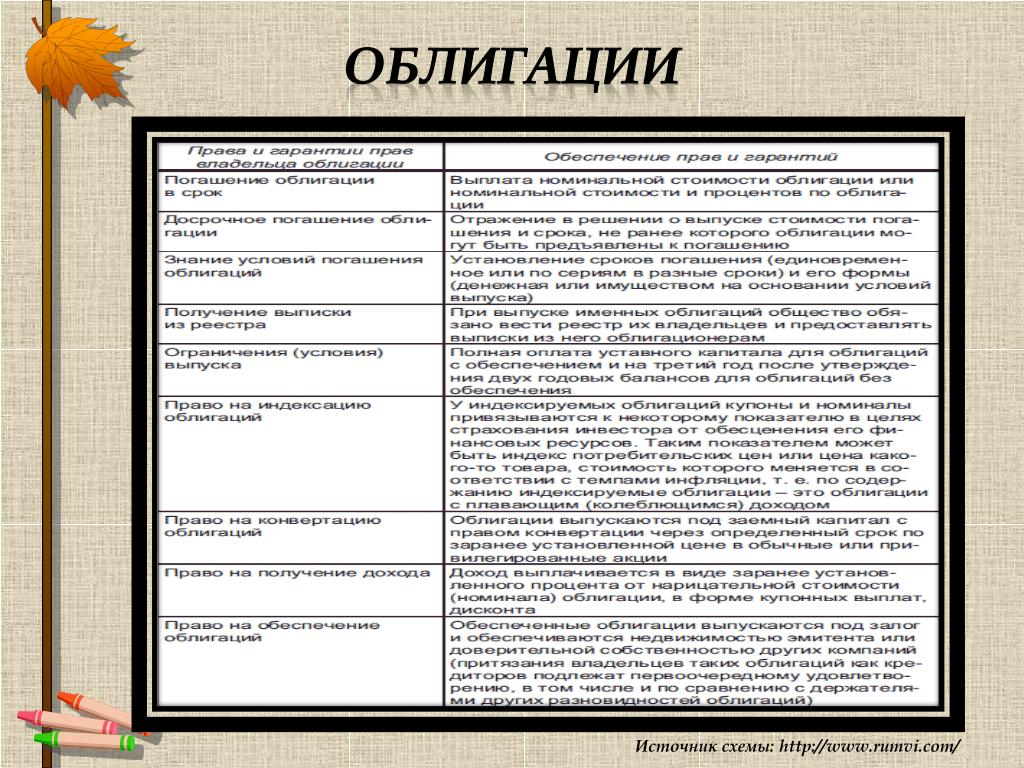

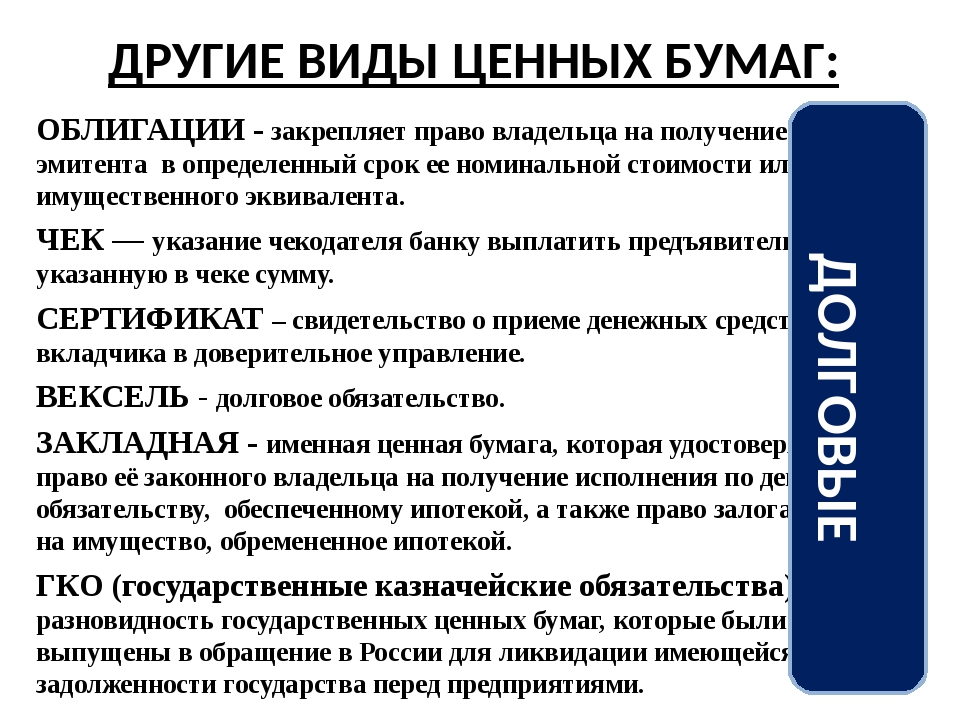

Если общество нуждается в привлечении дополнительных финансовых ресурсов, тогда АО может выйти на фондовый рынок, при этом, выпустив ценные бумаги. Перед выпуском ценных бумаг, учредители должны определиться, какой вид капитала им нужен – собственный или заемный. Если АО нуждается в капитале на определенное время, то оно выпускает облигации с их дальнейшим погашением. Преимущества выпуска таких облигаций заключаются в том, что не появляются дополнительные акции и, соответственно, новые учредители, которые будут также участвовать в управлении компанией или фирмой. Недостаток же состоит в том, что заемный капитал нужно будет возвращать или же конвертировать в акции, тем самым, размывая капитал.

Как видите, обыкновенные акции, так же, как и другие, имеют свои плюсы и минусы.

В офисе компании «Легион Брокер Инвест» вы получите бесплатную консультацию по вопросам сделок купли-продажи ценных бумаг, а также в вопросах налогообложения операций с акциями. Наша инвестиционная компания всегда готова к сотрудничеству с каждым клиентом, оправдывая его надежды.

Наша инвестиционная компания всегда готова к сотрудничеству с каждым клиентом, оправдывая его надежды.Задать вопросы и получить более подробную информацию Вы можете у наших специалистов по бесплатному телефону 8 (800) 333-1-373

Также рекомендуем ознакомиться

Продать акции

Россети Урал — ОАО «МРСК Урала»

Согласие на обработку персональных данных

В соответствии с требованиями Федерального Закона от 27.07.2006 №152-ФЗ «О персональных данных» принимаю решение о предоставлении моих персональных данных и даю согласие на их обработку свободно, своей волей и в своем интересе.

Наименование и адрес оператора, получающего согласие субъекта на обработку его персональных данных:

ОАО «МРСК Урала», 620026, г. Екатеринбург, ул. Мамина-Сибиряка, 140 Телефон: 8-800-2200-220.

Цель обработки персональных данных:

Обеспечение выполнения уставной деятельности «МРСК Урала».

Перечень персональных данных, на обработку которых дается согласие субъекта персональных данных:

- — фамилия, имя, отчество;

- — место работы и должность;

- — электронная почта;

- — адрес;

- — номер контактного телефона.

Перечень действий с персональными данными, на совершение которых дается согласие:

Любое действие (операция) или совокупность действий (операций) с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу, обезличивание, блокирование, удаление, уничтожение.

Персональные данные в ОАО «МРСК Урала» могут обрабатываться как на бумажных носителях, так и в электронном виде только в информационной системе персональных данных ОАО «МРСК Урала» согласно требованиям Положения о порядке обработки персональных данных контрагентов в ОАО «МРСК Урала», с которым я ознакомлен(а).

Согласие на обработку персональных данных вступает в силу со дня передачи мною в ОАО «МРСК Урала» моих персональных данных.

Согласие на обработку персональных данных может быть отозвано мной в письменной форме. В случае отзыва согласия на обработку персональных данных.

ОАО «МРСК Урала» вправе продолжить обработку персональных данных при наличии оснований, предусмотренных в п. 2-11 ч. 1 ст. 6 Федерального Закона от 27.07.2006 №152-ФЗ «О персональных данных».

2-11 ч. 1 ст. 6 Федерального Закона от 27.07.2006 №152-ФЗ «О персональных данных».

Срок хранения моих персональных данных – 5 лет.

В случае отсутствия согласия субъекта персональных данных на обработку и хранение своих персональных данных ОАО «МРСК Урала» не имеет возможности принятия к рассмотрению заявлений (заявок).

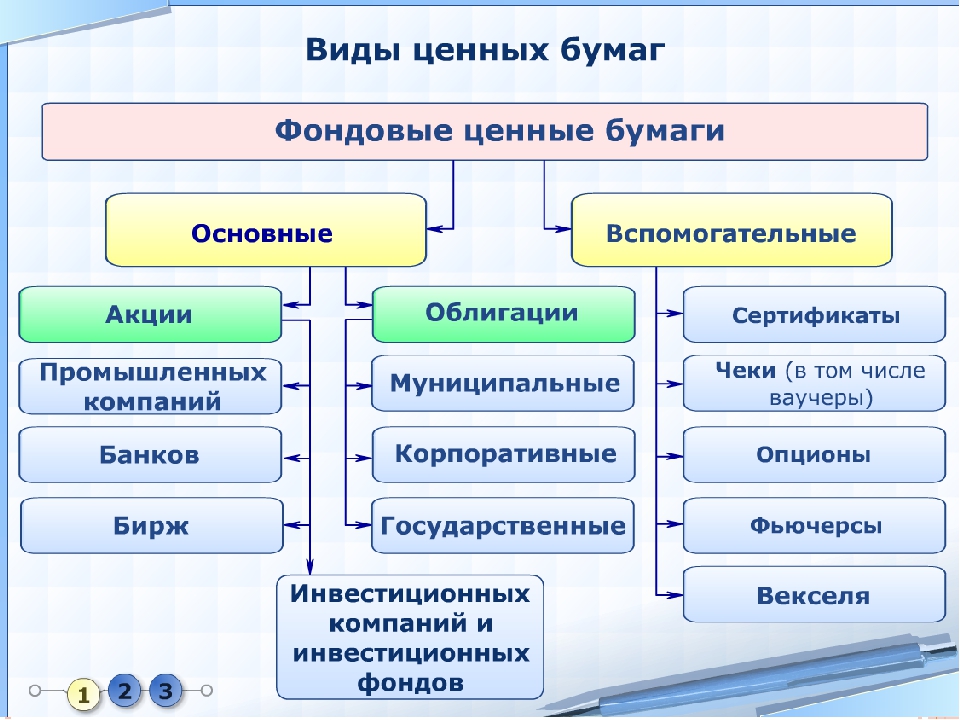

Акции: что нужно знать перед покупкой

Специалисты проекта ЦБ по финансовой грамотности выделяют три основных риска.

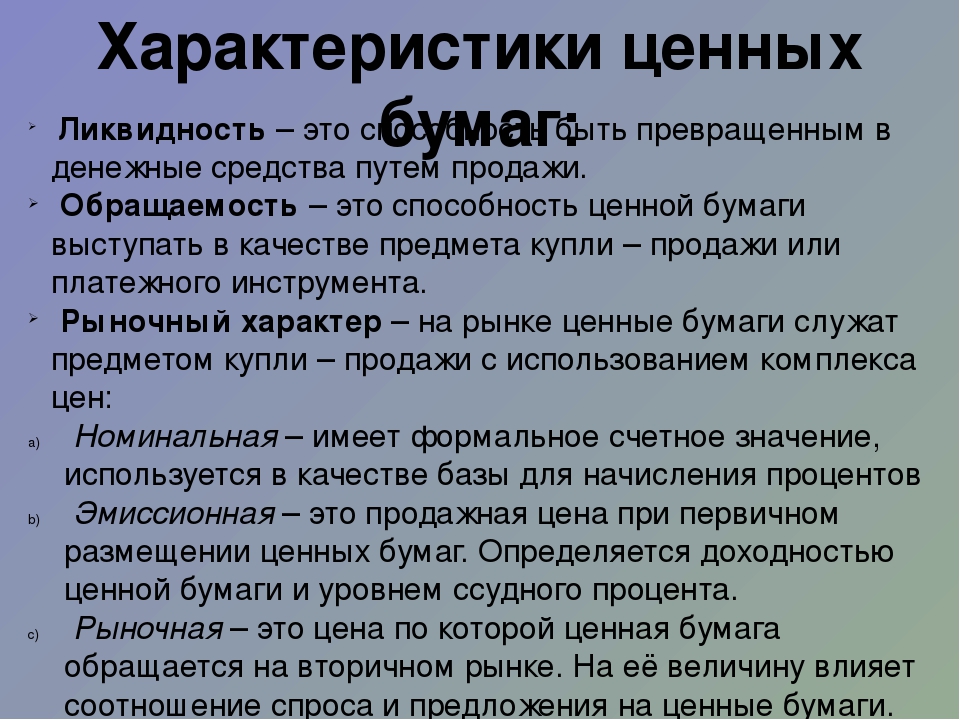

Рыночный риск. Акции могут расти в цене, а могут падать. Строго говоря, стоимость бумаг определяется спросом и предложением. Вопрос в том, что на них влияет. Это может быть экономическая ситуация в мире, финансовые показатели самой компании, успех или провал ее нового продукта, заявления основателя или, наоборот, представителей власти, а также геополитика.

Например, в 2018 году Илон Маск написал твит о готовящемся выкупе акций Tesla, что привело сначала к росту цен на бумаги компании примерно на 10%, а когда стало ясно, что выкупа не будет, вызвало падение на 20%. А в 2020 году акции компании подорожали больше чем на 700%, подняв Маска до тройки богатейших людей в мире по версии журнала Forbes.

А в 2020 году акции компании подорожали больше чем на 700%, подняв Маска до тройки богатейших людей в мире по версии журнала Forbes.

Или вот Apple, достигшая капитализации в $1 трлн еще в 2018 году, к марту 2020 года стоила ниже этой отметки, но уже в августе 2020 года, на фоне пандемии, отыгралась — пробив заветную планку в $2 трлн.

Или развернувшаяся в начале 2021 года история с GameStop, когда спрос на акции компании оказался продиктован консолидацией частных инвесторов, выступивших против крупных хедж-фондов.

Так что главный совет здесь — не складывать все яйца в одну корзину. Инвестиционный портфель в принципе не стоит собирать только из одного продукта, то есть помимо акций в нем должны быть и другие инструменты — например, те же облигации или фонды. Но даже акционная часть портфеля не должна полностью состоять из бумаг компаний только одной отрасли. Покупайте акции разных компаний из разных отраслей экономики.

Риск ликвидности. Это риск, что ваши акции будет трудно продать, или никто вообще не захочет их покупать, или что согласится, но по заниженной цене. Например, бумаги голубых фишек — наиболее крупных, ликвидных и надежных компаний со стабильными показателями доходности — продать будет не проблема, в отличие от акций малоизвестных организаций.

Например, бумаги голубых фишек — наиболее крупных, ликвидных и надежных компаний со стабильными показателями доходности — продать будет не проблема, в отличие от акций малоизвестных организаций.

Кредитный риск, что компания-эмитент разорится. Тогда владелец акций может претендовать только на долю имущества при ликвидации компании.

404 — Экспобанк

Правовая информация

Условия использования данного интернет-сайта

Указанные ниже условия определяют порядок использования данного интернет-сайта. Пользуясь доступом к этому интернет-сайту (в том числе к любой из его страниц) Вы, тем самым, соглашаетесь соблюдать изложенные ниже условия в полной мере.

Обращаем Ваше внимание, что если Вы уже являетесь клиентом АО «Экспобанк», то настоящие условия следует применять совместно с положениями и требованиями, определенными в соответствующем договоре между Вами и АО «Экспобанк».

АО «Экспобанк» оставляет за собой право изменить настоящие условия в любое время без предварительного уведомления пользователей данного интернет-сайта путем внесения необходимых изменений в настоящие условия. Продолжая использовать доступ к данному интернет-сайту (в том числе к любой из его страниц) Вы, тем самым, подтверждаете Ваше согласие соблюдать все изменения в настоящих условиях.

Доступ к сайту

АО «Экспобанк» имеет право по своему усмотрению в одностороннем порядке ограничить доступ к информации, содержащейся на данном интернет-сайте, в том числе (но, не ограничиваясь) если есть основания полагать, что такой доступ осуществляется с нарушением настоящих условий.

Обращаем Ваше внимание, что данный интернет-сайт разработан таким образом, и его структура подразумевает, что доступ к интернет-сайту и получение соответствующей информации должны начинаться со стартовой страницы интернет-сайта. В этой связи, доступ к любой странице этого интернет-сайта посредством прямой ссылки на такую страницу, минуя стартовую страницу данного интернет-сайта может означать, что Вы не увидите важную информацию о данном интернет-сайте, а также условия использования этого интернет-сайта.

В этой связи, доступ к любой странице этого интернет-сайта посредством прямой ссылки на такую страницу, минуя стартовую страницу данного интернет-сайта может означать, что Вы не увидите важную информацию о данном интернет-сайте, а также условия использования этого интернет-сайта.

Авторские права

Информация, содержащаяся на данном интернет-сайте, предназначена только для Вашего личного использования. Запрещается сохранять, воспроизводить, передавать или изменять любую часть данного интернет-сайта без предварительного письменного разрешения АО «Экспобанк». Разрешается распечатка информации с данного интернет-сайта только для Вашего личного использования такой информации.

Продукты и услуги третьих лиц

В случае если на данном интернет-сайте находятся ссылки на интернет-сайты третьих лиц, такие ссылки не являются поддержкой, продвижением, либо рекламой со стороны АО «Экспобанк» продуктов или услуг предлагаемых на таких интернет-сайтах третьих лиц.

Данный интернет-сайт может содержать материалы и информацию, предоставленные третьими лицами. АО «Экспобанк» не несет ответственности или обязанности за точность и корректность таких материалов и информации.

Третьим лицам запрещается размещать ссылки на данный интернет-сайт в других интернет-сайтах или размещать ссылки в данном интернет-сайте на другие интернет-сайты без предварительного получения письменного согласия АО «Экспобанк».

Отсутствие оферты

Никакая информация, содержащаяся на данном интернет-сайте, не может и не должна рассматриваться в качестве предложения или рекомендации о приобретении или размещении любых инвестиций или о заключении любой другой сделки или предоставлении инвестиционных советов или оказании услуг.

Отсутствие гарантий

Принимая во внимание, что АО «Экспобанк» предпринимает и будет предпринимать все разумные меры для обеспечения аккуратности и достоверности информации размещенной на данном интернет-сайте, следует учитывать, что АО «Экспобанк» не гарантирует и не принимает никаких обязательств (прямых и косвенных) по отношению к точности, своевременности и полноте размещенной на данном интернет-сайте информации.

Оценки, заключения и любая другая информация, размещенные на данном интернет-сайте следует применять только в информационных целях и только для Вашего персонального использования (принимая во внимание порядок изменения настоящих условий, изложенный в начале).

Никакая информация, размещенная на данном интернет-сайте, не может и не должна рассматриваться в качестве инвестиционного, юридического, налогового или любого другого совета или консультации, и не предназначена и не должна использоваться при принятии каких-либо решений (в том числе инвестиционных). Вам следует получить соответствующую специфическую профессиональную консультацию, прежде чем принять какое-либо решение (в том числе инвестиционное).

Ограничение ответственности

АО «Экспобанк» ни при каких обстоятельствах не несет ответственности или обязательств ни за какой ущерб, включая (без ограничений) ущерб или потери любого вида вследствие невнимательности, включая (без ограничений) прямые, косвенные, случайные, специальные или сопутствующие убытки, ущерб или расходы, возникшие в связи с данным интернет-сайтом, его использованием, доступом к нему, или невозможностью использования или связанные с любой ошибкой, несрабатыванием, неисправностью, компьютерным вирусом или сбоем оборудования, или потеря дохода или деловой репутации, даже в тех случаях, когда в явно выраженной форме Вам было сообщено о возможности таких потерь или ущерба, возникших в связи доступом, использованием, работой, просмотром данного интернет-сайта, или размещенных на данном интернет-сайте ссылок на интернет-сайты третьих лиц.

АО «Экспобанк» оставляет за собой право изменять, приостанавливать или прекращать временно или на постоянной основе работу данного интернет-сайта или любой его части с предварительным уведомлением или без предварительного уведомления в любое время по своему усмотрению. Вы подтверждаете и соглашаетесь, что все изменения, приостановление или прекращение работы данного интернет-сайта не влекут возникновения каких-либо обязательств перед Вами со стороны АО «Экспобанк».

Регулирующее законодательство

Настоящие условия регулируются законодательством Российской Федерации. Вы подтверждаете и соглашаетесь, что все вопросы и споры, возникающие в связи с данным интернет-сайтом и условиями его использования подлежат рассмотрению в юрисдикции Российской Федерации.

Данный интернет-сайт разработан для использования в Российской Федерации и не предназначен для использования любым физическим или юридическим лицом, находящимся в юрисдикции или стране, где публикация информации, размещенной на данном интернет-сайте или возможность доступа к данному интернет-сайту или распространение информации с помощью данного интернет-сайта или иное использование данного интернет-сайта нарушают законодательство такой юрисдикции или страны. В случае если Вы решили воспользоваться доступом к информации, размещенной на данном интернет-сайте, обращаем Ваше внимание, что Вы самостоятельно несете ответственность за соблюдение применимых местных, государственных или международных законов, и Вы самостоятельно несете ответственность за любое использование информации размещенной на данном интернет-сайте вне юрисдикции Российской Федерации. В случае возникновения какого-либо вопроса, связанного с применением регулирующего законодательства, рекомендуем Вам обратиться за помощью к Вашему консультанту по юридическим вопросам.

В случае если Вы решили воспользоваться доступом к информации, размещенной на данном интернет-сайте, обращаем Ваше внимание, что Вы самостоятельно несете ответственность за соблюдение применимых местных, государственных или международных законов, и Вы самостоятельно несете ответственность за любое использование информации размещенной на данном интернет-сайте вне юрисдикции Российской Федерации. В случае возникновения какого-либо вопроса, связанного с применением регулирующего законодательства, рекомендуем Вам обратиться за помощью к Вашему консультанту по юридическим вопросам.

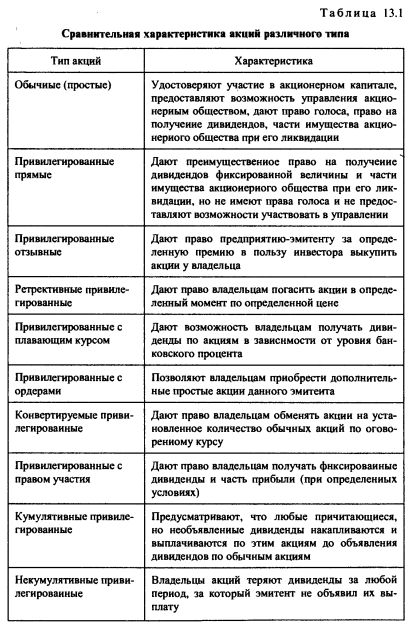

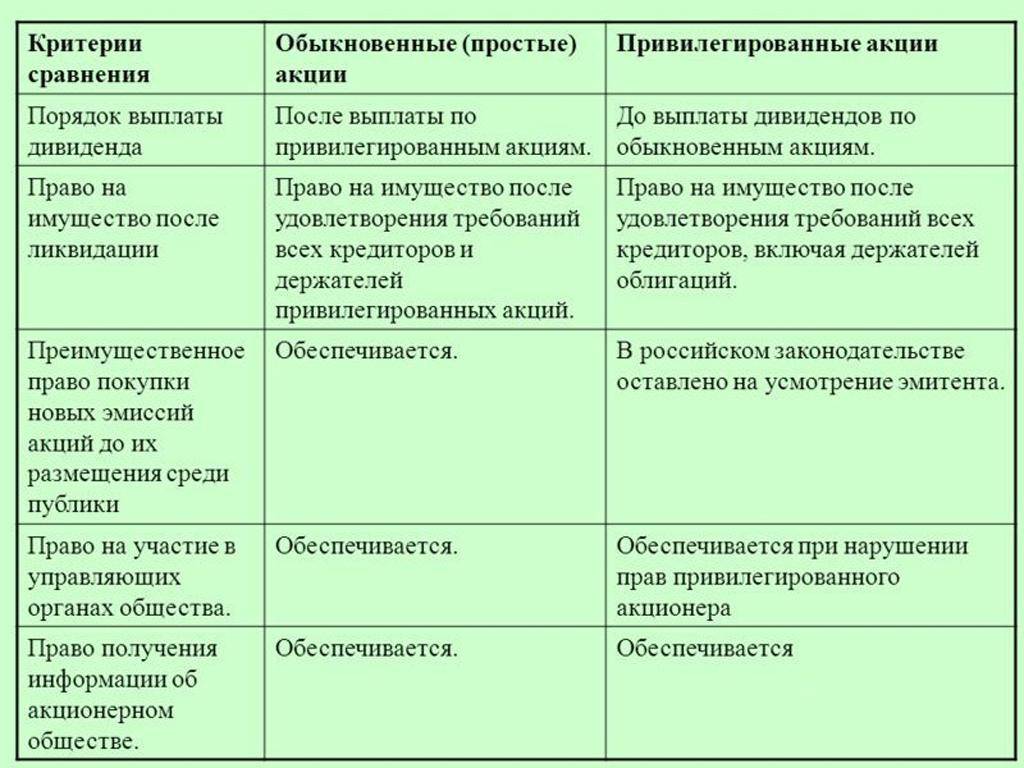

Три отличия привилегированных акций от обыкновенных — Премьер БКС

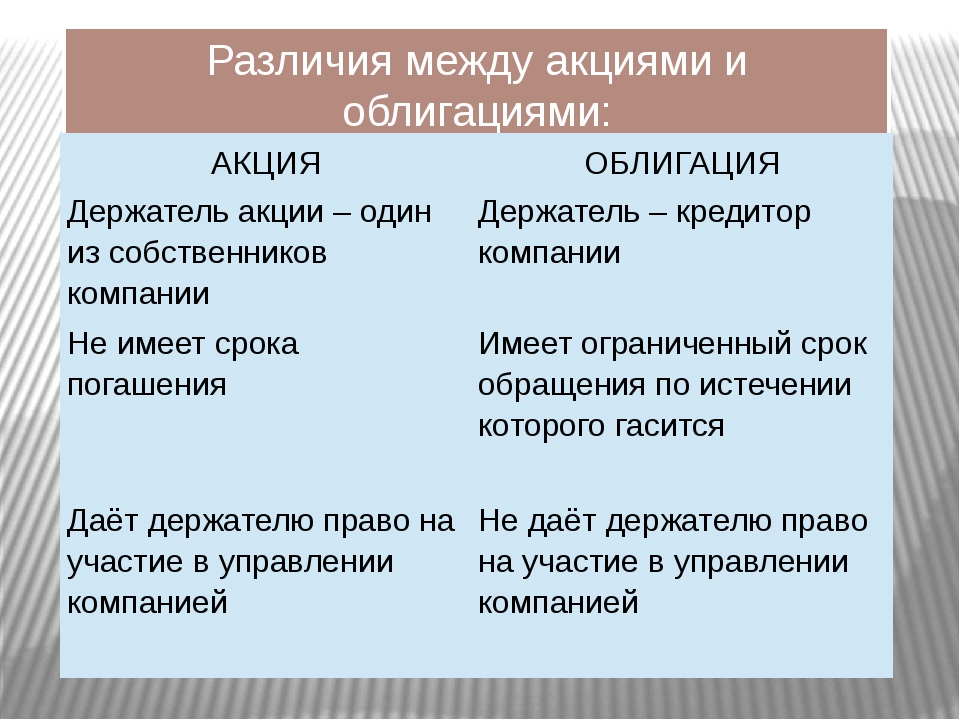

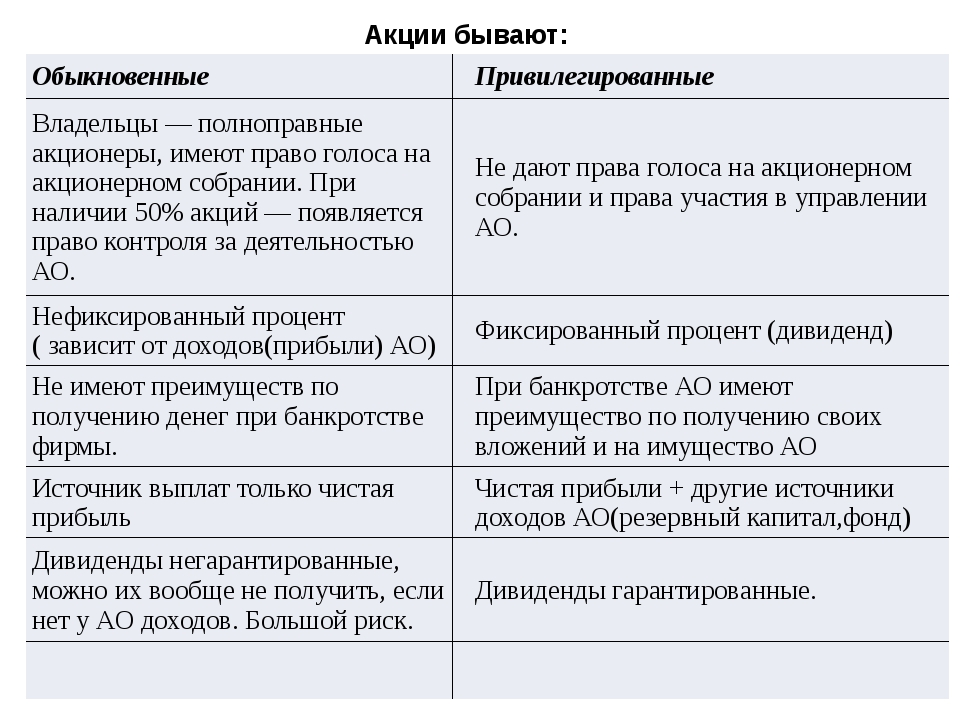

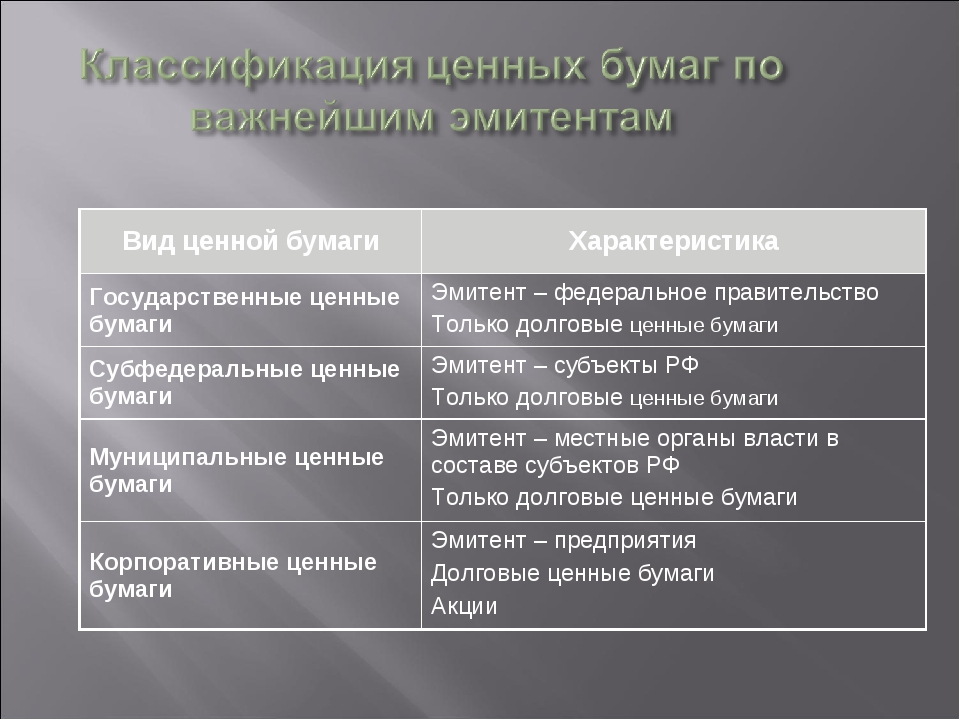

Некоторые компании выпускают акции двух видов: обыкновенные и привилегированные. Разница между ними кажется простой: в первом случае вам гарантируют право голоса на собрании акционеров и не гарантируют выплату дивидендов, во втором — наоборот.

Но не все так просто. Закон «Об акционерных обществах» описывает все возможные

ситуации, когда привилегированные акции отличаются от обыкновенных. Эти отличия можно разделить на 3 группы:

невыплата дивидендов, голосование на собрании акционеров и ликвидация компании. Расскажем о них и посмотрим,

какой тип бумаг выгоднее покупать на несколько лет.

Закон «Об акционерных обществах» описывает все возможные

ситуации, когда привилегированные акции отличаются от обыкновенных. Эти отличия можно разделить на 3 группы:

невыплата дивидендов, голосование на собрании акционеров и ликвидация компании. Расскажем о них и посмотрим,

какой тип бумаг выгоднее покупать на несколько лет.

Невыплата дивидендов

Дивиденды — это доля от дохода компании, поделенная на количество акций. Согласно статье 42 закона «Об акционерных обществах», компания выплачивает дивиденды из чистой прибыли и специальных фондов. Чистая прибыль — это доход, оставшийся после выплаты зарплат, налогов, долгов. А специальные фонды создаются под выплату дивидендов, когда денег у компании слишком много.

Размер дивидендов указан в уставе компании. Это может быть или точная сумма, или формула расчета от чистой прибыли.

Сначала совет директоров рекомендует направить на выплату дивидендов определенную сумму. Окончательное решение по выплатам принимают владельцы обыкновенных акций на собрании акционеров. А еще размер дивидендов не может быть выше того значения, о котором договорился совет директоров.

Окончательное решение по выплатам принимают владельцы обыкновенных акций на собрании акционеров. А еще размер дивидендов не может быть выше того значения, о котором договорился совет директоров.

Но бывает так, что владельцам привилегированных акций не платят дивиденды: нет прибыли, нет специальных фондов под выплату. В случае невыплаты вы получите право голоса по всем вопросам компании. Но возможны и другие варианты, надо смотреть устав компании. Закон разрешает конвертировать акции в кумулятивные и конвертированные.

Кумулятивные акции накапливают дивидендный долг определенный срок, указанный в уставе. В случае просрочки ваши акции получат право голоса. Конвертируемые — дают право голоса до тех пор, пока компания не выплатит дивидендный долг.

Выдержка из устава «Россетей». Владельцы привилегированных акций получают право голоса, если не получают дивиденды

То есть в случае невыплаты дивидендов компания может выбрать из нескольких альтернатив. Разумеется, обо всех условиях можно узнать заранее. Дивидендная политика описывается в уставе

акционерного общества. На сайте он обычно публикуется в разделе «инвесторам и акционерам».

Разумеется, обо всех условиях можно узнать заранее. Дивидендная политика описывается в уставе

акционерного общества. На сайте он обычно публикуется в разделе «инвесторам и акционерам».

Голосование на собрании

По большинству вопросов голосуют только владельцы обыкновенных акций. Принцип простой: одна акция — один голос. Например, в конце июня 2018 г. акционеры Аэрофлота голосовали по вопросам утверждения годовой прибыли, выплат вознаграждений членам совета директоров, а также по вопросам одобрения грядущих крупных сделок.

Объем прав владельцев обыкновенных акций меняется в зависимости от количества акций. Однако разочаруем тех, кто планирует получить контроль в крупных компаниях: в большинстве из них существенные пакеты акций выкуплены государством.

| Сколько есть акций |

Что можно |

|---|---|

| 1 % | Ознакомиться со списком других акционеров. Подать в суд на гендиректора или члена СД с требованием о возмещении убытков, причиненных обществу |

| 2 % | Предложить кандидатов в СД. Вносить предложения в повестку годового собрания акционеров |

| 10 % | Созвать внеочередное собрание акционеров, даже если его отклоняет совет директоров |

| 25 % + 1 акция |

Заблокировать решения совета директоров |

| 50 % + 1 акций |

Можете самостоятельно принимать решение по большинству вопросов, где не требуется 75 % голосов «за» |

| 75 % + 1 акция |

Можете принимать любые решения по управлению компанией |

Есть несколько тем, которые нельзя обсуждать без владельцев привилегированных акций. Это все, что связано с ликвидацией

компании, реорганизацией, изменением устава, размещением новых акций на бирже или изъятием существующих из обращения.

Ликвидация компании

Третье отличие самое простое. Если вы владеете привилегированными акциями, то в случае банкротства получите свою долю раньше. Акции выкупят, а вам выплатят за них ликвидационную стоимость.

То же касается и дивидендов. Ликвидационные дивиденды сначала выплачивают по привилегированным акциям. И только затем остаток делят между владельцами обыкновенных акций.

Какие акции покупать

Если вы не планируете влиять на деятельность компании и нужен стабильный доход по дивидендам, выбирайте привилегированные акции. Выплаты у них более стабильные и предсказуемые. А сами бумаги дешевле обыкновенных акций и растут сильнее. При покупке на несколько лет — оптимальный вариант.

Коротко

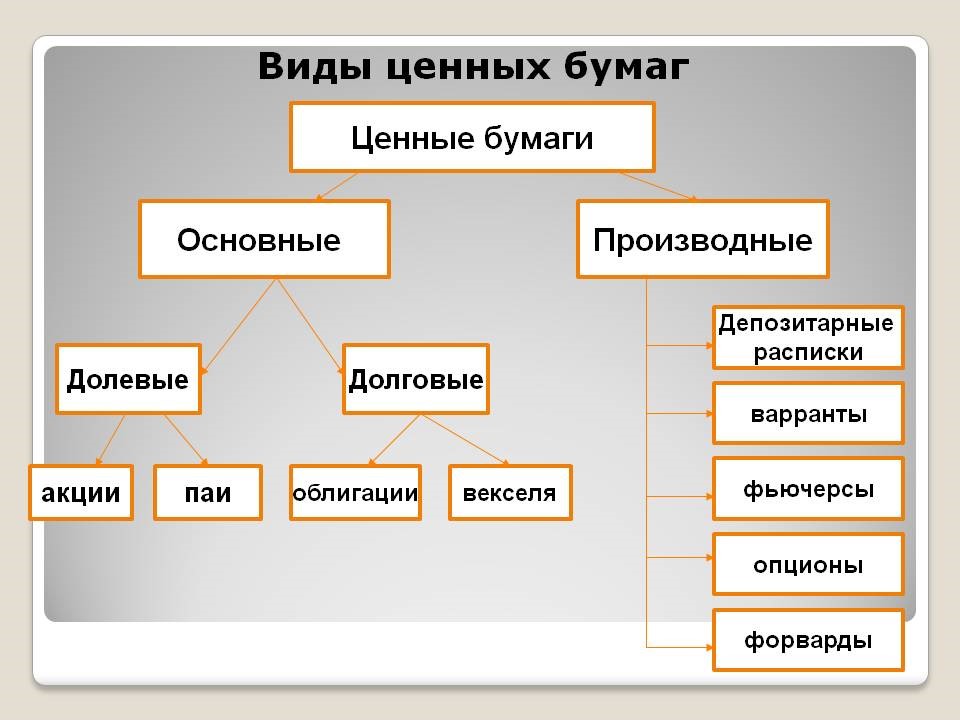

- Акции делятся на 2 типа: обыкновенные и привилегированные.

- Обыкновенные разрешают голосовать на собрании акционеров, привилегированные дают фиксированные дивиденды.

- Если дивиденды не выплачиваются, привилегированные акции дадут право голоса.

- Если нужно внести изменения в устав или речь идет о реорганизации или ликвидации компании, голосуют все типы акций.

- Если обыкновенных акций очень много, инвестор получает бонусные права и возможности.

- Если нужен более стабильный доход, привилегированные акции выгоднее обыкновенных. Но только если покупать их на несколько лет.

Статья была полезна?

Спасибо за ответ!

Да Нет

Обзор контроля доступа(Windows 10) — безопасность Windows

- Статья

- 6 минут на чтение

Пожалуйста, оцените свой опыт

да Нет

Любая дополнительная обратная связь?

Отзыв будет отправлен в Microsoft: при нажатии кнопки отправки ваш отзыв будет использован для улучшения продуктов и услуг Microsoft.Политика конфиденциальности.

Представлять на рассмотрение

Спасибо.

В этой статье

Относится к

- Windows 10

- Windows Server 2016

В этом разделе для ИТ-специалистов описывается управление доступом в Windows, то есть процесс авторизации пользователей, групп и компьютеров для доступа к объектам в сети или на компьютере.Ключевыми понятиями, составляющими контроль доступа, являются разрешения, владение объектами, наследование разрешений, права пользователей и аудит объектов.

Описание функции

Компьютеры под управлением поддерживаемой версии Windows могут контролировать использование системных и сетевых ресурсов с помощью взаимосвязанных механизмов проверки подлинности и авторизации. После аутентификации пользователя операционная система Windows использует встроенные технологии авторизации и управления доступом для реализации второго этапа защиты ресурсов: определения наличия у аутентифицированного пользователя правильных разрешений на доступ к ресурсу.

Общие ресурсы доступны пользователям и группам, не являющимся владельцем ресурса, и их необходимо защитить от несанкционированного использования. В модели управления доступом пользователи и группы (также называемые субъектами безопасности) представлены уникальными идентификаторами безопасности (SID). Им назначаются права и разрешения, которые информируют операционную систему о том, что может делать каждый пользователь и группа. У каждого ресурса есть владелец, который предоставляет разрешения субъектам безопасности. Во время проверки управления доступом эти разрешения проверяются, чтобы определить, какие участники безопасности могут получить доступ к ресурсу и как они могут получить к нему доступ.

Во время проверки управления доступом эти разрешения проверяются, чтобы определить, какие участники безопасности могут получить доступ к ресурсу и как они могут получить к нему доступ.

Субъекты безопасности выполняют действия (включая чтение, запись, изменение или полный доступ) над объектами. К объектам относятся файлы, папки, принтеры, ключи реестра и объекты доменных служб Active Directory (AD DS). Общие ресурсы используют списки управления доступом (ACL) для назначения разрешений. Это позволяет менеджерам ресурсов применять контроль доступа следующими способами:

Владельцы объектов обычно предоставляют разрешения группам безопасности, а не отдельным пользователям. Пользователи и компьютеры, добавляемые в существующие группы, получают разрешения этой группы.Если объект (например, папка) может содержать другие объекты (например, вложенные папки и файлы), он называется контейнером. В иерархии объектов отношение между контейнером и его содержимым выражается обращением к контейнеру как к родителю. Объект в контейнере называется дочерним, и дочерний объект наследует параметры управления доступом родителя. Владельцы объектов часто определяют разрешения для объектов-контейнеров, а не для отдельных дочерних объектов, чтобы упростить управление контролем доступа.

Объект в контейнере называется дочерним, и дочерний объект наследует параметры управления доступом родителя. Владельцы объектов часто определяют разрешения для объектов-контейнеров, а не для отдельных дочерних объектов, чтобы упростить управление контролем доступа.

Этот набор содержимого содержит:

Практическое применение

Администраторы, использующие поддерживаемую версию Windows, могут усовершенствовать приложение и управление контролем доступа к объектам и субъектам, чтобы обеспечить следующую безопасность:

Защитите большее количество разнообразных сетевых ресурсов от неправомерного использования.

Предоставьте пользователям доступ к ресурсам в соответствии с политиками организации и требованиями их работы.

Предоставьте пользователям доступ к ресурсам с различных устройств в различных местах.

Обновляйте возможности пользователей по доступу к ресурсам на регулярной основе по мере изменения политики организации или смены работы пользователей.

Учет растущего числа сценариев использования (например, доступ из удаленных мест или с быстро растущего числа устройств, таких как планшетные компьютеры и мобильные телефоны).

Выявление и устранение проблем с доступом, когда законные пользователи не могут получить доступ к ресурсам, которые им необходимы для выполнения их работы.

Разрешения

Разрешения определяют тип доступа, который предоставляется пользователю или группе для объекта или свойства объекта. Например, группе «Финансы» можно предоставить разрешения на чтение и запись для файла с именем Payroll.dat.

Используя пользовательский интерфейс управления доступом, вы можете установить разрешения NTFS для таких объектов, как файлы, объекты Active Directory, объекты реестра или системные объекты, такие как процессы. Разрешения могут быть предоставлены любому пользователю, группе или компьютеру.Рекомендуется назначать разрешения группам, поскольку это повышает производительность системы при проверке доступа к объекту.

Для любого объекта вы можете предоставить разрешения на:

Группы, пользователи и другие объекты с идентификаторами безопасности в домене.

Группы и пользователи в этом домене и любых доверенных доменах.

Локальные группы и пользователи на компьютере, на котором находится объект.

Разрешения, связанные с объектом, зависят от типа объекта.Например, разрешения, которые можно прикрепить к файлу, отличаются от разрешений, которые можно прикрепить к разделу реестра. Однако некоторые разрешения являются общими для большинства типов объектов. Эти общие разрешения:

Чтение

Изменить

Изменить владельца

Удалить

При установке разрешений вы указываете уровень доступа для групп и пользователей. Например, вы можете разрешить одному пользователю читать содержимое файла, позволить другому пользователю вносить изменения в файл и запретить всем остальным пользователям доступ к файлу. Вы можете установить аналогичные разрешения для принтеров, чтобы определенные пользователи могли настраивать принтер, а другие пользователи могли только печатать.

Вы можете установить аналогичные разрешения для принтеров, чтобы определенные пользователи могли настраивать принтер, а другие пользователи могли только печатать.

Если вам нужно изменить права доступа к файлу, вы можете запустить проводник Windows, щелкнуть правой кнопкой мыши имя файла и выбрать Свойства . На вкладке Security вы можете изменить права доступа к файлу. Дополнительные сведения см. в разделе Управление разрешениями.

Примечание Другой тип разрешений, называемый общими разрешениями, устанавливается на вкладке «Общий доступ» страницы «Свойства» папки или с помощью мастера общих папок.Дополнительные сведения см. в разделе Разрешения общего доступа и NTFS на файловом сервере.

Право собственности на объекты

Владелец назначается объекту при его создании. По умолчанию владельцем является создатель объекта. Независимо от того, какие разрешения установлены для объекта, владелец объекта всегда может изменить разрешения. Дополнительные сведения см. в разделе Управление владением объектами.

Дополнительные сведения см. в разделе Управление владением объектами.

Наследование разрешений

Наследование позволяет администраторам легко назначать разрешения и управлять ими.Эта функция автоматически заставляет объекты внутри контейнера наследовать все наследуемые разрешения этого контейнера. Например, файлы в папке наследуют разрешения папки. Будут унаследованы только разрешения, помеченные как наследуемые.

Права пользователя

Права пользователя предоставляют определенные привилегии и права входа пользователям и группам в вашей вычислительной среде. Администраторы могут назначать определенные права групповым учетным записям или отдельным учетным записям пользователей. Эти права разрешают пользователям выполнять определенные действия, такие как интерактивный вход в систему или резервное копирование файлов и каталогов.

Права пользователя отличаются от разрешений, поскольку права пользователя применяются к учетным записям пользователей, а разрешения связаны с объектами. Хотя права пользователей могут применяться к отдельным учетным записям пользователей, права пользователей лучше всего администрировать на основе групповой учетной записи. В пользовательском интерфейсе управления доступом нет поддержки для предоставления прав пользователя. Однако назначением прав пользователя можно управлять с помощью локальных настроек безопасности .

Хотя права пользователей могут применяться к отдельным учетным записям пользователей, права пользователей лучше всего администрировать на основе групповой учетной записи. В пользовательском интерфейсе управления доступом нет поддержки для предоставления прав пользователя. Однако назначением прав пользователя можно управлять с помощью локальных настроек безопасности .

Дополнительные сведения о правах пользователя см. в разделе Назначение прав пользователя.

Аудит объекта

Обладая правами администратора, вы можете проверять успешный или неудачный доступ пользователей к объектам. Вы можете выбрать доступ к объекту для аудита с помощью пользовательского интерфейса управления доступом, но сначала необходимо включить политику аудита, выбрав Доступ к объекту аудита в разделе Локальные политики в Локальные параметры безопасности . Затем вы можете просмотреть эти события, связанные с безопасностью, в журнале безопасности в средстве просмотра событий.

Дополнительные сведения об аудите см. в разделе Обзор аудита безопасности.

См. также

| ГЛАВА 8 Защита вашей системы: Безопасность доступа пользователей | ||||||||||||||

| | | |||||||||||||

| Лицо, нуждающееся в информации, было определено администрацией школы как имеющее законный образовательный или профессиональный интерес при доступе к записи. | Безопасность доступа пользователей относится к коллективным процедурам, с помощью которых авторизованные пользователи получают доступ к системе компьютера , а неавторизованные пользователи не могут этого сделать. | |||||||||||||

| ||||||||||||||

| Организация не может отслеживать действия пользователей, если только этот пользователь не предоставит на это явное или неявное разрешение! | Хотя нет никаких сомнений в том, что организация имеет право защищать свои вычислительные и информационные ресурсы посредством действий по обеспечению безопасности доступа пользователей, пользователи (авторизованные или нет) также имеют права.Необходимо приложить разумные усилия для информирования всех пользователей, даже незваных хакеров , о том, что система находится под наблюдением и что несанкционированная деятельность будет наказана и/или преследована в судебном порядке, если это будет сочтено целесообразным.  Если такие усилия не будут предприняты, организация может фактически вторгнуться в права на неприкосновенность частной жизни своих злоумышленников! Если такие усилия не будут предприняты, организация может фактически вторгнуться в права на неприкосновенность частной жизни своих злоумышленников! Отличный способ должным образом информировать пользователей о действиях по наблюдению — это отображаемый им начальный экран. Читая предупреждение, подобное следующему, пользователи явным образом соглашаются как с условиями наблюдения, так и с наказанием при переходе к следующему экрану.Таким образом, первый экран, который видит любой пользователь, когда входит в защищенную компьютерную систему , должен быть примерно следующего содержания: | |||||||||||||

| Никогда не включайте слово «Добро пожаловать» как часть процесса входа в систему — можно утверждать, что это означает, что любой, кто читает это слово, по определению приглашен для доступа к системе. |

| |||||||||||||

| | ||||||||||||||

| Часто задаваемые вопросы В.Можно ли иметь безопасную систему, если у вас есть сотрудники, которые работают удаленно или работают по нестандартному графику? | ||||||||||||||

В. Является ли использование паролей эффективной стратегией защиты системы? | ||||||||||||||

В. Необходимы ли все эти меры предосторожности, если организация доверяет своим сотрудникам? | ||||||||||||||

| ||||||||||||||

| Руководство по разработке политики безопасности можно найти в главе 3 | Вопросы политики Безопасность доступа пользователей требует, чтобы все лица (или системы), которые используют ресурсы сети , были обязаны идентифицировать себя и доказать, что они на самом деле являются теми, за кого себя выдают. | |||||||||||||

| Как более подробно обсуждалось в главе 2, угроза — это любое действие, действующее лицо или событие, которое способствует риску |

| |||||||||||||

| | ||||||||||||||

Следующие контрмеры направлены на решение проблем безопасности доступа пользователей, которые могут повлиять на ваши сайты и оборудование. | ||||||||||||||

| | Контрмеры бывают разных размеров, форм и уровней сложности. В этом документе предпринята попытка описать ряд стратегий, потенциально применимых к жизни в образовательных организациях. Чтобы сохранить эту направленность, сюда не включены те контрмеры, которые вряд ли будут применяться в образовательных организациях.Например, если после оценки рисков ваша группа безопасности решит, что вашей организации требуются высококлассные контрмеры, такие как сканеры сетчатки глаза или анализаторы голоса, вам нужно будет обратиться к другим справочным материалам по безопасности и, возможно, нанять надежного технического консультанта. | |||||||||||||

| Выберите только те контрмеры, которые удовлетворяют предполагаемые потребности, определенные в ходе оценки риска (глава 2) или политики поддержки (глава 3).  | Реализуйте программу, в которой каждый пользователь получает доступ к системе посредством индивидуальной учетной записи:

| |||||||||||||

| См. в Главе 9 рекомендации по аутентификации сообщений, передаваемых по внешним сетям.

| Требовать от пользователей «аутентифицировать» себя для доступа к своим учетным записям (т. е. убедиться, что они доказывают, что они они выдают себя за таких):

| |||||||||||||

|

| |||||||||||||

| Менеджер по безопасности должен быть открыт для проблем пользователей системы.Безопасность – это улица с двусторонним движением, на которой и пользователи, и сотрудники службы безопасности имеют законные потребности. |

| |||||||||||||

| Установите стандартные процедуры учетной записи и аутентификации (известные как процедуры входа в систему):

| |||||||||||||

| | Признайте, что повседневная физическая безопасность играет важную роль в управлении доступом пользователей (см.  также главу 5): также главу 5):

| |||||||||||||

| Дополнительную информацию о защите подключений к внешним сетям, включая Интернет, см. в главе 9. | Обратите особое внимание на системы удаленного доступа (т. е. когда кто-то, в том числе авторизованный пользователь, получает доступ к вашей системе из вне офиса через модем ):

| |||||||||||||

| | Школьные чиновники разрешают использовать калькуляторы в классе, не обязательно понимая, как работают транзисторы.

математические расчеты. Точно так же они могут принимать обоснованные решения о высокотехнологичных вариантах безопасности, таких как брандмауэры, без необходимости становиться экспертами по установке и эксплуатации соответствующего программного и аппаратного обеспечения. | |||||||||||||

| ||||||||||||||

Контрольный список безопасности доступа пользователей Хотя это может быть заманчиво обращаться к следующему контрольному списку как к вашему плану безопасности, это ограничить эффективность рекомендаций.Они самые полезные когда инициируется как часть более крупного плана по разработке и внедрению безопасности политика во всей организации. Другие главы в этом документе также рассмотреть способы настройки политики в соответствии с конкретными потребностями вашей организации. концепция, которую нельзя игнорировать, если вы хотите максимизировать эффективность любого заданного руководства. | ||||||||||||||

| Контрольный список безопасности для главы 8 Краткость контрольного списка может быть полезной, но она никоим образом не компенсирует детализации текста.  | ||||||||||||||

| ||||||||||||||

Модели контроля доступа — UHWO Cyber Security

Фон –

Считающиеся одним из важнейших активов компании, системы контроля доступа имеют значительную ценность. Термин «управление доступом» относится к «управлению доступом к системным ресурсам после аутентификации учетных данных и личности пользователя и предоставления доступа к системе.«Управление доступом используется для идентификации субъекта (пользователя/человека) и для разрешения субъекту доступа к объекту (данным/ресурсу) на основе требуемой задачи. Эти элементы управления используются для защиты ресурсов от несанкционированного доступа и обеспечивают, чтобы субъекты могли получать доступ к объектам только с использованием безопасных и предварительно утвержденных методов. Три основных типа систем контроля доступа: дискреционный контроль доступа (DAC), контроль доступа на основе ролей (RBAC) и обязательный контроль доступа (MAC).

Три основных типа систем контроля доступа: дискреционный контроль доступа (DAC), контроль доступа на основе ролей (RBAC) и обязательный контроль доступа (MAC).

Дискреционный контроль доступа (DAC) –

DAC — это тип системы контроля доступа, которая назначает права доступа на основе правил, заданных пользователями.Принцип DAC заключается в том, что субъекты могут определять, кто имеет доступ к их объектам. Модель DAC использует преимущества использования списков управления доступом (ACL) и таблиц возможностей. Таблицы возможностей содержат строки с «субъектом» и столбцы с «объектом». Ядро безопасности в операционной системе проверяет таблицы, чтобы определить, разрешен ли доступ. Иногда субъект/программа может иметь доступ только для чтения файла; ядро безопасности гарантирует отсутствие несанкционированных изменений.

Реализация –

Эта популярная модель используется некоторыми из самых популярных операционных систем, таких как файловые системы Microsoft Windows.

Рисунок 1 — https://www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

Управление доступом на основе ролей (RBAC) —

RBAC, также известный как недискреционный контроль доступа, используется, когда системным администраторам необходимо назначать права на основе ролей в организации, а не отдельных учетных записей пользователей в организации. Это дает организации возможность реализовать принцип «наименьших привилегий». Это дает человеку только доступ, необходимый для выполнения его работы, поскольку доступ связан с его работой.

Реализация-

Среды Windows и Linux используют нечто подобное, создавая «Группы». Каждая группа имеет индивидуальные права доступа к файлам, и каждый пользователь назначается в группу в зависимости от его рабочей роли. RBAC назначает доступ на основе ролей. Это отличается от групп, поскольку пользователи могут принадлежать к нескольким группам, но должны быть назначены только одной роли. Примеры ролей: бухгалтеры, разработчик и другие. Бухгалтер получит доступ только к тем ресурсам, которые ему понадобятся в системе.Это требует от организации постоянного пересмотра определений ролей и наличия процесса изменения ролей для разделения обязанностей. В противном случае может произойти расползание ролей. Расползание ролей — это когда человека переводят на другую работу/группу, а его доступ с предыдущей работы остается с ним.

Примеры ролей: бухгалтеры, разработчик и другие. Бухгалтер получит доступ только к тем ресурсам, которые ему понадобятся в системе.Это требует от организации постоянного пересмотра определений ролей и наличия процесса изменения ролей для разделения обязанностей. В противном случае может произойти расползание ролей. Расползание ролей — это когда человека переводят на другую работу/группу, а его доступ с предыдущей работы остается с ним.

Рисунок 2 – https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

Обязательное управление доступом (MAC) —

Считается самым строгим из всех уровней систем контроля доступа.Разработка и внедрение MAC обычно используются правительством. Он использует иерархический подход для управления доступом к файлам/ресурсам. В среде MAC доступ к объектам ресурсов контролируется настройками, заданными системным администратором. Это означает, что доступ к объектам ресурсов контролируется операционной системой на основе того, что системный администратор настроил в настройках. Пользователи не могут изменить контроль доступа к ресурсу. MAC использует «метки безопасности» для назначения объектов ресурсов в системе.С этими метками безопасности связаны две части информации: классификация (высокий, средний, низкий) и категория (конкретный отдел или проект — обеспечивает «необходимо знать»). Каждой учетной записи пользователя также назначаются свойства классификации и категории. Эта система предоставляет пользователям доступ к объекту, если оба свойства совпадают. Если пользователь имеет высокую классификацию, но не входит в категорию объекта, то пользователь не может получить доступ к объекту. MAC является наиболее безопасным средством контроля доступа, но требует значительного объема планирования и высокого уровня управления системой из-за постоянного обновления объектов и меток учетных записей.

Пользователи не могут изменить контроль доступа к ресурсу. MAC использует «метки безопасности» для назначения объектов ресурсов в системе.С этими метками безопасности связаны две части информации: классификация (высокий, средний, низкий) и категория (конкретный отдел или проект — обеспечивает «необходимо знать»). Каждой учетной записи пользователя также назначаются свойства классификации и категории. Эта система предоставляет пользователям доступ к объекту, если оба свойства совпадают. Если пользователь имеет высокую классификацию, но не входит в категорию объекта, то пользователь не может получить доступ к объекту. MAC является наиболее безопасным средством контроля доступа, но требует значительного объема планирования и высокого уровня управления системой из-за постоянного обновления объектов и меток учетных записей.

Реализация-

Помимо государственной реализации MAC, в Windows Vista-8 использовался вариант MAC с так называемым Mandatory Integrity Control (MIC). Этот тип системы MAC добавил уровни целостности (IL) для процессов/файлов, работающих в сеансе входа в систему. IL представлял уровень доверия, который будет иметь объект. Субъектам был назначен уровень IL, который был назначен их токену доступа. Уровни ИЛ в МИК были: низкий, средний, высокий и системный. В рамках этой системы доступ к объекту был запрещен, если пользователь не имел такого же или более высокого уровня доверия, чем объект.Windows ограничила пользователя возможностью записи или удаления файлов с более высоким IL. Сначала он сравнил уровни IL, а затем перешел к проверке списков ACL, чтобы убедиться в наличии правильных разрешений. Эта система использовала преимущества списков ACL системы Windows DAC и объединила их с уровнями целостности для создания среды MAC.

Этот тип системы MAC добавил уровни целостности (IL) для процессов/файлов, работающих в сеансе входа в систему. IL представлял уровень доверия, который будет иметь объект. Субъектам был назначен уровень IL, который был назначен их токену доступа. Уровни ИЛ в МИК были: низкий, средний, высокий и системный. В рамках этой системы доступ к объекту был запрещен, если пользователь не имел такого же или более высокого уровня доверия, чем объект.Windows ограничила пользователя возможностью записи или удаления файлов с более высоким IL. Сначала он сравнил уровни IL, а затем перешел к проверке списков ACL, чтобы убедиться в наличии правильных разрешений. Эта система использовала преимущества списков ACL системы Windows DAC и объединила их с уровнями целостности для создания среды MAC.

Рисунок 3 — https://www.thewindowsclub.com/mandatory-integrity-control

Заключение –

Контроль доступа используется для предотвращения несанкционированного доступа к системным ресурсам. Внедрив системы контроля доступа, подходящие для вашей организации, вы сможете лучше управлять своими активами. Системы управления доступом DAC, RBAC и MAC — это модели, которые использовались для создания систем управления доступом, обеспечивающих надежность и безопасность. Компании с небольшими приложениями обнаружат, что DAC проще внедрить. Другие, располагающие строго конфиденциальной или конфиденциальной информацией, могут решить использовать системы RBAC или MAC.

Внедрив системы контроля доступа, подходящие для вашей организации, вы сможете лучше управлять своими активами. Системы управления доступом DAC, RBAC и MAC — это модели, которые использовались для создания систем управления доступом, обеспечивающих надежность и безопасность. Компании с небольшими приложениями обнаружат, что DAC проще внедрить. Другие, располагающие строго конфиденциальной или конфиденциальной информацией, могут решить использовать системы RBAC или MAC.

Источники –

https://www.tedsystems.com/3-types-access-control-what-right-building/

https://www.stor-guard.com/article/types-of-access-control-systems-for-efficient-personnel-security-43

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC

https://resources. infosecinstitute.com/cissp-access-control-domain/#gref

infosecinstitute.com/cissp-access-control-domain/#gref

https://www.techotopia.com/index.php/Mandatory,_Discretionary,_Role_and_Rule_Based_Access_Control

https://searchdatacenter.techtarget.com/answer/DAC-and-MAC-safety

http://www.cs.cornell.edu/courses/cs5430/2015sp/notes/dac.php

Что такое управление привилегированным доступом (PAM)? Прочтите определение в нашем глоссарии безопасности

Передовой опыт управления привилегированным доступом

Чем более зрелыми и целостными будут ваши политики безопасности и применения привилегий, тем лучше вы сможете предотвращать внутренние и внешние угрозы и реагировать на них, а также выполнять требования по соответствию требованиям.

Вот обзор девяти наиболее важных передовых практик PAM:

1. Установить и внедрить комплексную политику управления привилегиями: Политика должна управлять тем, как привилегированный доступ и учетные записи предоставляются/отменяются; заняться инвентаризацией и классификацией привилегированных удостоверений и учетных записей; и применяйте передовые методы обеспечения безопасности и управления.

2. Определить и поставить под управление все привилегированные учетные записи и учетные данные: Это должно включать все пользовательские и локальные учетные записи; учетные записи базы данных учетных записей приложений и служб; облачные и социальные сети; SSH-ключи; пароли по умолчанию и жестко закодированные пароли; и другие привилегированные учетные данные, в том числе используемые третьими сторонами/поставщиками.Обнаружение также должно включать платформы (например, Windows, Unix, Linux, облачные, локальные и т. д.), каталоги, аппаратные устройства, приложения, службы/демоны, брандмауэры, маршрутизаторы и т. д.

Процесс обнаружения привилегий должен показывать, где и как используются привилегированные пароли, а также помогать выявлять слепые зоны безопасности и злоупотребления служебным положением, такие как:

Потерянные учетные записи, которые могут предоставить злоумышленнику лазейку в критически важную инфраструктуру

Пароли без срока действия

Ненадлежащее использование привилегированных паролей, например использование одной и той же учетной записи администратора для нескольких учетных записей служб

Ключи SSH повторно используются на нескольких серверах

3. Обеспечение минимальных привилегий для конечных пользователей, конечных точек, учетных записей, приложений, служб, систем и т. д.: Ключевым элементом успешной реализации минимальных привилегий является полное устранение привилегий везде, где они существуют в вашей среде. Затем примените технологию на основе правил для повышения привилегий по мере необходимости для выполнения определенных действий, отзывая привилегии после завершения привилегированного действия.

Обеспечение минимальных привилегий для конечных пользователей, конечных точек, учетных записей, приложений, служб, систем и т. д.: Ключевым элементом успешной реализации минимальных привилегий является полное устранение привилегий везде, где они существуют в вашей среде. Затем примените технологию на основе правил для повышения привилегий по мере необходимости для выполнения определенных действий, отзывая привилегии после завершения привилегированного действия.

В разбивке на тактический уровень обеспечение наименьших привилегий должно включать следующее:

Удалить права администратора на конечных точках: вместо предоставления привилегий по умолчанию всем пользователям по умолчанию будут предоставлены стандартные привилегии, а также разрешены повышенные привилегии для приложений и выполнения определенных задач.Если доступ изначально не предоставляется, но требуется, пользователь может отправить запрос в службу поддержки на утверждение. Почти все (94%) системные уязвимости Microsoft, обнаруженные в 2016 году, можно было смягчить, лишив конечных пользователей прав администратора.

Для большинства пользователей Windows и Mac нет причин иметь доступ администратора на своем локальном компьютере. Кроме того, когда дело доходит до этого, организации должны иметь возможность контролировать привилегированный доступ для любой конечной точки с IP — традиционной, мобильной, сетевого устройства, IoT, SCADA и т. д.

Для большинства пользователей Windows и Mac нет причин иметь доступ администратора на своем локальном компьютере. Кроме того, когда дело доходит до этого, организации должны иметь возможность контролировать привилегированный доступ для любой конечной точки с IP — традиционной, мобильной, сетевого устройства, IoT, SCADA и т. д.Удалите все права доступа root и администратора к серверам и уменьшите каждого пользователя до стандартного пользователя. Это значительно уменьшит поверхность атаки и поможет защитить ваши системы уровня 1 и другие важные активы. Стандартные «непривилегированные» учетные записи Unix и Linux не имеют доступа к sudo, но по-прежнему сохраняют минимальные привилегии по умолчанию, что позволяет выполнять базовые настройки и установку программного обеспечения. Обычной практикой для стандартных учетных записей в Unix/Linux является использование команды sudo, которая позволяет пользователю временно повысить привилегии до уровня root, но без прямого доступа к учетной записи root и паролю.

Однако, несмотря на то, что использование sudo лучше, чем предоставление прямого root-доступа, sudo налагает множество ограничений в отношении возможности аудита, простоты управления и масштабируемости. Таким образом, организации лучше обслуживаются, используя технологии управления серверными привилегиями, которые позволяют детализировать повышение привилегий по мере необходимости, обеспечивая при этом четкие возможности аудита и мониторинга.

Однако, несмотря на то, что использование sudo лучше, чем предоставление прямого root-доступа, sudo налагает множество ограничений в отношении возможности аудита, простоты управления и масштабируемости. Таким образом, организации лучше обслуживаются, используя технологии управления серверными привилегиями, которые позволяют детализировать повышение привилегий по мере необходимости, обеспечивая при этом четкие возможности аудита и мониторинга.Применение правил доступа с наименьшими привилегиями с помощью контроля приложений и других стратегий и технологий для удаления ненужных привилегий из приложений, процессов, IoT, инструментов (DevOps и т. д.).), и другие активы. Применяйте ограничения на установку и использование программного обеспечения, а также на изменения конфигурации ОС. Также ограничьте количество команд, которые можно вводить в высокочувствительных/критических системах.

Реализовать ограничение привилегий, также называемое своевременными привилегиями (JIT): срок действия привилегированного доступа всегда должен истекать.

Повышайте привилегии по мере необходимости для конкретных приложений и задач только в тот момент, когда они необходимы.

Повышайте привилегии по мере необходимости для конкретных приложений и задач только в тот момент, когда они необходимы.Ограничить членство в привилегированной учетной записи как можно меньшим числом людей.

Минимизировать количество прав для каждой привилегированной учетной записи

4. Обеспечить разделение привилегий и обязанностей: Меры по разделению привилегий включают отделение функций административной учетной записи от стандартных требований к учетной записи, разделение возможностей аудита/регистрации в рамках административных учетных записей и разделение системных функций (например, чтение, редактирование, запись). , выполнить и др.).

Когда действуют минимальные привилегии и разделение привилегий, вы можете применить разделение обязанностей.Каждая привилегированная учетная запись должна иметь точно настроенные привилегии для выполнения только определенного набора задач с небольшим перекрытием между различными учетными записями.

При применении этих мер безопасности, несмотря на то, что ИТ-специалист может иметь доступ к стандартной учетной записи пользователя и нескольким учетным записям администратора, он должен быть ограничен использованием стандартной учетной записи для всех рутинных вычислений и иметь доступ только к различным учетным записям администратора для выполнения авторизованных задач. это может быть выполнено только с повышенными привилегиями этих учетных записей.

5. Сегментируйте системы и сети для широкого разделения пользователей и процессов на основе различных уровней доверия, потребностей и наборов привилегий. Системы и сети, требующие более высокого уровня доверия, должны реализовывать более надежные меры безопасности. Чем больше сегментация сетей и систем, тем легче сдержать любое потенциальное нарушение от распространения за пределы собственного сегмента.

6. Обеспечьте соблюдение рекомендаций по безопасности паролей:

Централизованная безопасность и управление всеми учетными данными (например,г.

, пароли привилегированных учетных записей, ключи SSH, пароли приложений и т. д.) в защищенном от несанкционированного доступа сейфе. Реализуйте рабочий процесс, при котором привилегированные учетные данные могут быть извлечены только до тех пор, пока не будет завершено авторизованное действие, после чего пароль возвращается, а привилегированный доступ отменяется.

, пароли привилегированных учетных записей, ключи SSH, пароли приложений и т. д.) в защищенном от несанкционированного доступа сейфе. Реализуйте рабочий процесс, при котором привилегированные учетные данные могут быть извлечены только до тех пор, пока не будет завершено авторизованное действие, после чего пароль возвращается, а привилегированный доступ отменяется.Обеспечьте надежные пароли, которые могут противостоять распространенным типам атак (например, грубой силе, на основе словаря и т. д.), применяя параметры создания надежных паролей, такие как сложность пароля, уникальность и т. д.

Регулярно чередовать (менять) пароли, уменьшая интервалы смены пропорционально чувствительности пароля. Главным приоритетом должно быть выявление и быстрое изменение любых учетных данных по умолчанию, поскольку они представляют чрезмерный риск. Для наиболее конфиденциального привилегированного доступа и учетных записей используйте одноразовые пароли (OTP), срок действия которых истекает сразу после однократного использования.

Хотя частая смена паролей помогает предотвратить многие типы атак с повторным использованием паролей, пароли OTP могут устранить эту угрозу.

Хотя частая смена паролей помогает предотвратить многие типы атак с повторным использованием паролей, пароли OTP могут устранить эту угрозу.Исключите совместное использование паролей — каждая учетная запись должна иметь уникальный логин, чтобы обеспечить четкий контроль и чистый журнал аудита.

Никогда не раскрывайте пароли — реализуйте аутентификацию единого входа (SSO) для сокрытия паролей как от пользователей, так и от процессов.

Удалите встроенные/жестко закодированные учетные данные и переведите их под централизованное управление учетными данными. Обычно для этого требуется стороннее решение для отделения пароля от кода и замены его API, позволяющим извлекать учетные данные из централизованного хранилища паролей.

7. Мониторинг и аудит всех привилегированных действий : Это может быть выполнено с помощью идентификаторов пользователей, а также аудита и других инструментов. Внедрите управление привилегированными сеансами и мониторинг (PSM) для обнаружения подозрительных действий и эффективного своевременного расследования рискованных привилегированных сеансов. Управление привилегированными сеансами включает мониторинг, запись и контроль привилегированных сеансов. Действия по аудиту должны включать захват нажатий клавиш и экранов (с возможностью просмотра в реальном времени и воспроизведения).PSM должен охватывать период времени, в течение которого учетной записи, службе или процессу предоставляются повышенные привилегии/привилегированный доступ.

Управление привилегированными сеансами включает мониторинг, запись и контроль привилегированных сеансов. Действия по аудиту должны включать захват нажатий клавиш и экранов (с возможностью просмотра в реальном времени и воспроизведения).PSM должен охватывать период времени, в течение которого учетной записи, службе или процессу предоставляются повышенные привилегии/привилегированный доступ.

PSM также необходимы для соответствия требованиям. SOX, HIPAA, GLBA, PCI DSS, FDCC, FISMA и другие нормативные акты все чаще требуют от организаций не только обеспечения безопасности и защиты данных, но и способности доказать эффективность этих мер.

8. Обеспечьте доступ с минимальными привилегиями на основе уязвимостей : Примените данные об уязвимостях и угрозах в реальном времени о пользователе или активе, чтобы включить динамические решения о доступе на основе рисков.Например, эта возможность может позволить вам автоматически ограничивать привилегии и предотвращать небезопасные операции, когда для пользователя, актива или системы существует известная угроза или потенциальная компрометация.

9. Внедрение аналитики привилегированных угроз/пользователей : Установите базовые уровни для действий привилегированных пользователей и привилегированного доступа, а также отслеживайте и предупреждайте о любых отклонениях, которые соответствуют определенному порогу риска. Также включите другие данные о рисках для более трехмерного представления рисков привилегий.Накопление как можно большего количества данных не обязательно является ответом. Что наиболее важно, так это то, что у вас есть необходимые данные в форме, которая позволяет вам принимать быстрые и точные решения, чтобы направить вашу организацию к оптимальным результатам кибербезопасности.

Передовой опыт обеспечения безопасности на уровне строк

Безопасность на уровне строк (RLS) в Tableau относится к ограничению строк данных, которые определенный пользователь может видеть в книге. Это отличается от разрешений Tableau, которые используются для управления доступом к контенту и функциям. Например, разрешения определяют, может ли пользователь комментировать книгу, а безопасность на уровне строк позволяет двум пользователям, просматривающим одну и ту же панель мониторинга, видеть только те данные, которые им разрешено просматривать.

Например, разрешения определяют, может ли пользователь комментировать книгу, а безопасность на уровне строк позволяет двум пользователям, просматривающим одну и ту же панель мониторинга, видеть только те данные, которые им разрешено просматривать.

Для активных подключений и извлечений из нескольких таблиц базовый рабочий процесс RLS:

- Пользователь идентифицируется при входе в Tableau Server или Tableau Online

- Для этого требуется отдельное имя пользователя для каждого пользователя и безопасный единый вход (SSO)

- Для синхронизации пользователя можно использовать Active Directory, LDAP или Tableau REST API имена и установить разрешения

- Набор прав на данные для пользователя извлекается из всех возможных прав на данные

- Для этого требуется структура данных, которая может связать права с именем пользователя Tableau

- Данные фильтруются по правам для этого пользователя

- Это часто требует использования пользовательских функций в вычисляемом поле

- Опубликованные отфильтрованные данные используются для создания контента

- Использование опубликованного (а не встроенного) источника данных с фильтром источника данных гарантирует, что RLS не может быть изменен путем загрузки или редактирования книги через Интернет

Настройка объединений, вычисляемых полей и фильтров зависит от структуры данных и способа управления пользователями.

Примечание . Информацию об альтернативах, которые вы можете использовать для реализации безопасности на уровне строк в Tableau, см. в разделе Обзор параметров безопасности на уровне строк в Tableau.

Для получения более подробных примеров концепций, изложенных в этом разделе, обратитесь к техническому документу «Рекомендации по безопасности на уровне строк с таблицами прав» (ссылка открывается в новом окне) или «Как настроить базу данных для безопасности на уровне строк в Tableau». (Ссылка открывается в новом окне) в блоге Tableau and Behold .

Таблицы прав

Любая уникальная комбинация атрибутов, по которой можно фильтровать данные, является правом. Чаще всего существуют отдельные таблицы для указания самих прав и сопоставления этих прав с пользователями или ролями пользователей. Денормализация рекомендуется с точки зрения производительности, поскольку соединения являются дорогостоящими операциями.

Представление прав, состоящее из прав, сопоставленных с пользователями или ролями, объединяется с данными.Затем применяется пользовательский фильтр источника данных, действующий как предложение WHERE, которое вводит только права — и, следовательно, соответствующие строки данных — для соответствующего пользователя. (Оптимизация запроса должна обеспечивать фильтрацию перед объединением при обработке запроса, чтобы свести к минимуму дублирование данных. Дополнительные сведения см. в разделе Производительность и порядок обработки операций.)

Модели таблицы прав

Обычно существует две модели представления прав:

Полное отображение до самого глубокого уровня детализации

- Права определяются полностью для каждого столбца.

- В таблице сопоставления есть одна строка для каждого возможного права, которое есть у пользователя.

- Для этой модели требуется меньше предложений соединения.

Разреженные права

- Права определяются для каждого уровня иерархии, при этом NULL используется для обозначения состояния «все».

- В таблице сопоставления есть одна строка для определенного уровня в иерархии прав, что значительно сокращает количество строк прав для пользователей на высоких уровнях в иерархии.

- Для этой модели требуются более сложные соединения и фильтры.

Пользователи и роли

Комбинации прав обычно представляются как ролей , которые затем связываются с пользователями в таблице сопоставления «многие ко многим». Это позволяет легко изменить или удалить пользователя из роли, сохраняя при этом запись роли и ее прав.

В качестве альтернативы можно создать таблицу сопоставления «многие ко многим», которая вместо этого назначает пользователям права напрямую, а не через присоединение к таблице ролей.Это потребует более непосредственного управления значениями в таблице, но исключает соединение.

Примечание . Пользовательские значения, связанные с ролью или полномочиями, должны совпадать с именем пользователя или полным именем на сайте Tableau, чтобы можно было воспользоваться функциями пользователя в Tableau Desktop.

Присоединяется к

Независимо от модели, используемой для представления прав, рекомендуется объединить все права и таблицы сопоставления в одно денормализованное представление прав.Хотя поначалу это приведет к «раздутой» (сильно дублирующейся) версии прав, фильтр источника данных для пользователя уменьшит ее обратно. Вам также понадобится это представление, если вы планируете использовать экстракт.

Самый глубокий метод детализации может иметь преимущество в производительности, когда все иерархично — вам нужно выполнить только одно соединение на самом глубоком уровне иерархии. Это работает, только если все атрибуты на самом низком уровне различны. Если есть вероятность дублирования (например, центральный субрегион в нескольких регионах), вам нужно будет объединить все столбцы, чтобы добиться эффекта отдельного значения ключа.

Реальные детали и их рабочие характеристики зависят от данных системы и требуют тестирования. Например, использование одного ключа потенциально может повысить производительность, поскольку в этом случае соединение выполняется только для одного столбца, но правильная индексация всех столбцов может дать одинаковую производительность, если принять во внимание другие факторы.

Реализовать безопасность на уровне строк

Самая глубокая детализация

После создания денормализованного представления сопоставленных прав устанавливается внутреннее соединение между представлением и данными в диалоговом окне подключения к данным Tableau. Данные могут оставаться в традиционной звездообразной схеме. В качестве альтернативы, таблицы измерений и таблицы фактов могут быть материализованы вместе в двух представлениях. Извлечение из нескольких таблиц будет строить таблицы извлечения в соответствии с объединениями, поэтому создание двух представлений упростит результирующее извлечение. SQL будет следовать этому базовому шаблону:

Данные могут оставаться в традиционной звездообразной схеме. В качестве альтернативы, таблицы измерений и таблицы фактов могут быть материализованы вместе в двух представлениях. Извлечение из нескольких таблиц будет строить таблицы извлечения в соответствии с объединениями, поэтому создание двух представлений упростит результирующее извлечение. SQL будет следовать этому базовому шаблону:

ВЫБЕРИТЕ * FROM data d INNER JOIN права e ON d.attribute_a = e.attribute_a И d.attribute_b = e.attribute_b И ...ГДЕ e.username = USERNAME ()

Разреженные права

Если ваши права более похожи на модель разреженных прав, то пользовательский SQL для присоединения данных к правам будет немного сложнее из-за значений NULL. Концептуально это будет выглядеть следующим образом:

.ВЫБЕРИТЕ * ИЗ данных д Права INNER JOIN e ON (e.region_id = д.region_id ИЛИ ISNULL (e.region_id) И (e.sub_region_id = d.sub_region_id ИЛИ ISNULL (e.sub_region_id) И (e.country_id = d.country_id ИЛИ ISNULL (e.country_id)

Без использования пользовательского SQL это можно сделать с помощью перекрестного соединения и дополнительных фильтров в Tableau Desktop. Создайте вычисление соединения с обеих сторон диалогового окна соединения, которое просто состоит из целого числа 1, и установите их равными. Это объединяет каждую строку из таблицы данных с каждой строкой в таблице прав.

Затем вам потребуется расчет (или отдельные расчеты) для учета уровней в иерархии. Например, у вас может быть несколько вычислений в следующем формате: [region_id] = [region_id (представление прав)] OR ISNULL([region_id (представление прав)]

Или у вас может быть комбинированный расчет для всех уровней в одном:

([region_id] = [region_id (просмотр прав)] ИЛИ ISNULL([region_id (просмотр прав)]) И ([sub_region_id] = [sub_region_id (Просмотр прав)] ИЛИ ISNULL([sub_region_id (Просмотр прав)]) И ([country_id] = [country_id (Просмотр прав)] ИЛИ ISNULL([country_id (Просмотр прав)])

Функция ISNULL сопоставляет любой столбец прав со всеми элементами в другом столбце. Как всегда с RLS, эти расчеты следует добавлять в качестве фильтров источника данных.

Как всегда с RLS, эти расчеты следует добавлять в качестве фильтров источника данных.

Фильтр источника данных

Для обоих подходов после того, как права будут правильно объединены с данными, необходимо настроить фильтр, чтобы ограничить данные для конкретного пользователя. Вычисляемое поле должно быть создано с пользовательской функцией. Например, простое логическое сравнение того, совпадает ли пользователь, указанный в поле «Имя пользователя», с именем пользователя, вошедшего на сайт Tableau: [Имя пользователя] = ИМЯ ПОЛЬЗОВАТЕЛЯ()

Это вычисление следует использовать в качестве фильтра источника данных (с выбранным значением TRUE).

Если источник данных встроен и у пользователя есть разрешения на редактирование или загрузку книги через Интернет, то RLS не существует, так как фильтры, обеспечивающие его соблюдение, можно легко удалить. Источник данных Tableau следует публиковать отдельно, а не оставлять в рабочей книге.

Полный доступ с максимальной детализацией

Существует также распространенный сценарий, в котором в организации есть два уровня доступа: люди, которые могут видеть все («полный доступ»), или люди с некоторым разумно определяемым подмножеством прав.Чаще всего это наблюдается для встроенных приложений: организация, размещающая данные, может видеть все, но каждый клиент может видеть только свои собственные данные. В этом случае вам нужен способ вернуть полные данные для пользователей с полным доступом, сохраняя при этом самые глубокие соединения детализации для всех остальных пользователей.

Для этого метода вы будете использовать группы Tableau для создания переопределения с использованием расчета в условии соединения.

- Создайте группу для пользователей, которые должны видеть все данные (здесь называется «Полный доступ»)

- Из представления фактов создайте левое соединение с двумя условиями соединения

- Первое условие соединения должно быть в столбце, представляющем самый глубокий уровень детализации

- Второе условие соединения должно состоять из двух вычислений:

- С левой стороны (представление фактов) для расчета введите

True - С правой стороны (представление прав) расчет должен быть следующим:

IF ISMEMBEROF('All Access') THEN False ELSE True КОНЕЦ

- С левой стороны (представление фактов) для расчета введите

- На листе создайте расчет со структурой:

[Имя пользователя] = ИМЯ ПОЛЬЗОВАТЕЛЯ() ИЛИ ISMEMBEROF(['Полный доступ'] ([Просмотр прав)]) - Создать фильтр источника данных для вычисления имени пользователя

Если пользователь является членом группы полного доступа, то присоединение становится левым присоединением на True = False . Это означает, что в представлении прав вообще нет совпадений, поэтому все представление фактов возвращается со значениями NULL для столбцов из представления прав (нулевое дублирование). В случае, когда пользователь не входит в группу полного доступа, условие присоединения

Это означает, что в представлении прав вообще нет совпадений, поэтому все представление фактов возвращается со значениями NULL для столбцов из представления прав (нулевое дублирование). В случае, когда пользователь не входит в группу полного доступа, условие присоединения True = True ничего не меняет, и присоединение будет работать должным образом.

Вычисление пользователя, используемое в качестве фильтра источника данных, верно для всех строк, когда работает переопределение группы, или оно будет фильтровать только до самой глубокой степени детализации пользователя в иерархии.

Порядок выполнения и обработки операций

Когда визуализация просматривается в Tableau (на рабочем столе, на сервере или в Интернете), Tableau отправляет оптимизированный запрос в СУБД, которая затем обрабатывает запрос и отправляет результаты обратно в Tableau для визуализации визуализации с результирующими данными. Порядок операций при выполнении соединений, вычислений и фильтров зависит от оптимизатора запросов и от того, как выполняется запрос.

Порядок операций при выполнении соединений, вычислений и фильтров зависит от оптимизатора запросов и от того, как выполняется запрос.

Активные соединения

При использовании активного подключения к источнику данных в Tableau производительность выполнения запроса зависит от оптимизатора запросов, который преобразует входящий SQL в эффективный план получения данных.

Существует два способа обработки запроса:

- Отфильтруйте строки прав для пользователя, затем присоединитесь к таблице фактов

- Присоедините права к таблице фактов, затем отфильтруйте строки пользователя

В идеальной ситуации оптимизатор запросов обеспечит обработку запроса базой данных путем фильтрации, а затем объединения .Если пользователь имеет право на все, это означает, что максимальное количество обрабатываемых строк будет равно количеству строк в таблице данных.

Если база данных обрабатывает запрос путем соединения с последующей фильтрацией , возможно дублирование данных. Максимальное количество обработанных строк будет равно количеству пользователей, имеющих право просматривать эту конкретную строку, умноженному на каждую строку в таблице данных.

Будет ясно, если произойдет этот второй сценарий: ваши запросы занимают много времени, вы получаете ошибки или есть признаки проблем с производительностью в базе данных.Общий объем данных будет увеличиваться в геометрической прогрессии, что может вызвать чрезмерную нагрузку на серверную часть системы.

Экстракты

Если источником данных в Tableau является активное соединение, Tableau отправляет каждый запрос, необходимый для визуализации определенной визуализации или панели мониторинга, в СУБД. Если источником данных является экстракт, процесс запроса данных из базового источника данных происходит только при создании и обновлении экстракта. Механизм извлечения из файла извлечения отвечает на все отдельные запросы визуализаций.

Механизм извлечения из файла извлечения отвечает на все отдельные запросы визуализаций.

Та же проблема с порядком операций возникает при построении извлечений из одной таблицы. Однако «взрыв» произойдет как в базовом источнике данных, так и в самом результирующем извлечении.

Начиная с версии 2018.3, обработчик данных может создавать экстракт из нескольких таблиц, а RLS можно реализовать, как описано выше. Использование нескольких извлечений таблиц сокращает время, необходимое для создания извлечения с отношениями «многие ко многим», поскольку соединение не материализуется.

Извлечение должно быть создано с использованием объекта данных и объекта прав . Это самое простое хранилище в экстракте, обеспечивающее наилучшую производительность.

- Объект данных — это таблица, представление или пользовательский SQL-запрос, который представляет денормализованную комбинацию таблиц фактов и необходимых измерений

- Объект прав представляет собой денормализованную таблицу, представление или пользовательский SQL-запрос любых прав, необходимых для фильтрации данных на самом детальном уровне, для чего требуется:

- Столбец для имени пользователя, совпадающий с точными именами пользователей в Tableau Server или Tableau Online

- Строка для каждого из наиболее детализированных прав на объект данных

Этот формат изложен в методе самой глубокой детализации, описанном выше. Для извлечения нескольких таблиц используется тот же метод, но с той оговоркой, что объединяются только два объекта данных и к объекту уже применена любая фильтрация по конкретному полю.

Для извлечения нескольких таблиц используется тот же метод, но с той оговоркой, что объединяются только два объекта данных и к объекту уже применена любая фильтрация по конкретному полю.

Поскольку для нескольких извлечений таблиц фильтры извлечения отключены, вы можете фильтровать либо в представлениях, либо в таблицах, к которым вы подключаетесь в источнике данных, или определять фильтры в пользовательских объектах SQL в диалоговом окне подключения к данным Tableau.