Риск сегментация: 404 | Банк России

что это такое, критерии и этапы сегментирования рынка в маркетинге

22 июля 2021 Время прочтения статьи: 13 минут

6336

Когда компании выстраивают стратегию продаж и делают финансовые прогнозы, им важно учитывать, какую долю рынка они занимают. В жестких рыночных условиях сегментация помогает отстроиться от конкурентов и предложить аудитории качественный продукт. Так бизнесу проще найти своих клиентов и создать предложение, соответствующее запросам ЦА.

Что такое сегментация рынка

Сегментация рынка — это разделение целевой аудитории по разным характеристикам. Это нужно, чтобы создать для каждой группы персональные предложения по товарам и услугам, запустить эффективную рекламу.

Потребителей разбивают на группы по разным критериям в зависимости от целей бизнеса, — пол, возраст, уровень дохода, географическое положение.

Например, магазину одежды нет смысла запускать рекламную кампанию сразу на всю клиентскую базу. Эффективнее сделать разные предложения с мужской, женской и детской коллекцией. Если магазин собирает данные о клиентах, то можно выделить сегменты по предпочтительным моделям одежды, по размерному ряду, способу покупки: онлайн или офлайн.

Цели сегментации

Главная цель сегментации рынка — увеличить продажи и прибыль в разных исходных условиях. Посмотрим, как это работает на практике.

На этапе запуска бизнеса основная цель — определить потребителя товара или услуги. Например, предприниматель нашел помещение под кафе или ресторан. При изучении рынка выяснил, что основной сегмент посетителей ближайших кафе — это сотрудники офисов, расположенных рядом.

Основная потребность этого сегмента — вкусные бизнес-ланчи и быстрое обслуживание. Поэтому стоит открыть кафе, где работники офисов смогут пообедать, а перед работой зайти за кофе. Банкетный зал с дорогим интерьером в этом месте не будет пользоваться популярностью.

Если бизнес уже работает несколько лет, цель сегментации — найти точки роста, чтобы увеличить прибыль. Вернемся к примеру с кафе. Владелец бизнеса выяснил, что многие, кто покупает кофе, не успевают позавтракать перед работой. Поэтому решает ввести в меню комплексные завтраки, сэндвичи и выпечку навынос.

Сегментация рынка нужна, чтобы выстроить бизнес в соответствии с запросами клиентов. Знание потребностей своей аудитории помогает:

-

повысить свою конкурентоспособность;

-

сформировать ценовое предложение;

-

определить каналы для рекламы;

-

увеличить чек, добавив сопутствующие товары и услуги;

-

изменять и совершенствовать продукт;

-

выбрать стратегию продвижения.

Сегментирование актуально для любой сферы бизнеса и помогает одинаково хорошо решать задачи как маленькой, так и крупной компании.

Сегментирование аудитории особенно важно в телефонных продажах, где легко потерять клиента. Обрабатывать все заявки из разных каналов будет легче с контакт-центром MANGO OFFICE. С помощью платформы можно записывать и классифицировать вызовы, чтобы выявлять потребности клиентов, отмечать важные звонки. Сервис поможет руководителю вовремя зафиксировать проблемы и при необходимости скорректировать сценарий продаж.

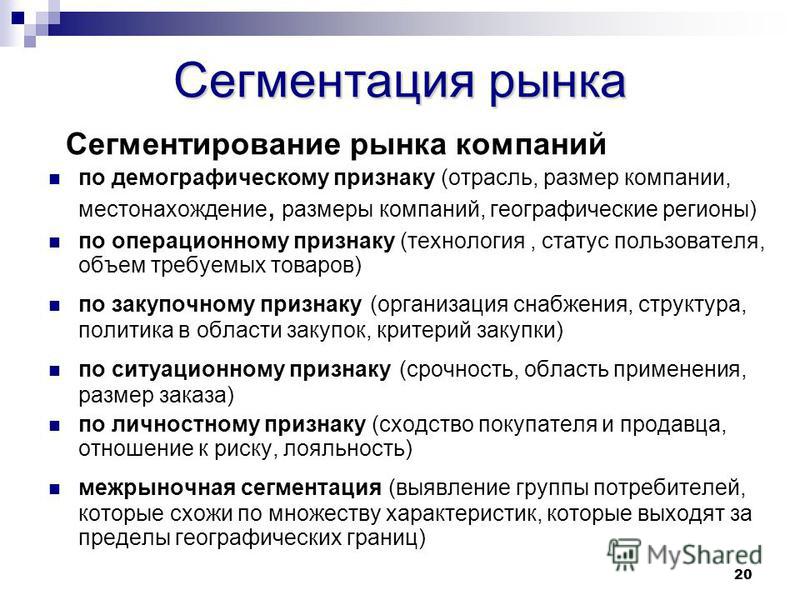

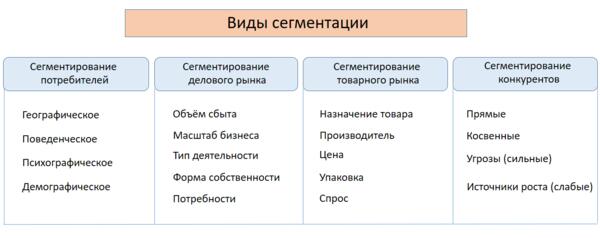

Виды сегментаций

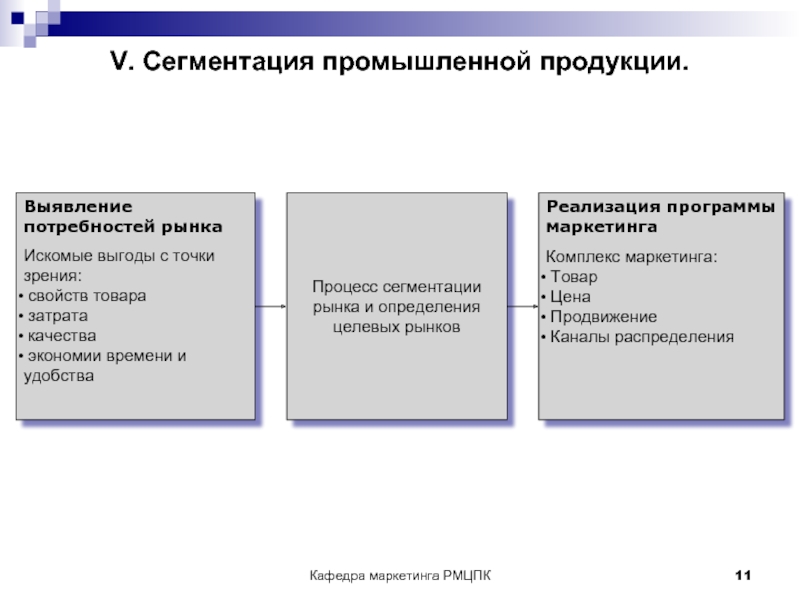

В маркетинге выделяют такие понятия, как макро- и микросегментация.

Макросегментация — это разбивка товарного рынка на сегменты по потребностям, которые он удовлетворяет. Для этого нужно ответить на три вопроса:

-

Какие проблемы и потребности существуют?

-

Кто будет покупать товары?

-

Как продукт или услуга решает проблемы и удовлетворяет потребности?

Получается следующий алгоритм. Сначала выявляют потребности, которые может удовлетворить продукт. Потом определяют, кому может быть интересен этот товар, и ищут способ решения проблемы потребителя.

Сначала выявляют потребности, которые может удовлетворить продукт. Потом определяют, кому может быть интересен этот товар, и ищут способ решения проблемы потребителя.

К примеру, какую проблему помогает решить строительная компания частных домов? Она улучшает качество жизни: жить в своем доме с внутренним двориком комфортнее, чем в квартире. Но позволить себе строительство дома могут только клиенты с доходом выше среднего. Обычно это занятые люди, которые много работают и ценят свое время. Поэтому компания предлагает полное сопровождение на всех этапах строительства и детальную отчетность, чтобы заказчику не пришлось контролировать все самостоятельно.

Микросегментация — это глубокое изучение целевой аудитории и сегментация выбранного рынка по определенным параметрам. Исследование помогает определить уникальное торговое предложение и занять определенную нишу.

Вернемся к примеру. ЦА строительной компании — это очень широкая аудитория, куда входят заказчики с большими финансовыми возможностями и клиенты с ограниченным бюджетом.

Сегментировать аудиторию можно не только по принципу платежеспособности — используют и другие параметры.

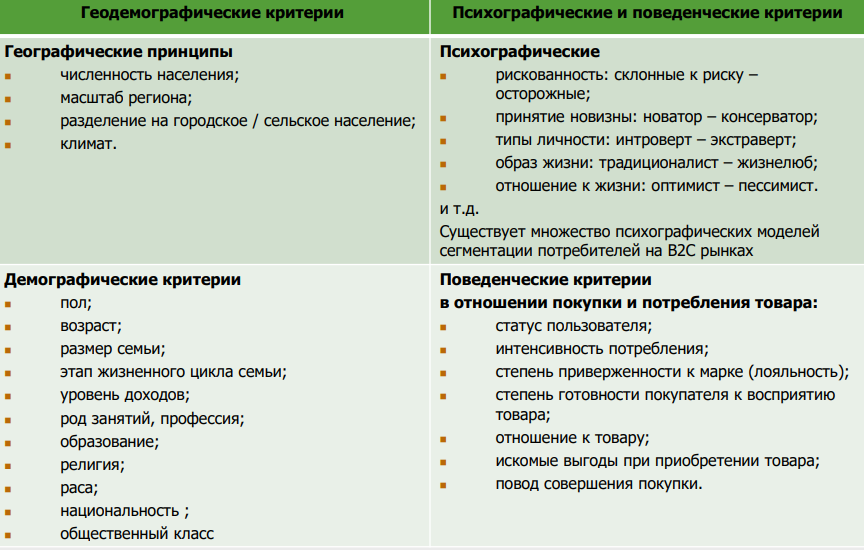

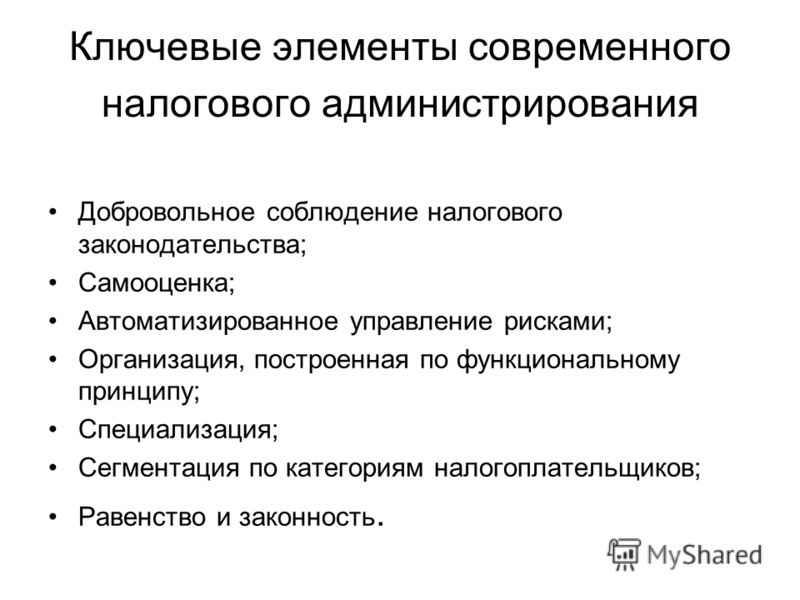

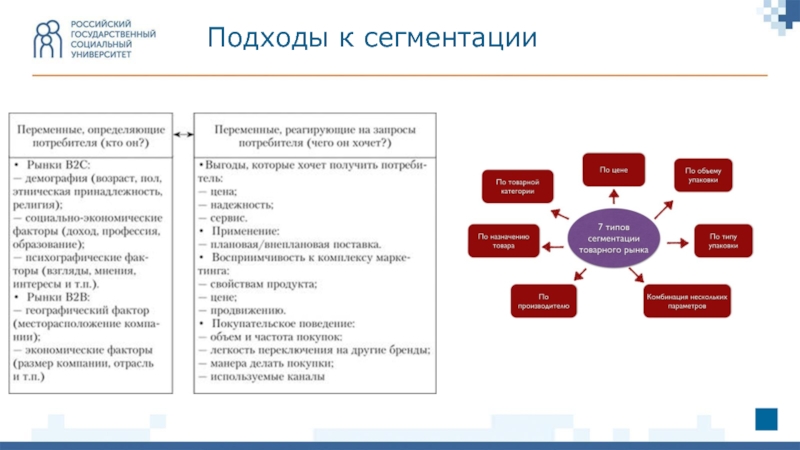

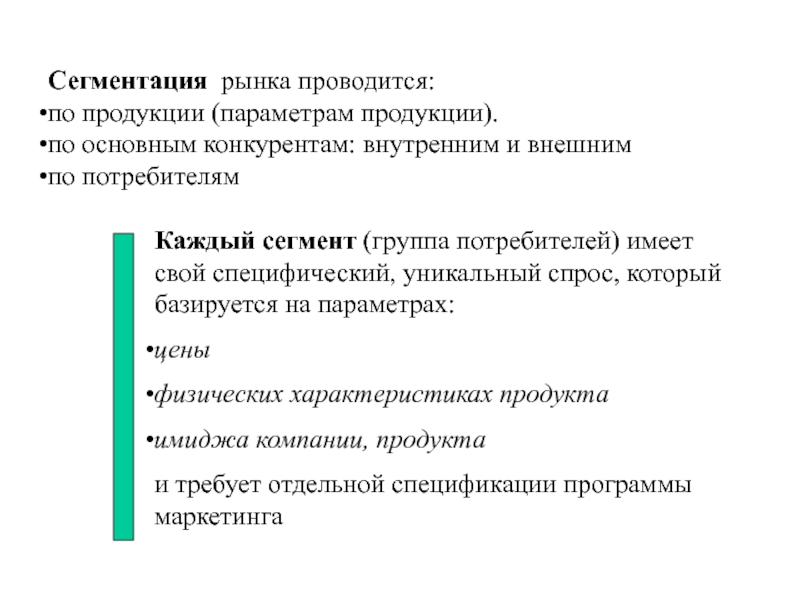

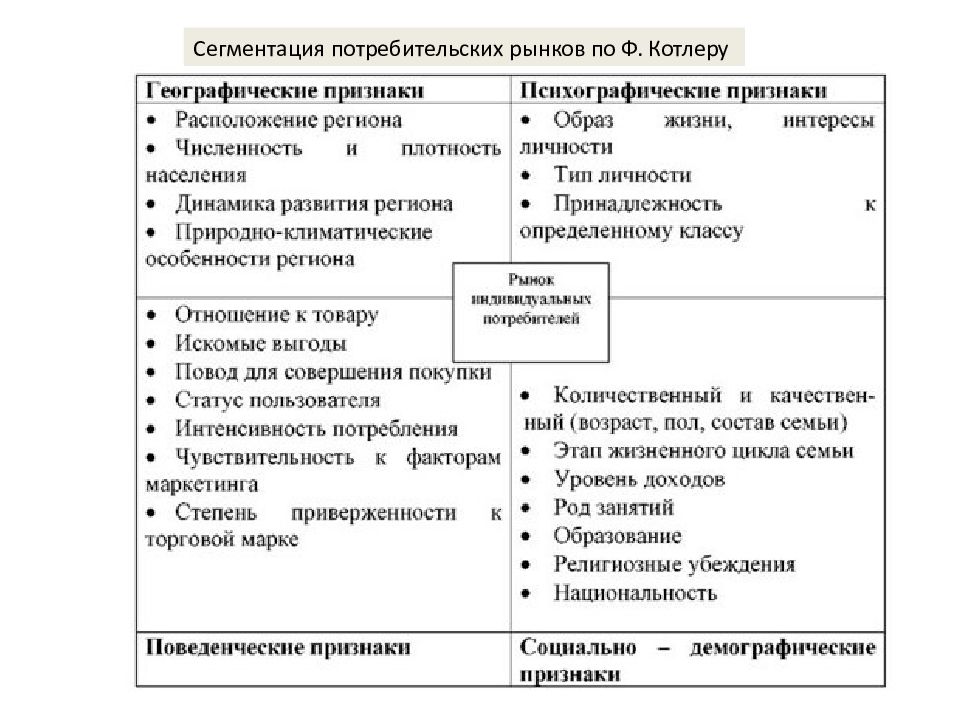

Критерии сегментирования рынка

Для разделения целевой аудитории на группы применяют критерии сегментации рынка:

-

Культура: учитываются культурные особенности и национальность аудитории.

-

География: рынок делится на регионы, города, страны и т.д. Значение имеет численность населения, климатические условия региона, его административное деление и удаленность от предприятия-производителя.

-

Демография: пол, возраст и семейное положение аудитории продукта.

-

Социально-экономический фактор: образование, профессия, уровень доходов ЦА.

-

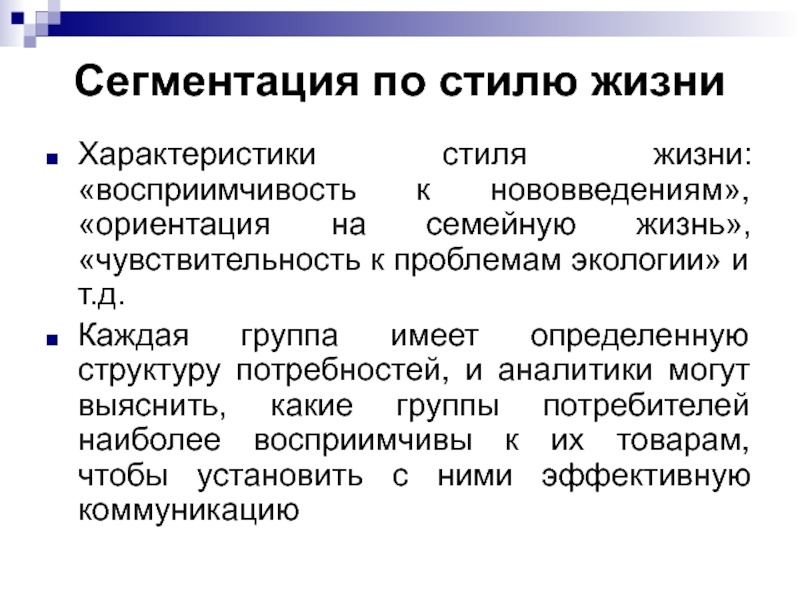

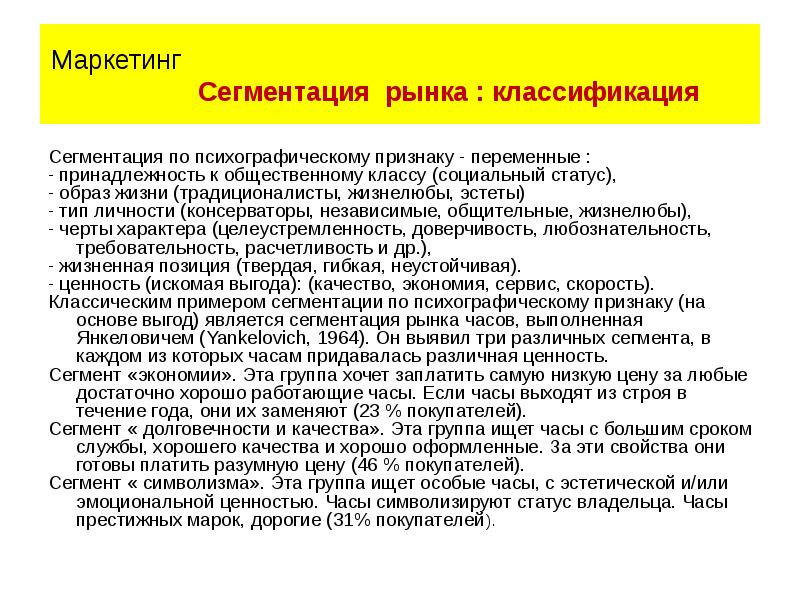

Психографический признак: образ жизни и личные качества клиентов, принадлежность к социальному классу.

Классификация потребителей

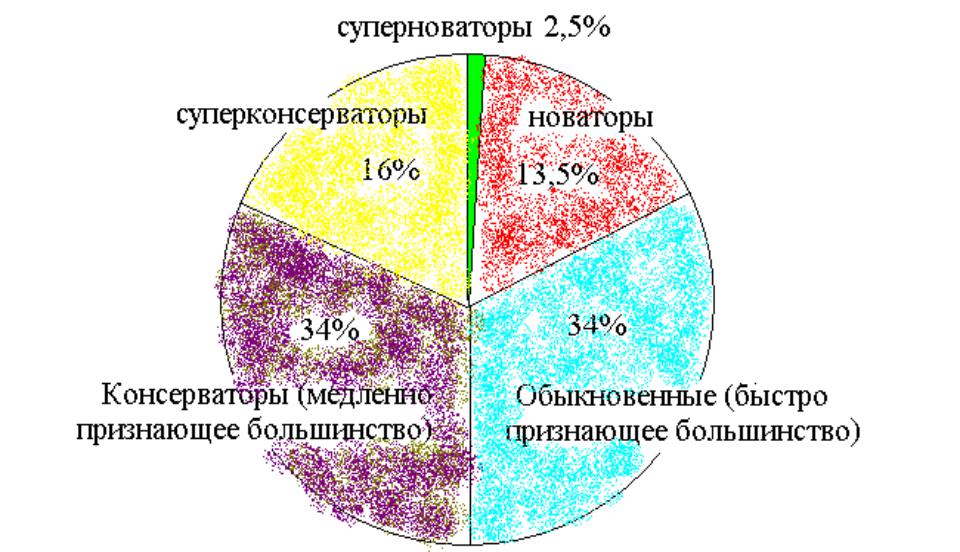

В 1980-х годах в США разработали систему сегментирования потребителей VALS (сокращение от Values and Lifestyles). Согласно теории, есть специфические черты характера, которые побуждают людей к покупке. Выделяют 8 типов потребителей.

Инноваторы (Innovators). Их отличает высокая самооценка, открытость новым идеям и технологиям. Это группа активных потребителей, которые часто выбирают дорогие товары и услуги. Для них важен имидж, поэтому покупка должна подчеркнуть престиж и изысканность вкуса.

Мыслители (Thinkers). В основе поведения — рассудительность, спокойствие и зрелость. Поэтому решение о покупке принимают взвешенно, внимательно изучают свойства продукта, учитывают его качества и стоимость.

Последователи (Believers).

Добивающиеся успеха (Achievers). Их ценности — карьерный рост, социальный статус и создание семьи. У них много желаний и стремлений, поэтому на рынке они активные потребители. Ценят товары и услуги, которые подчеркивают имидж в глазах окружающих, и помогут сэкономить время.

Старающиеся (Strivers). Это последователи трендов, для которых внешние проявления богатства — эталон успеха. Иногда совершают импульсивные покупки, которые им не по карману, чтобы приблизиться к более богатым людям. Имеют финансовые ограничения, но считаются активными потребителями. Предпочитают товары, подчеркивающие статус.

Экспериментаторы (Experiencers). Постоянно находятся в поиске разнообразия. Выбирают новое, но быстро теряют к нему интерес. Главная цель — самовыражение, поэтому много денег тратят на отдых, развлечения и моду.

Творцы (Makers). Ориентированы на создание материальных и духовных ценностей, улучшение качества своей жизни. Они самодостаточны и практичны, сосредоточены на семье, работе и отдыхе. В основе их выбора — базовые свойства товаров. К новым идеям и крупным корпорациям испытывают недоверие, а роскошь считают излишней.

Выживающие (Survivors). Группа потребителей, ограниченных в ресурсах. Не любят изменения, ценят благополучие и безопасность. Приобретают только базовый набор товаров и услуг, ориентируются на цену и известность бренда, чтобы снизить риск неправильного выбора.

Этапы сегментации

От сегментации зависит эффективность маркетинга, а значит и продажи. Ошибка может негативно сказаться на прибыльности. Поэтому важно уделить внимание каждому этапу.

Выбор и описание сегментов

Есть базовые принципы сегментирования рынка, которые можно разделить на категории:

-

По группам потребителей.

При таком подходе целевую аудиторию разбивают на группы по общим признакам (культурные, географические, социально-географические и др.).

При таком подходе целевую аудиторию разбивают на группы по общим признакам (культурные, географические, социально-географические и др.).

-

По обстоятельствам применения. Группы создаются в соответствии с обстоятельствами и мотивами совершения покупки.

-

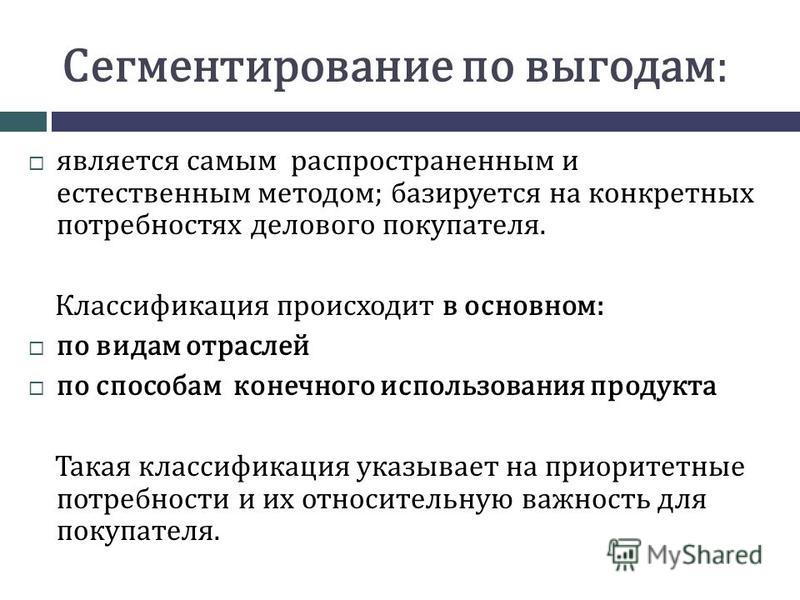

На основе выгод. Рынок делится на сегменты в зависимости от пользы, которую потребитель ищет в продукте.

-

По статусу потребителя. Отслеживают активность покупателей и делят их на постоянных, неактивных, потенциальных.

Критериев много: можно создавать группы на основании лояльности, интенсивности покупок, делить клиентов в зависимости от этапа в воронке продаж, где он находится.

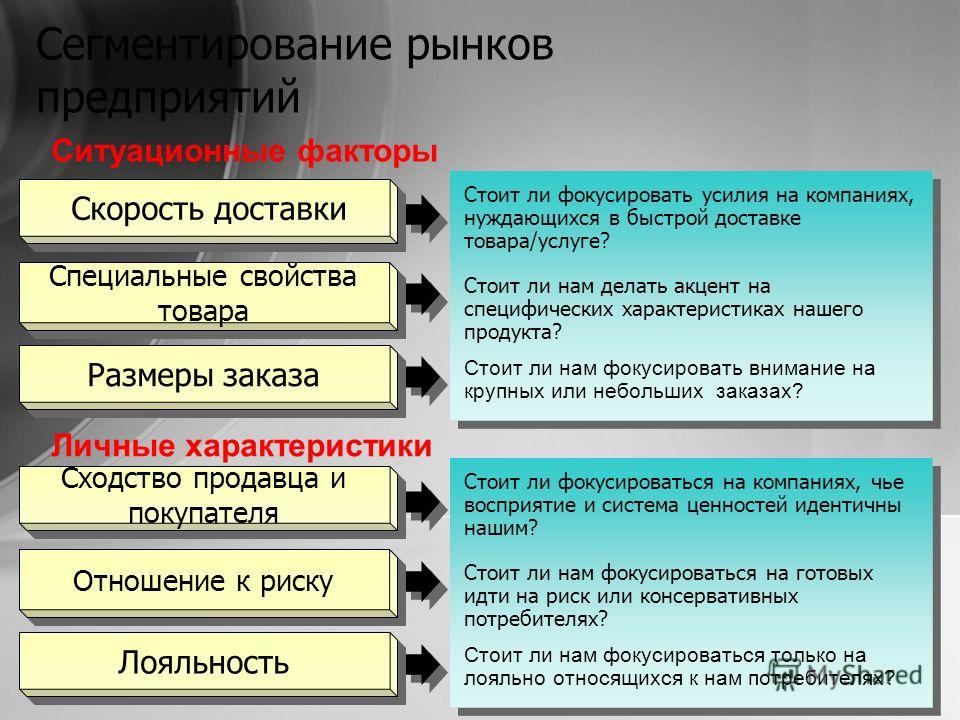

Единой схемы для подбора критериев не существует. Нужно сегментировать рынок, исходя из специфики и целей бизнеса. Так, для рынков потребительских товаров, услуг и B2B сферы нужны разные критерии.

Также можно сегментировать аудиторию, применяя критерии последовательно: например, сначала разделить аудиторию по полу, затем по возрасту, а после по статусу.

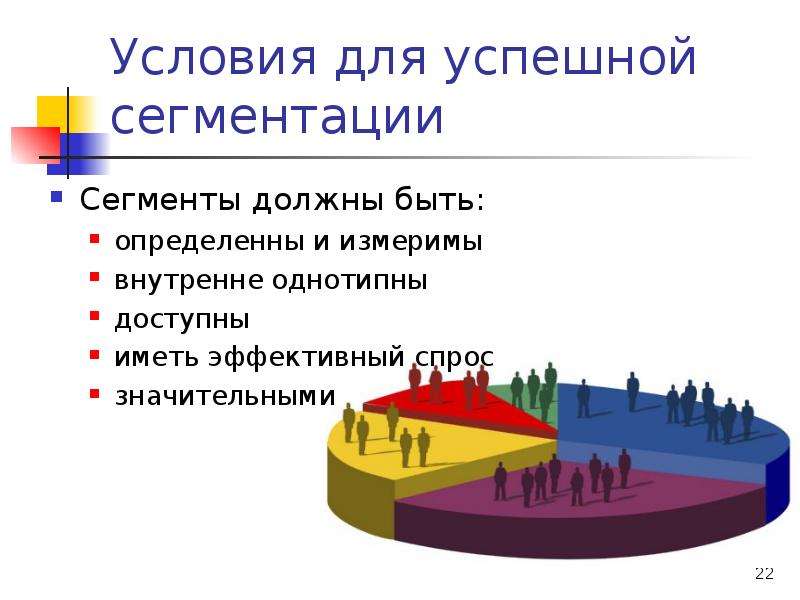

Требования к сегментам

Сегментировать рынок можно разными способами, но они должны быть эффективными. Поэтому к сегментам предъявляют требования.

-

Емкость. Чтобы запустить производство или продажи, нужно посчитать, сколько товаров компания сможет продать. Это поможет определить мощности производства и сбыта.

-

Размер. Маленькая группа покупателей не будет приносить прибыль. Но это не значит, что нужно ориентироваться на самый крупный сегмент. При оценке рынка важно учитывать размер компании и предложение конкурентов.

-

Доступность сегмента. Фирма должна определить, сможет ли она продавать товары или услуги конкретной группе. Для этого нужно оценить, хватит ли у нее ресурсов, чтобы организовать всю цепочку сбыта.

-

Масштаб. Нужно выяснить, на каком этапе находится выбранный сегмент: рынок растет, уменьшается или стабилен. Затем сделать выводы, стоит ли работать с выбранной аудиторией.

-

Конкуренция. Если в нише много сильных конкурентов, то вкладывать в нее деньги рискованно. Возможно, стоит поискать сегменты, где конкуренция слабее.

Выбор стратегии развития после сегментации

После сегментации рынка компания может выбрать один из 5 сценариев развития событий:

-

Сконцентрироваться на работе с одним сегментом.

-

Работать с потребностью, которая актуальна для большинства потребителей.

-

Определить приоритетную группу потребителей и работать над удовлетворением всех ее потребностей.

-

Выбрать специализацию на нескольких сегментах.

-

Работать над удовлетворением потребностей всего рынка, ориентируясь на общие черты потребителей.

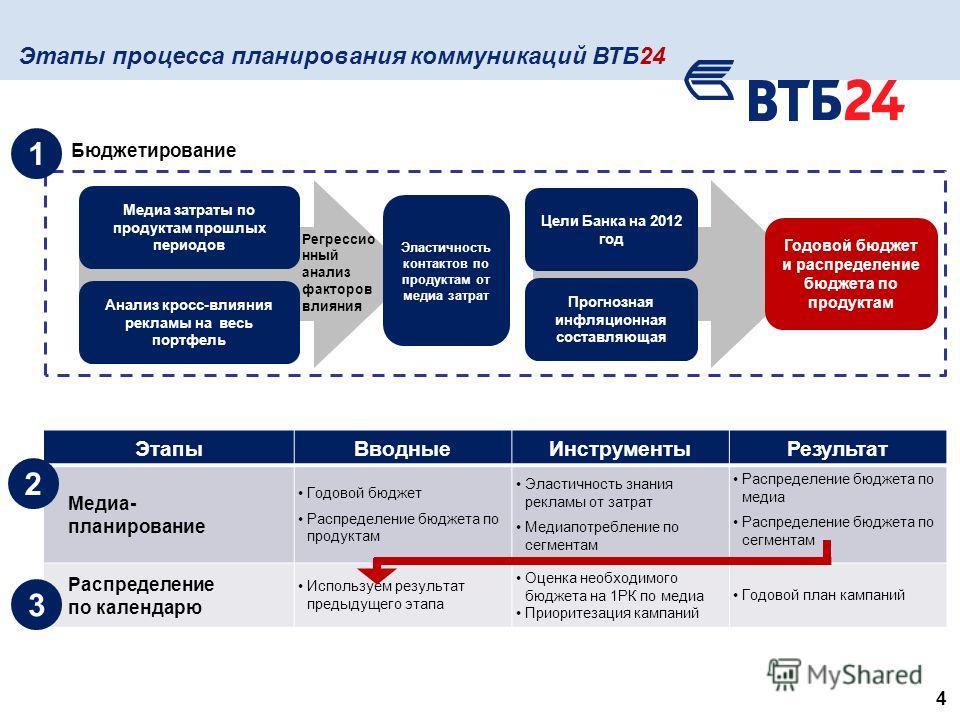

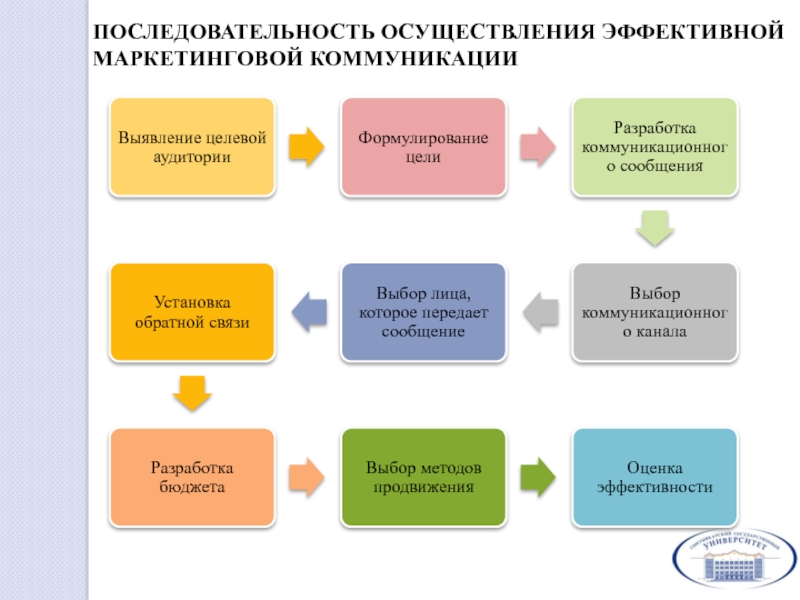

Маркетинговый план

После анализа целевых сегментов и выбора стратегии на рынке, компания разрабатывает маркетинговый план. В нем описывают программу по продвижению продукта на определенный период времени. На основе анализа рыночной ситуации рассчитывают бюджет и разрабатывают пошаговую стратегию.

Пример сегментации рынка

Небольшая компания производит энергетические батончики. Основные потребители продукции — это:

-

люди на диете;

-

посетители тренажерного зала, которые хотят нарастить мышечную массу;

-

профессиональные спортсмены, которые придерживаются специальной диеты;

-

все, кому необходим быстрый перекус: школьники, студенты, сотрудники офисов.

В результате проработки всех этих сегментов выясняется, что профессиональные спортсмены и худеющие девушки предпочитают протеиновые коктейли. Получается, целевая аудитория компании — широкий круг людей, которые ведут здоровый образ жизни, которым нужен быстрый полезный перекус.

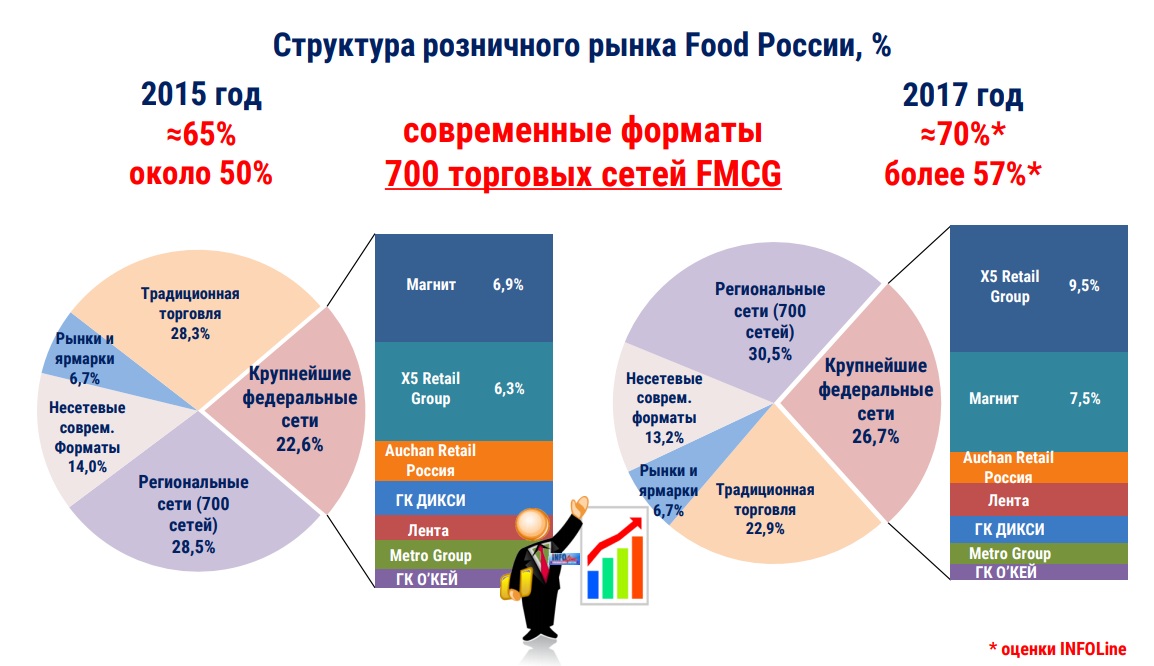

Сегментацию используют, чтобы выбрать каналы продвижения и продаж. Пример с энергетическими батончиками показал, что нет смысла продвигать их по узким каналам — через фитнес-клубы или магазины спортивного питания. При наличии ресурсов их лучше рекламировать на массовую аудиторию (например, через ТВ, радио), а продавать — через крупные сетевые супермаркеты.

Ошибки в сегментации

Наиболее распространенные ошибки при сегментации рынка:

-

Сегментация по формальным причинам. Некоторые компании делят аудиторию только по полу и возрасту — это не всегда показательно. Лучше анализировать потребности и мотивы покупки.

-

Выбор некорректных данных. Для сегментирования часто проводят анкетирование, и здесь легко ошибиться: использовать малую выборку, выбрать неправильную аудиторию для опроса, добавить в анкеты неинформативные формулировки. В итоге — нерелевантные результаты и неверные выводы.

-

Отсутствие контроля. Провести сегментацию недостаточно: нужно проверять гипотезы и отслеживать дальнейшее поведение клиентов.

-

Использование устаревшей информации. Данные о сегментации рынка необходимо постоянно обновлять, ведь у одной и той же аудитории через несколько лет могут измениться предпочтения и отношение к продукту.

Заключение

Выбор сегментов рынка зависит от целей и задач компании: процесс основывается на особенностях продукта, на потребностях и запросах целевой аудитории. Сегментация помогает компании определить прямых конкурентов, заранее продумать предложение и преимущества на старте. Для уже работающего бизнеса сегментация — это не только способ борьбы с конкурентами, но и возможность масштабироваться или освоить новые рынки.

Для уже работающего бизнеса сегментация — это не только способ борьбы с конкурентами, но и возможность масштабироваться или освоить новые рынки.

Управление, риски и соответствие требованиям в Azure

- Статья

- Чтение занимает 20 мин

Оцените свои впечатления

Да Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт. Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Отправить

Спасибо!

В этой статье

Организации любого размера ограничиваются доступными ресурсами. финансовые показатели, люди и время. Чтобы обеспечить эффективную рентабельность инвестиций, организациям необходимо уставить приоритеты для инвестиций. Реализация системы безопасности в организации также ограничивается этим, поэтому для достижения соответствующей рентабельности инвестиций в обеспечение безопасности организации необходимо сначала понять и определить ее приоритеты.

Управление. Как будет осуществляться мониторинг, аудит и отчеты по безопасности в организации? Разработка и внедрение средств контроля безопасности в организации — это только начало истории. Как организация узнает, что все в действительности работает? Улучшаются ли они? Существуют ли новые требования? Существуют ли обязательные отчеты? Как и при соблюдении нормативных требований, необходимо учитывать внешние отраслевые, государственные или нормативные стандарты.

Как организация узнает, что все в действительности работает? Улучшаются ли они? Существуют ли новые требования? Существуют ли обязательные отчеты? Как и при соблюдении нормативных требований, необходимо учитывать внешние отраслевые, государственные или нормативные стандарты.

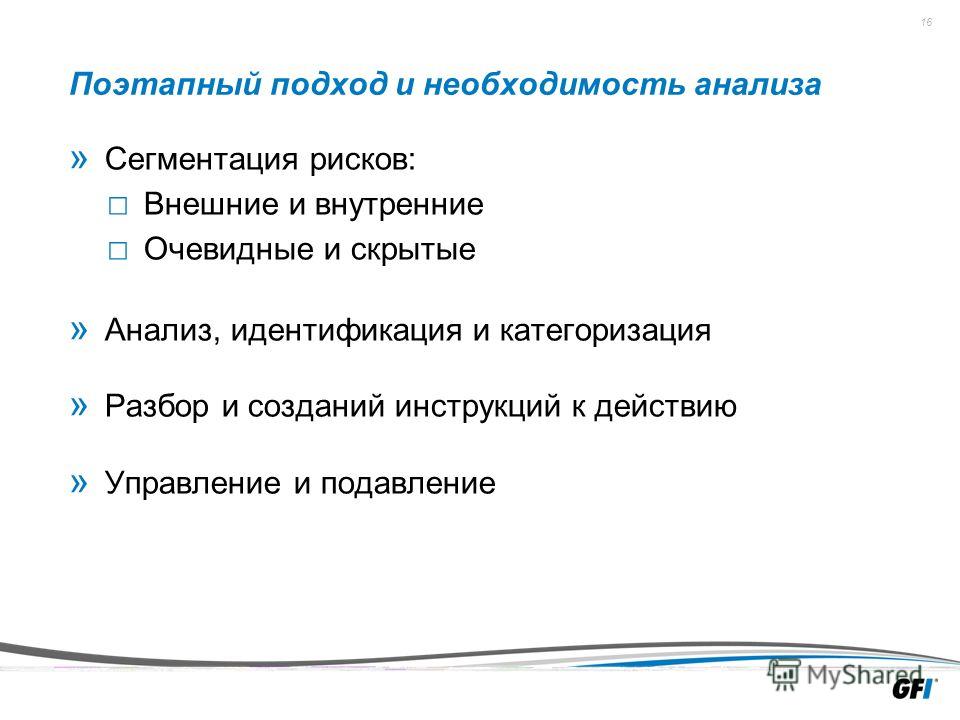

Риск. С какими рисками сталкиваются организации при попытке защитить зависимые сведения, интеллектуальную собственность (IP-адрес), финансовые данные? Кто могут быть интересны или использовать эти сведения в случае кражи, включая внешние и внутренние угрозы, а также непреднамеренные или вредоносные? Часто забытое, но крайне важное внимание в пределах риска имеет решение проблемы аварийного восстановления и непрерывности бизнеса.

Соответствие требованиям. Существуют ли определенные отраслевые, государственные или нормативные требования, которые определяют или предоставляют рекомендации в отношении условий, которым должны соответствовать средства контроля безопасности вашей организации? Примерами таких стандартов, организаций, средств контроля и орте могут быть ISO27001,NIST,PCI-DSS.

Общая роль организаций заключается в управлении стандартами безопасности организации на протяжении их жизненного цикла.

Определение. Настройка организационных стандартов и политик для методик, технологий и конфигураций на основе внутренних факторов (организационной культуры, риска, оценки активов, бизнес-инициатив и т. д.) внешние факторы (критерии, нормативные стандарты, среда угроз и другие факторы)

Улучшение. Эти стандарты постоянно расширяются в направлении идеального состояния, обеспечивающего постоянное снижение риска.

Обеспечение. Обеспечение безопасности со временем не ухудшит естественное положение за счет аудита и отслеживания соответствия организационным стандартам.

Приоритет инвестиций в системы безопасности

Советы по безопасности идеально подходят для заблаговременной и полной защиты всех систем по мере создания облачной программы, но это не так для большинства корпоративных организаций. Бизнес-цели, ограничения проектов и другие факторы часто приводят к тому, что организации могут сбалансировать риски безопасности с другими рисками и применить подмножество лучших методик на любом этапе.

Бизнес-цели, ограничения проектов и другие факторы часто приводят к тому, что организации могут сбалансировать риски безопасности с другими рисками и применить подмножество лучших методик на любом этапе.

Мы рекомендуем как можно раньше применить как можно больше лучших методик, а затем по мере зрелости программы безопасности работать над тем, чтобы с течением времени заполнить все пробелы. При оценке приоритета рекомендуется учитывать следующие моменты:

Высокий уровень влияния на бизнес и высокооплачиваемая система — К ним относятся системы с прямой внутренней ценностью, а также системы, которые предоставляют злоумышленникам путь к ним. Дополнительные сведения см. в теме Определение и классификация критически важных приложений.

Проще всего внедрить политики снижения последствий. Определите быстрые победы путем определения приоритетов лучших методик, которые ваша организация может быстро выполнить, так как у вас уже есть необходимые навыки, инструменты и знания для этого (например, реализация брандмауэра WAF) для защиты устаревшего приложения.

Будьте осторожны, чтобы не использовать этот краткосрочный метод рас приоритета (или использовать его повторно). Это может повысить риск, предотвращая рост программ и оставляя критические риски в течение длительного времени.

Корпорация Майкрософт предоставила ряд приоритетных списков инициатив по обеспечению безопасности, чтобы помочь организациям приступить к принятию этих решений на основе нашего опыта работы с угрозами и инициативами по их снижениям в наших средах и среди наших клиентов. См. модуль 4a семинара Microsoft CISO

Управление подключенными клиентами

Убедитесь, что вашей организации безопасности известны все регистрации и связанные с ней подписки, подключенные к существующей среде (через ExpressRoute или Site-Site VPN), а также мониторинг в рамках всей организации.

Эти ресурсы Azure являются частью корпоративной среды, и организации безопасности требуют видимости. Организации безопасности требуются такие возможности для оценки рисков и определения того, применяются ли к ним политики организации и соответствующие нормативные требования.

Убедитесь, что все среды Azure, подключенные к вашей среде или сети, применяют политику организации и средства управления ИТ для обеспечения безопасности. Существующие подключенные клиенты можно найти с помощью средства, предоставленного корпорацией Майкрософт. Инструкции по разрешениям, которые вы можете назначить безопасности, указаны в разделе Назначение привилегий для управления средой.

Очистка ответственности

Назначать лиц, ответственных за определенные функции в Azure

Четко документировать и совместно работать с контактами, ответственными за каждую из этих функций, можно по-единообразию и упростить взаимодействие. В зависимости от нашего опыта работы с множеством проектов по внедрению в облаке это поможет избежать путаницы, которая может привести к ошибкам, связанных с человеком и автоматизацией, которые создают угрозу безопасности.

Назначать группы (или отдельные роли), которые отвечают за эти ключевые функции:

| Групповая или индивидуальная роль | Ответственность |

|---|---|

| Безопасность сети | Обычно это существующая группа безопасности сети. Настройка и обслуживание брандмауэра Azure, сетевых виртуальных устройств (и связанных маршрутов), WAFs, NSGs, ASG и т. д. Настройка и обслуживание брандмауэра Azure, сетевых виртуальных устройств (и связанных маршрутов), WAFs, NSGs, ASG и т. д. |

| Управление сетью | Обычно это существующая команда операций сети. Enterprise для всей виртуальной сети и подсети. |

| Безопасность серверной конечной точки | Обычно это ИТ-операции, безопасность или совместная работа. Мониторинг и исправление безопасности сервера (исправление, конфигурация, безопасность конечных точек и т. д.). |

| Мониторинг инцидентов и реагирование на них | Обычно это группа операций безопасности. Изучение и исправление инцидентов безопасности в информационной безопасности и управлении событиями (SIEM) или консоли источника. |

| Управление политиками | Как правило, команда GRC + Архитектура. Настройка направления для использования средств контроля доступа на основе ролей (RBAC), Защитника Майкрософт для облака, стратегии защиты администратора и политики Azure для управления ресурсами Azure. |

| Безопасность и стандарты удостоверений | Обычно команда безопасности + Группа идентификаторов совместно. Задайте направление для каталогов Azure AD, использования PIM/ДВЕ, MFA, настройки паролей и синхронизации, стандартов удостоверений приложений. |

Enterprise сегментации

Определите группы ресурсов, которые могут быть изолированы от других частей предприятия, чтобы содержать (и обнаруживать) вехи перемещения в пределах предприятия. Эта единая корпоративная стратегия сегментирования позволит всем техническим группам согласованно сегментировать доступ с помощью сетей, приложений, удостоверений и других элементов управления доступом.

Четкие и простые стратегии сегментирования помогают сдержать риск при одновременном повышении производительности и эффективности бизнес-операций.

Стратегия корпоративной сегментации определена выше, чем традиционная стратегия безопасности «сегментирование сети». Традиционные подходы к сегментам для локальной среды часто не удалось достичь своих целей, так как они были разработаны различными техническими группами снизу вверх и не согласованы с бизнес-решениями по использованию и рабочей нагрузкой приложений.

Это привело к огромной сложности, которая вызывает проблемы с поддержкой и часто приводит к ухудшоже обычному назначению с широкими исключениями брандмауэра.

Традиционные подходы к сегментам для локальной среды часто не удалось достичь своих целей, так как они были разработаны различными техническими группами снизу вверх и не согласованы с бизнес-решениями по использованию и рабочей нагрузкой приложений.

Это привело к огромной сложности, которая вызывает проблемы с поддержкой и часто приводит к ухудшоже обычному назначению с широкими исключениями брандмауэра.

Создание единой корпоративной стратегии сегментирования позволяет обеспечить поддержку всех заинтересованных лиц в технических командах (ИТ, безопасность, приложения и т. д.). Бизнес-единицы, которые были построены на бизнес-рисках и потребностях, будут более согласованы с данными, а также поймут и посмеют и будут поддерживать устойчивость своих рисков по обеспечению безопасности. Такая четкость и выравнивание также снижает риск возникновения ошибок и ошибок автоматизации, которые могут привести к уязвимостям в системе безопасности, простоям в работе или и тем, и к иным.

Хотя сегментация сети также дает возможность снизить риск (подробнее об этом говорится в разделе Безопасность и обеспечение сети), это не устраняет необходимость выравнивания технических групп. Следует учитывать сегментирование в микросеть и планы, чтобы обеспечить согласованность технических групп, чтобы избежать повторения внутренних конфликтов и путаницы со стратегиями сегментирования локального поколения сети.

Следует учитывать сегментирование в микросеть и планы, чтобы обеспечить согласованность технических групп, чтобы избежать повторения внутренних конфликтов и путаницы со стратегиями сегментирования локального поколения сети.

Ниже данная рекомендация корпорации Майкрософт содержит рекомендации по приоритетам инициатив по содержаению и сегментации (на основе принципов нулевого доверия). Эти рекомендации перечислены в порядке приоритета по важности.

Убедитесь, что технические команды согласованы с одной корпоративной стратегией сегментирования.

Расширяйте возможности по расширению сети, устанавливая современный периметр на основе принципов нулевого доверия, ориентированных на удостоверения, устройства, приложения и другие сигналы (для устранения ограничений сетевых элементов управления для защиты новых ресурсов и типов атак).

Изумляющие сетевые элементы управления для устаревших приложений, изумляя стратегии микро сегментирования.

Хорошая корпоративная стратегия сегментирования соответствует этим условиям:

Enables Operations — свести к минимуму конфликты при работе путем выравнивания по бизнес-методикам и приложениям

Содержит риск.

Добавляет затраты и конфликты злоумышленникам

Добавляет затраты и конфликты злоумышленникамИзолировать конфиденциальные рабочие нагрузки от компрометации других ресурсов

Изолировать системы с высокой риски от использования в качестве стебли для других систем

Отслеживается. Операции безопасности должны отслеживать возможные нарушения целостности сегментов (использование учетных записей, неожиданный трафик и т. д.)

Видимость группы безопасности

Предоставление группам безопасности доступа только для чтения к аспектам безопасности всех технических ресурсов в их сфере

Организациям, которые выполняют свои обязанности по оценке организационных рисков и отчетности по их рискам, требуется видимость технической среды. Без такой видимости система безопасности должна полагаться на информацию, предоставленную группами, работающими в среде, которые имеют потенциальный конфликт интересов (и другие приоритеты).

Обратите внимание, что группы безопасности могут отдельно предоставлять дополнительные привилегии, если они имеют рабочие обязанности или требования для обеспечения соответствия ресурсам Azure.

Например, в Azure назначьте группам безопасности разрешение «Читатели безопасности», которое обеспечивает доступ к мерам риска безопасности (без предоставления доступа к самим данным).

Для корпоративных групп безопасности с широкими ответственностью за безопасность Azure вы можете назначить это разрешение, используя:

Корневая группа управления — для групп, ответственных за оценку рисков и отчетов по всем ресурсам

Группы управления сегментами — для команд с ограниченной областью ответственности (обычно это требуется в связи с границами организации или нормативными требованиями)

Так как безопасность будет иметь широкий доступ к среде (а также видимость потенциально опасных уязвимостей), следует учесть их критически важное влияние на учетные записи и применять те же средства защиты, что и для администраторов. В разделе Администрирование эти элементы управления для Azure подробны.

Назначение привилегий для управления средой

Предоставлять роли с рабочими обязанностями в Azure соответствующими разрешениями на основе четко задокументированной стратегии, основанной на принципе наименьших привилегий и ваших потребностей в эксплуатации.

Четкие инструкции, которые следует за справочной моделью, понизят риск, так как это поможет техническим группам понять, как реализовать эти разрешения. Такая четкость упрощает обнаружение и исправление ошибок, связанных с человеком, таких как перенаправка, что снижает общий риск.

Корпорация Майкрософт рекомендует использовать эти справочные модели и адаптировать их для своей организации.

Разрешения на справочные ссылки на службы Core Services

В этом сегменте размещены общие службы, использующиеся в организации. К таким общим службам обычно относятся доменные службы Active Directory, DNS/DHCP, средства управления системой, которые используются в инфраструктуре Azure как услуга (IaaS).

Видимость безопасности для всех ресурсов. Для групп безопасности предоставлять доступ только для чтения к атрибутам безопасности для всех технических сред. Этот уровень доступа необходим для оценки факторов риска, выявления потенциальных последствий снижения и рекомендации заинтересованным лицам в организации, которые принимают этот риск. Дополнительные сведения см. в группе «Видимость группы безопасности».

Дополнительные сведения см. в группе «Видимость группы безопасности».

Управление политиками для некоторых или всех ресурсов. Чтобы отслеживать соблюдение внешних (или внутренних) нормативных актов, стандартов и политики безопасности, назначайте соответствующим ролям соответствующие разрешения. Выбор ролей и разрешений будет зависеть от организационной культуры и ожиданий программы политики. См. Microsoft Cloud Adoption Framework для Azure.

Центральные ИТ-операции для всех ресурсов: предоставление центральному ИТ-отделу (часто группе инфраструктуры) разрешений на создание, изменение и удаление таких ресурсов, как виртуальные машины и хранилище.

Центральная группа сетевых ресурсов. Чтобы обеспечить согласованность и избежать технических конфликтов, назначьте обязанности по ресурсам сети одной центральной сетевой организации. Эти ресурсы должны включать виртуальные сети, подсети, группы безопасности сети (NSG) и виртуальные компьютеры, на которые размещены виртуальные сетевые устройства. Дополнительные сведения см. в центре управления сетью и безопасности.

Дополнительные сведения см. в центре управления сетью и безопасности.

Разрешения ролей ресурсов. Для большинства основных служб права администратора, необходимые для управления ими, предоставлены через само приложение (Active Directory, DNS/DHCP, Средства управления системой и т. д.), поэтому дополнительные разрешения для ресурсов Azure не требуются. Если ваша модель организации требует, чтобы эти группы могли управлять своими VMs, хранилищем или другими ресурсами Azure, вы можете назначить эти разрешения этим ролям.

Администратор службы (учетная запись с разрывом стекла) — используйте роль администратора службы только в случае экстренных ситуаций (и при необходимости при первоначальной настройке). Не используйте эту роль для ежедневных задач. Дополнительные сведения см. в этой записи.

Разрешения на ссылки на сегменты

Эта структура разрешений для сегментов обеспечивает единообразие, позволяя гибко использовать диапазон организационных моделей от одной централизованной ИТ-группы до в основном независимых ИТ-DevOps групп.

Видимость безопасности для всех ресурсов. Для групп безопасности предоставлять доступ только для чтения к атрибутам безопасности для всех технических сред. Этот уровень доступа необходим для оценки факторов риска, выявления потенциальных последствий снижения и рекомендации заинтересованным лицам в организации, которые принимают этот риск. См. обзор группы безопасности.

Управление политиками для некоторых или всех ресурсов. Для отслеживания и обеспечения соответствия внешним (или внутренним) нормативным актам, стандартам и политике безопасности назначаются соответствующие разрешения для этих ролей. Выбор ролей и разрешений будет зависеть от организационной культуры и ожиданий программы политики. См. Microsoft Cloud Adoption Framework для Azure.

ИТ-операции для всех ресурсов: предоставление разрешений на создание, изменение и удаление ресурсов. Назначение сегмента (и разрешения) будет зависеть от структуры организации.

Сегменты с ресурсами, управляемыми централизованной ИТ-организацией, могут предоставить центральному ИТ-отделу (часто группе инфраструктуры) разрешение на изменение этих ресурсов.

Сегменты, управляемые независимыми подразделениями или функциями (например, ИТ-отделом кадров), могут предоставить этим группам разрешение для всех ресурсов в сегменте.

Сегментам с DevOps группам не нужно предоставлять разрешения для всех ресурсов, так как роль ресурса (см. ниже) предоставляет разрешения группам приложений. В случае экстренных ситуаций используйте учетную запись администратора службы (учетную запись с разрывом стекла).

Центральная группа сетевых ресурсов. Чтобы обеспечить согласованность и избежать технических конфликтов, назначьте обязанности по ресурсам сети одной центральной сетевой организации. Эти ресурсы должны включать виртуальные сети, подсети, группы безопасности сети (NSG) и виртуальные компьютеры, на которые размещены виртуальные сетевые устройства. См. централизованный централизованный управление сетью и безопасность.

См. централизованный централизованный управление сетью и безопасность.

Разрешения ролей ресурсов — сегменты с DevOps группы будут управлять ресурсами, связанными с каждым приложением. Фактические роли и их разрешения зависят от размера и сложности приложения, размера и сложности команды приложения, а также от культуры работы организации и группы.

Администратор службы (учетная запись разбитого стекла) — используйте роль администратора службы только в случае экстренных ситуаций (и при необходимости при первоначальной настройке). Не используйте эту роль для ежедневных задач. Дополнительные сведения см. в этой записи.

Руководство по разрешению и Советы

Чтобы обеспечить согласованность приложений для будущих подписок, разрешения следует наводить на группу управления для этого сегмента, а не на отдельные подписки. Дополнительные сведения см. в дополнительных сведениях в этой области.

Сначала просмотрите встроенные роли, чтобы узнать, применима ли она, прежде чем создавать пользовательскую роль, чтобы предоставить соответствующие разрешения ВМ и другим объектам.

Дополнительные сведения см. в дополнительных сведениях в этой области.

Дополнительные сведения см. в дополнительных сведениях в этой области.Членство в группах руководителей безопасности может быть целесообразно для небольших групп или организаций, в которых группы безопасности имеют широкие обязанности по эксплуатации.

Создание сегментирования с помощью групп управления

Группы управления структурой в простой структуре, направляющие корпоративную модель сегментирования.

Группы управления предоставляют возможность согласованно и эффективно управлять ресурсами (включая при необходимости несколько подписок). Однако из-за их гибкости можно создать сложное оформление. Сложность создает путаницу и отрицательно влияет как на операции, так и на безопасность (как показано на примере сложных макетов организационных подразделений и объектов групповой политики для Active Directory).

Корпорация Майкрософт рекомендует выровнять группы управления верхнего уровня в простую корпоративную стратегию сегментирования, ограниченную 1 или 2 уровнями.

Тщательное использование корневой группы управления

Используйте корневую группу управления (MG) для обеспечения единообразия корпоративной системы, но тщательно проверяйте изменения, чтобы свести к минимуму риск нарушения работы.

Корневая группа управления обеспечивает согласованность действий на предприятии путем применения политик, разрешений и тегов во всех подписках. При планировании и внедрении назначений в корневую группу управления необходимо действовать, так как это может повлиять на каждый ресурс в Azure и привести к простою или другим отрицательным влияниям на производительность в случае ошибок или непредвиденных последствий.

Руководство корневой группы управления:

Тщательно спланируйте проект. Выберите корпоративные элементы в корневой группе управления, которые четко необходимо применять к каждому ресурсу и (или) низкое влияние.

К числу хороших кандидатов относятся:

Нормативные требования с понятными бизнес-рисками и влиянием (например, ограничения, связанные с веской обработкой данных).

Практически нулевое отрицательное влияние на операции, такие как политика с эффектом аудита, назначение тегов, назначения разрешений RBAC, которые были тщательно рассмотрены.

Проверка в первую очередь — Перед применением тщательно проверьте все корпоративные изменения в корневой группе управления (политика, теги, модель RBAC и т. д.) с помощью

Test Lab — Представительный клиент или лабораторный сегмент в производственном клиенте.

Production Pilot — Сегмент MG или Назначенный подмножество в подписках/ MG.

Проверьте изменения, чтобы убедиться, что они имеют нужный результат.

Обновления системы безопасности виртуальной машины (VM) и надежные пароли

Убедитесь, что политики и процессы обеспечивают (и требуют) быстрое применение обновлений для системы безопасности на виртуальных компьютерах.

Злоумышленники постоянно проверяют общедоступные облачные ДИАПАЗОНы IP-адресов на наличие открытых портов управления и пытаются предпринять «простые» атаки, такие как распространенные пароли и незащищенные уязвимости.

В этой службе можно включить Microsoft Defender for Cloud для выявления отсутствующих обновлений для системы безопасности.

Решение для локального администратора (LAPS) или сторонное управление привилегированным доступом может устанавливать надежные пароли локального администратора и только вовремя получать к ним доступ.

Удаление прямого подключения к Интернету виртуальной машиной (VM)

Убедитесь, что политика и процессы требуют ограничения и мониторинга прямого подключения к Интернету виртуальными компьютерами

Злоумышленники постоянно проверяют общедоступные облачные ДИАПАЗОНы IP-адресов на наличие открытых портов управления и пытаются предпринять «простые» атаки, такие как распространенные пароли и известные уязвимости

Для этого можно использовать один или несколько методов в Azure:

Enterprise- предотвращение непреднамеренного воздействия с корпоративной сетью и моделью разрешений, такой как модель ссылок, описанная в этом руководстве.

Это значительно снижает риск случайного воздействия VM в Интернете на

Это значительно снижает риск случайного воздействия VM в Интернете наОбеспечение маршрутиза трафика через утвержденные точки точки регрессии по умолчанию

Исключения (например, добавление к ресурсу общедоступных IP-адресов) должны относиться к централизованной группе (которая может тщательно оценить запросы на исключения, чтобы обеспечить их добавление)

Выявляйте и устраняйте выявленные VMs с помощью сетевой визуализации Microsoft Defender for Cloud для быстрого определения ресурсов, доступного к Интернету.

Ограничить порты управления (RDP, SSH) с помощью just in Time access в Microsoft Defender for Cloud.

Убедитесь, что контакт безопасности получает уведомления об инцидентах Azure от Корпорации Майкрософт, как правило, извещения о том, что ресурс скомпрометирован или нападет на другого клиента.

Это позволяет группе сотрудников службы безопасности быстро реагировать на потенциальные угрозы безопасности и устранять их.

Убедитесь, что контактные данные администратора на портале регистрации Azure содержат контактные данные, которые будут уведомлять об операциях безопасности (напрямую или быстро с помощью внутреннего процесса).

Регулярно проверяйте критический доступ

Регулярно просматривайте роли, которые назначены привилегиям с критически важным влиянием на бизнес.

Настройка шаблона регулярного проверки, чтобы учетные записи удалялись из разрешений при изменении ролей. Вы можете проводить проверку вручную или с помощью автоматизированного процесса с помощью таких средств, как проверки доступа к Azure AD.

Удостоверения известных рисков для клиентов Azure, их устранение и отслеживание с помощью Secure Score.

Выявление и исправление распространенных рисков санации безопасности значительно снижает общий риск для организации за счет увеличения затрат злоумышленников. Когда вы удаляете купли-векторы атак, злоумышленникам приходится получать и использовать более сложные или неопроверченные методы атак.

Azure Secure Score в Microsoft Defender для облака отслеживает безопасность компьютеров, сетей, служб хранилища и служб данных, а также приложений для обнаружения потенциальных проблем безопасности (VMs, подключенных к Интернету, отсутствующих обновлений для системы безопасности, отсутствующих защиты конечных точек или шифрования, отклонений от конфигураций базовой безопасности, отсутствующих брандмауэров веб-приложений (WAF) и других параметров. Следует включить эту возможность (без дополнительных затрат), просмотреть результаты и выполнить включенные рекомендации по планированию и выполнению технических исправлений, начиная с наиболее приоритетных элементов.

В процессе устранения рисков отслеживайте ход выполнения и приоритеты текущих инвестиций в программах управления и снижения рисков.

Увеличение автоматизации с помощью Azure Blueprints

Используйте возможности автоматизации Azure для повышения согласованности, соответствия требованиям и скорости развертывания для рабочих нагрузок.

Автоматизация задач развертывания и обслуживания снижает риск безопасности и соответствия требованиям, ограничив возможность возникновения ошибок, связанных с человеком, при выполнении вручную задач. Это также позволит ИТ-командам и командам безопасности переключить фокус с повторяюющихся задач вручную на более важные задачи, такие как включение разработчиков и бизнес-инициатив, защита информации и так далее.

Используйте службу Azure Blueprint для быстрого и согласованного развертывания сред приложений, которые соответствуют политикам и внешним нормативным актам организации. Служба Azure Blueprint автоматизирует развертывание сред, включая роли, политики, ресурсы (VM/Net/служба хранилища/и т. д.). Azure Blueprints основан на значительных инвестициях Майкрософт в Диспетчер ресурсов Azure, чтобы стандартизировать развертывание ресурсов в Azure и включить развертывание ресурсов и управление на основе нужного подхода. Вы можете использовать встроенные конфигурации в Azure Blueprint, сделать свои собственные или просто использовать сценарии Диспетчера ресурсов для меньших объемов.

В качестве начального шаблона можно использовать несколько примеров схем безопасности и соответствия требованиям.

Оценка безопасности с помощью тестов

Используйте отраслевый стандартный тест для оценки текущих показателей безопасности в организациях.

Сравнительный анализ позволяет улучшить программу безопасности путем обучения внешних организаций. Он позволяет сравнить текущее состояние безопасности с состоянием других организаций, обеспечивая внешнюю проверку успешности элементов текущей системы, а также выявляя пробелы, которые служат возможностями для обогащения общей стратегии безопасности группы. Даже если программа обеспечения безопасности не привязана к определенному критерию или нормативным стандартам, вы сможете понять, какие идеальные состояния задокументированы внешними и внутри вашей отрасли.

- Например, Центр безопасности Интернета (CIS) создал тесты безопасности для Azure, которые соедикасулись с платформой CIS Control Framework. Другим примером ссылки является структура CK™ MITRE ATT™, которая определяет различные методики и методы ведения дома на основе реальных & наблюдений.

Эти сопоставления для управления внешними ссылками помогают понять все пробелы между текущей стратегией и мнением других специалистов в этой отрасли.

Эти сопоставления для управления внешними ссылками помогают понять все пробелы между текущей стратегией и мнением других специалистов в этой отрасли.

Аудит и обеспечение соответствия политике

Убедитесь, что группа безопасности проводит аудит среды, чтобы сообщить о соответствии политике безопасности организации. Группы безопасности также могут обеспечить соответствие этим политикам.

Организации любого размера будут иметь требования к обеспечению соответствия требованиям безопасности. Все отраслевые, государственные и внутренние политики безопасности должны быть аудитом и принудительно применяться. Мониторинг политики крайне важен для проверки правильности исходных конфигураций и их с течением времени.

В Azure вы можете использовать политику Azure для создания политик обеспечения соответствия требованиям и управления ими. Политики Azure, как и «Чертежи Azure», встроены на основе возможностей Диспетчера ресурсов Azure на платформе Azure (а политику Azure также можно нарисовать с помощью службы «Чертежи Azure»).

Дополнительные сведения о том, как это сделать в Azure, можно найти в учебнике Создание политик и управление ими для обеспечения соответствиятребованиям.

Мониторинг рисков удостоверений

Отслеживайте события риска, связанные с удостоверениями, для предупреждения о потенциально компрометных удостоверениях и устраняйте их.

Большинство инцидентов безопасности происходит после того, как злоумышленник изначально получает доступ с помощью украденного удостоверения. Эти удостоверения часто могут начинаться с низких привилегий, но затем злоумышленники используют их для обхода позже и получения доступа к более привилегированным удостоверениям. Это при необходимости повторяется до тех пор, пока злоумышленник не контролирует доступ к конечным целевым данным или системам.

Azure Active Directory для обнаружения подозрительных действий, связанных с учетными записями пользователей, в Azure Active Directory используются алгоритмы адаптивного машинного обучения, а также известные скомпрометивные учетные данные (пароли и имя пользователя). Эти пары имен пользователей и паролей используются при отслеживании общедоступных и темных веб-сайтов (где злоумышленники часто забрасывать скомпрометированную пароли) и совместно с сотрудниками по вопросам безопасности, сотрудниками службы безопасности, группами безопасности корпорации Майкрософт и другими пользователями.

Эти пары имен пользователей и паролей используются при отслеживании общедоступных и темных веб-сайтов (где злоумышленники часто забрасывать скомпрометированную пароли) и совместно с сотрудниками по вопросам безопасности, сотрудниками службы безопасности, группами безопасности корпорации Майкрософт и другими пользователями.

Существует два места, где можно просмотреть сообщили о событиях риска:

Отчеты Azure AD : события риска являются частью отчетов о безопасности в Azure AD. Дополнительные сведения см. в отчетах о безопасности пользователей, влияют на риски и отчет о безопасности при входе в службу.

Azure AD Identity Protection — события риска также являются частью возможностей отчетности службы Azure Active Directory identity Protection.

Кроме того, С помощью API событий риска защиты удостоверений можно получить программный доступ к обнаружениям безопасности с помощью Microsoft Graph.

Вы можете устранять эти риски, вручную адресовав каждую из указанных учетных записей или на настраивая политику риска пользователя, чтобы требовать смену пароля для таких событий с высоким риском.

Тестирование с проверкой на проведение проверки

Для проверки защиты от безопасности используйте тестирование с использованием проверки на уровнях безопасности.

Проверка системы безопасности в реальном мире очень важна для проверки стратегии и внедрения системы безопасности. Это может быть выполнено с помощью проверки на выполнение передовой (имитация однонападаемых атак) или красной командной программы (имитация сохраняемого субъекта угрозы, нацеленного на вашу среду).

Следуйте указаниям, опубликованным корпорацией Майкрософт, для планирования и выполнения имитации атак.

Узнайте, & как заменить протоколы-

Обнаружение и отключение использования устаревших протоколов протокола SMBv1, LM/NTLMv1, wDigest, unsigned LDAP Binds и Ненадежных шифров в Kerberos.

Протоколы проверки подлинности являются важнейшим фундаментом практически всех гарантий безопасности. Эти более старые версии могут быть использованы злоумышленниками с доступом к вашей сети и часто широко используются в устаревших системах инфраструктуры как услуга (IaaS).

Вот как снизить риск:

Узнайте, как использовать протокол, просматривая журналы с помощью панели мониторинга протокола Microsoft Sentinel или сторонних средств

Чтобы ограничить или отключить использование этих протоколов, следуя указаниям для SMB,NTLM,WDigest

Мы рекомендуем внедрить изменения с помощью пилотного или другого метода тестирования, чтобы снизить риск прерывания работы.

Повышенные возможности безопасности

Подумайте, следует ли использовать специализированные возможности безопасности в корпоративной архитектуре.

Эти меры могут повысить безопасность и соответствовать нормативным требованиям, но могут привести к сложности, которая может негативно сказаться на вашей работе и эффективности.

Мы рекомендуем тщательно и тщательно подбирать эти меры безопасности, если это необходимо.

Дальнейшие действия

Дополнительные рекомендации по безопасности от Корпорации Майкрософт см. в документации майкрософт по безопасности.

в документации майкрософт по безопасности.

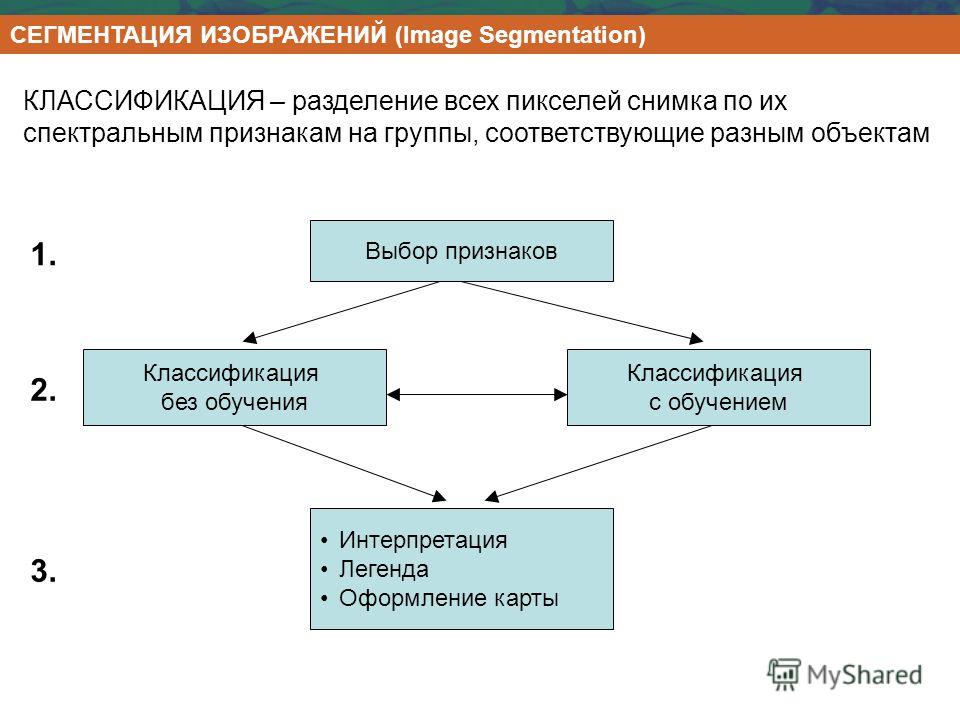

Использование глубокого обучения для сегментации опухоли в медицинских изображениях

Эти контекстные вопросы так же важны, как и понимание инструментов, которые я собираюсь использовать. Они создают мотивацию для проекта во всех смыслах этого слова — конкретную причину, по которой проект важен для SAS и общества, а также внутреннюю мотивацию для меня, чтобы я хотела проект закончить.

Вопросы также поспособствовали доработке конечной цели проекта и шагов для ее достижения. Ответы на эти вопросы были решающей контрольной точкой для траектории проекта и ожидаемого конечного результата.

Мы решили, что моей целью будет разработка модели, которая использовала бы метод скользящего окна (sliding window), чтобы сегментировать поражения от исходных входных изображений и выводить окончательную черно-белую сегментацию, которая может быть видна пользователю.

Метод скользящего окна — техника компьютерного зрения, которая перемещает ограниченную рамку вокруг изображения в поисках объекта в этом фрагменте изображения при каждом его перемещении.

Когда все условности проекта были полностью обозначены, мне не терпелось начать.

Начнем с глубокого обучения

Моя конечная цель — создать систему, которая принимала бы входные данные и доставляла выходные, а основным компонентом этой системы является модель глубокого обучения. Поэтому, нужно построить модель, которая выполняла бы задачу классификации в сегментации изображения, используя трансферное обучение (transfer learning). С этого я и начала.

Краткий обзор записей, которые я вела. На этом этапе тестирования я запустила более 40 различных моделей.

Первое, что я узнала о глубоком обучении? Во многом это метод проб и ошибок. Предыдущие знания, обоснованные догадки, эмпирические данные и проверки гипотез — ваши лучшие друзья. Вы начинаете с архитектурной модели, взятой из литературы, пытаетесь повторить этот эксперимент, получить хороший результат и двигаться дальше.

Так как я использовала Python для Viya, первым делом я запустила несколько ноутбуков Jupyter для проведения этих экспериментов. Этот период проб и ошибок длился от трех до четырех недель. Я исследовала несколько различных моделей, предлагаемых в Viya: DenseNet, VGG и ResNet. Я вела электронную таблицу со всеми гиперпараметрами (различные аспекты сети, которые можно настроить, такие как скорость обучения, регуляризация L2 и количество запусков).

Этот период проб и ошибок длился от трех до четырех недель. Я исследовала несколько различных моделей, предлагаемых в Viya: DenseNet, VGG и ResNet. Я вела электронную таблицу со всеми гиперпараметрами (различные аспекты сети, которые можно настроить, такие как скорость обучения, регуляризация L2 и количество запусков).

Как в случае с любой сложной проблемой, важно начинать с малого. В данном случае, я начала с более мелких моделей и данных, чтобы узнать, какие гиперпараметры будут оптимальными для этого конкретного типа данных. Хотя КТ-сканирование — это 3D-изображения с сотнями срезов, я начала с выбора только нескольких срезов из разных сканирований пациентов для обучения модели, а затем тестировала на одном срезе от другого пациента.

При завершении длительного процесса тестирования множества различных комбинаций гиперпараметров для каждой из моделей, я обнаружила, что модель VGG16 была наиболее эффективной, и нашла соответствующие гиперпараметры, которые максимизировали эффективность ее классификации.

В это время я была уже на полпути в рамках проекта, и придумала черновой набросок лучшей модели, которую можно было бы использовать в основе моего пайплайна. Но оставалось еще многое сделать, чтобы превратить этот единственный пайп в линию пайпов Скоро выйдет мой следующий пост, где я объясню, как я это сделала.

ОБ АВТОРЕ

Джулия Гонг — второкурсница в Стэнфордском университете, специальность «Математика и вычислительная наука», «Лингвистика». Она начала работать в SAS летом 2016 года, когда она создала программное обеспечение для обнаружения рака кожи на JMP с использованием методов анализа изображений и статистического моделирования. Летом 2017 года она использовала язык сценариев JMP для создания интерактивного пользовательского компоновщика R-надстроек для JMP. Летом 2018 года она создала сквозной автоматизированный пайплайн данных для сегментации опухолей печени при 3D-КТ-сканировании с использованием глубокого обучения и компьютерного зрения для анализа биомедицинских изображений в SAS Viya и CAS. Она получила признание на международных технологических конкурсах; любит публичные выступления, и ей нравится искать новые решения в таких областях, как искусственный интеллект, машинное обучение, лингвистика, охрана окружающей среды, медицина, сервис и искусство. Джулия надеется продолжить карьеру, которая объединит ее многочисленные интересы в области компьютерного зрения, искусственного интеллекта, медицины, обработки естественного языка, социального блага, образования и жизнеспособности.

Она получила признание на международных технологических конкурсах; любит публичные выступления, и ей нравится искать новые решения в таких областях, как искусственный интеллект, машинное обучение, лингвистика, охрана окружающей среды, медицина, сервис и искусство. Джулия надеется продолжить карьеру, которая объединит ее многочисленные интересы в области компьютерного зрения, искусственного интеллекта, медицины, обработки естественного языка, социального блага, образования и жизнеспособности.

что это в маркетинге, принципы и цели сегментирования

Опрос 1-2 минуты

Как открыть бизнес

Получите персональную подборку советов и услуг для открытия бизнеса

Начать опросСегментация рынка — это как фильтры в интернет-магазине, но только фильтруем не товары, а группы людей. Критерии для фильтрации могут быть разными: автозапчасти фильтруем по одним критериям, а одежду — по другим. Так и с рынком: отталкиваемся от того, что надо сделать и какие данные есть.

Так и с рынком: отталкиваемся от того, что надо сделать и какие данные есть.

Если не сегментировать базу, можно оказаться в ситуации одного известного ювелирного бренда, который позвонил примерно всем жителям России голосом Димы Билана. Проблема тут даже не в том, что такие обзвоны всем надоели, а в том, что без сегментации они неэффективны. В случае с большим брендом неэффективность может компенсироваться за счет масштаба, но малому бизнесу отсутствие сегментации может уронить юнит-экономику.

Сегментировать рынок нужно как на старте бизнеса, так и тогда, когда бизнес уже работает. В первом случае это процесс сегментации рынка выбрать аудиторию, на которой сосредоточим усилия, а во втором — найти точки роста.

В этой статье используем термин «продукт» — это абстракция, в которую входит все, что можно продать: от продуктов в магазине до юридических услуг.

Цели сегментации рынка

Сегментация помогает принимать правильные решения в бизнесе. Если мы знаем аудиторию, с которой работаем, можем ответить на вопросы:

- что должно быть в нашем продукте на старте, а что можно добавить потом;

- какую устанавливать цену на продукт;

- через какие каналы доносить информацию про продукт;

- как именно рассказывать про этот продукт;

- как понять, что наши действия достигли своей цели.

Если обобщить, то сегментация позволяет эффективнее решать главную задачу бизнеса — растить продажи.

Представим, что мы оказываем юридические услуги по защите авторских прав и собираемся предложить ее клиентам партнера. У партнера есть своя база клиентов — в ней нам нужно найти тех, кому наша услуга будет интересна.

Если мы не сегментируем, а просто отправим письма с коммерческим предложением сразу всем, то в краткосрочной перспективе одно конкретное письмо просто плохо сработает, в долгосрочной — клиенты партнера станут хуже реагировать на письма, потому что «всякий спам присылают».

Если мы собираемся обзванивать сразу всех клиентов партнера, то мы зря потратим много времени и денег.

То есть сегментация — это инструмент, который помогает решать задачи, связанные с продажами, наиболее эффективным образом.

Критерии для сегментации

Сегментация — это процесс постоянного формулирования и проверки гипотез. Нет универсального рецепта сегментации для всех бизнесов сразу: критерии подбираются под бизнес-задачу и данные, к которым у нас есть доступ. Давайте разберем, какие могут быть варианты, на том же примере юридической компании.

Нет универсального рецепта сегментации для всех бизнесов сразу: критерии подбираются под бизнес-задачу и данные, к которым у нас есть доступ. Давайте разберем, какие могут быть варианты, на том же примере юридической компании.

Когда есть набор данных о потенциальных клиентах. Допустим, мы продаем В2В-услуги и в нашем распоряжении уже есть данные о компаниях, которым мы хотим продавать. Тут могут быть такие критерии.

Мы собираемся предлагать юридические услуги по защите авторских прав по базе клиентов партнера. Чтобы предложение было по адресу, нам нужно выделить в этой базе нужные сегменты.

Скорее всего, информация о поле и возрасте генерального директора компаний нам не понадобится. Но мы будем смотреть на отрасли компаний и искать среди них те, что связаны с производством авторского контента: книгами, курсами, патентами.

Если есть данные о транзакциях компаний, можно дополнительно посмотреть на тех, кто платил за аналогичные услуги.

Есть региональные ограничения, например работаем только с московскими компаниями, — тогда выбираем из списка только те юрлица, которые работают в Москве и области. Региональных ограничений нет — не будем включать этот критерий в принципе.

При продаже все тех же В2В-услуг мы можем опираться и на данные о физических лицах, выбирая нужные критерии.

Если для тех же юридических услуг мы настраиваем таргетированную рекламу в социальных сетях, нам понадобятся данные уже о физлицах. В настройках рекламного кабинета нам нужно выбрать людей, которым услуги будут интересны, данных о компаниях там нет. Чтобы предложение было адресным, нам нужно понять, какие именно люди принимают в компаниях решения о том, чтобы воспользоваться этими услугами.

Это сами ИП или директора компаний, их бухгалтеры или штатные юристы? Чтобы это узнать, нам нужно посмотреть на тех клиентов, что у нас есть, и понять, что это за люди: сколько им лет, какого они пола, каков их уровень дохода — исходя из уровня доходов мы можем предположить интересы, места, где люди бывают.Все это пригодится для настройки кампании в социальных сетях.

Если данных мало или их нет. Если у нас мало данных, например мы только запускаем бизнес, не можем посмотреть на уже существующих клиентов и чужой базы для обзвона у нас нет, можно предположить, какие критерии понадобятся. Тогда надо будет идти по пути тестов.

Если у нас еще нет собственных клиентов, на основании данных о которых мы можем выбрать критерии для поиска аудитории в социальной сети, нам нужно предположить, кем эти люди могут быть, чем интересуются, куда ходят. Нужно сформулировать и выдвинуть гипотезу, которую мы проверим, запустив рекламную кампанию.

Наиболее удачная сегментация получается, когда у нас есть уже данные, на которые мы можем посмотреть, чтобы выбрать список критериев. Если данных нет, мы идем по пути гипотез, но тогда нужно быть готовым к тому, что не сразу попадем в нужные сегменты, потратим больше времени и денег.

Тестирование надо проводить системно и четко считать результаты каждого теста. Тогда получится адекватно проанализировать результаты и сделать выводы для будущих рекламных кампаний. Про процесс тестирования гипотез рассказывали на одном из вебинаров Тинькофф Бизнеса:

Тогда получится адекватно проанализировать результаты и сделать выводы для будущих рекламных кампаний. Про процесс тестирования гипотез рассказывали на одном из вебинаров Тинькофф Бизнеса:

Вебинар «Что делать с маркетингом и рекламой в кризис» с основателем компании Qmarketing

Принципы сегментирования рынка: как найти нужный сегмент

Если у нас есть база клиентов, смотрим на данные, которые у нас уже есть. Допустим, у нас магазин ювелирных украшений. Задача — сделать так, чтобы клиенты покупали снова, в нашем распоряжении каналы СМС, push или email-рассылок. Есть данные о покупках клиентов: кто, что и когда покупал. Давайте посмотрим, что с этим можно сделать.

Составить список критериев. В основу мы можем положить такие критерии:

| Критерий | Что внутри |

|---|---|

| Категория товаров | Серебро, золото, бриллианты, фианиты, помолвочные кольца, серьги, браслеты, авторские украшения |

| Средний чек | До 1000 ₽, до 5000 ₽, до 10 000 ₽ и т. д. д. |

| Регулярность покупок | Разовые и регулярные |

| Пол | Мужчины, женщины |

Уже на основании этой сегментации мы можем отправлять релевантные спецпредложения. Например, новинки из категории «серебро».

Отдельно можно добавить имена, даты рождения. На основании имен и дат рождения мы можем сделать регулярные стандартные коммуникации: поздравление с днем рождения или именинами со скидкой и подборкой украшений «для себя». Чтобы сделать спецпредложения более адресными, можно попробовать выделить более узкие сегменты.

Сформулировать гипотезы. Добавим к существующей сегментации даты покупок и сделаем новые сегменты:

| Сегмент | Гипотеза | Коммуникация |

|---|---|---|

| Мужчины, которые покупали женские украшения близко к датам государственных праздников | Покупают подарки родственникам, друзьям и коллегам | Будем отправлять подборку женских украшений за три дня до праздников |

| Женщины, которые регулярно покупают броши | Собирают коллекцию брошек | Раз в месяц присылаем письмо с новинками категории «броши» |

| Люди, которые покупают товар с подарочной упаковкой регулярно | Покупают подарки родственникам, друзьям и коллегам | Будем отправлять подборку украшений раз в месяц |

| Люди, которые покупали авторские украшения | Предпочитают необычные украшения | Попробуем отправлять подборку новинок авторских украшений |

Один и тот же клиент может попадать в разные сегменты — это нормально. Наша задача тут — определить, какой сегмент для бизнеса более значим. Или же попробовать давать «пограничникам» разные предложения.

Наша задача тут — определить, какой сегмент для бизнеса более значим. Или же попробовать давать «пограничникам» разные предложения.

Обычно гипотезы формулируются на основании изучения поведения потребителей, тут можно:

- искать закономерности непосредственно в базе клиентов;

- задавать вопросы клиентам, проводить интервью;

- проводить количественные исследования — например, через сервис Яндекс.Взгляд;

- анализировать тенденции рынка — проводить собственные или смотреть готовые исследования, например, в Тинькофф Дате; смотреть, как меняется динамика спроса на товары и услуги, в Вордстате.

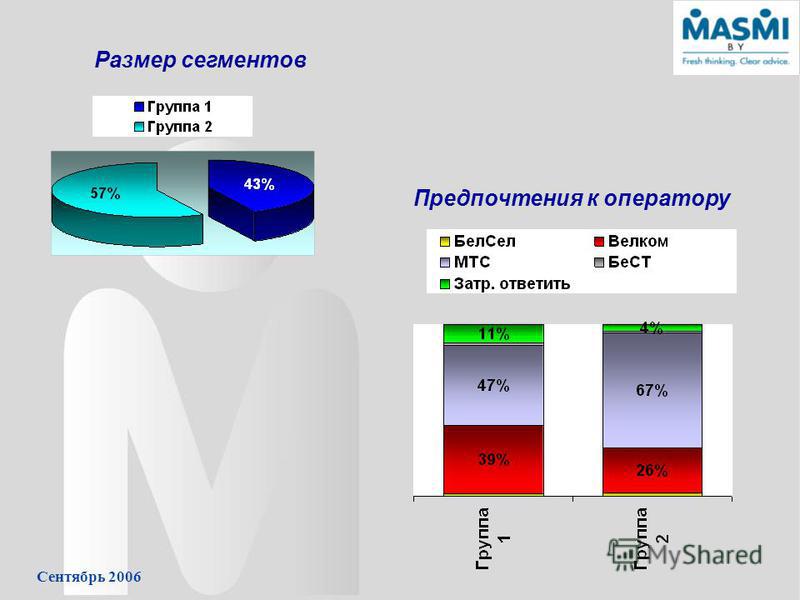

Оценить размер и потенциал сегментов. Важно смотреть на размер выделенного сегмента: если женщин, которые покупают броши, мало, то, скорее всего, такая рассылка не даст значимого результата — условно, мы больше человеко-часов потратим на подготовку письма, чем заработаем на рассылке на 500 человек.

Если выделенный сегмент большой, пусть 100 000 человек, можно попробовать сегментировать глубже. Например, среди любителей авторских украшений выделить тех, кто покупает авторские броши.

Например, среди любителей авторских украшений выделить тех, кто покупает авторские броши.

Оценить результат. Чтобы понять, сработала ли конкретная гипотеза, будем смотреть:

- на открытия — чтобы понять, насколько в принципе интересно сегменту предложение;

- клики по товарам — чтобы понять, насколько удачные товары попали в подборку;

- количество покупок — чтобы в конечном счете понять, насколько целесообразно тратить ресурсы на такие коммуникации.

Эффективность канала — в нашем случае эл. писем, СМС и пушей — можно оценивать по тому, сколько ежемесячно дохода он приносит. Чтобы оценка была объективной, нужно учитывать расходы, которые мы несем при работе с коммуникациями: оплату системы рассылки, ФОТ специалистов, которые занимаются подготовкой и оценкой коммуникаций.

Сегментация делает рекламу эффективнееСтратегии развития с учетом сегментации

Изучение сегментов помогает определить стратегию развития. Запустить рекламу на новую аудиторию и на практике оценить спрос и показатели продаж старого продукта. А может быть, запустить новый продукт для смежного сегмента аудитории. Разберем сразу на примере сегментации для кофейни.

Запустить рекламу на новую аудиторию и на практике оценить спрос и показатели продаж старого продукта. А может быть, запустить новый продукт для смежного сегмента аудитории. Разберем сразу на примере сегментации для кофейни.

Допустим, открываем кофейню. Кофе пьют примерно все жители больших городов: кто-то приходит, чтобы поработать или встретиться с друзьями, кто-то — чтобы взять кофе по дороге в офис.

В этом случае для сегментации достаточно выписать все сценарии для похода в кафе, которые приходят нам в голову, затем убрать самые экзотические. Дальше стоит выбрать сценарии, которые нам близки, — например, есть помещение, которое находится по пути от метро к бизнес-центру. Тогда первой гипотезой будет то, что люди будут покупать кофе по пути к работе.

Без сегментации нашей потенциальной аудитории мы будем ориентироваться не на объективные данные, а на собственный вкус.

Все то же кафе может пойти двумя путями: с сегментацией и без.

Если мы не думаем про сегментацию потенциальной аудитории, в ответах на все вопросы мы будем опираться на свой вкус.

Например, раньше музыкальные альбомы выпускали на пластинках, кассетах и дисках — люди слушали музыку альбомами, менялись только носители.

Теперь же большинство людей слушает отдельные песни в сервисах типа Яндекс.Музыка, Spotify, Apple Music — сценарий потребления изменился. Музыку на физических носителях сейчас покупают музыкальные эстеты или коллекционеры — продажи есть, но они уже не такие массовые.

Если мы решим запустить бизнес по записи и продаже музыкальных альбомов в формате, например, приложений для iOS и Android, сегментация вместе с опросами аудитории, поможет нам понять, кто может быть заинтересован в таком решении и, главное, сойдется ли в этих условиях юнит-экономика нашего бизнеса. Хотя, конечно, опросы — это инструмент составления и оценки важности гипотез, нельзя на него полагаться целиком — нужно тестировать.

Может оказаться так, что после анализа сегментов потенциальной аудитории нам или не нужно запускать продукт вообще, или его нужно серьезно доработать.

Как посчитать юнит-экономикуОшибки в сегментации

Не та аудитория. Частая ошибка при сегментации — выбрать неправильное место для проведения опроса.

Если я запущу опрос в Фейсбуке с личного аккаунта, то отвечать будут мои знакомые — маркетологи, редакторы и пиарщики. Если мой продукт нацелен на них, то результаты могут быть значимыми, но если я хочу запустить продукт для предпринимателей, то результат не даст мне реального понимания востребованности продукта.

На языке аналитики это называется «репрезентативностью выборки» — насколько полученный результат отражает мнение целевой группы.

Допустим, мы анализируем аудиторию торгового центра, чтобы понять, стоит ли нам ставить островок с детскими товарами в нем.Для этого в понедельник утром опрашиваем 100 человек у главного входа. Уже здесь мы допустили две ошибки. Во-первых, в ТЦ ходят не только утром: основной поток покупателей — вечером в субботу. Во-вторых, есть большой сегмент людей, которые попадают в ТЦ из парковки. Их мнение может отличаться от первой сотни.

Чтобы избежать этих ошибок, нужно проработать портрет аудитории: поведение, способ входа в ТЦ и время, определить их пол и состав. Прежде чем анкетировать людей, логично посмотреть, кто приходит в ТЦ за неделю, и на основе этих данных выбрать небольшую группу, в которую будет включено как можно больше людей из разных категорий случайным образом.

Малая выборка. Еще в аналитике есть понятие «статистической значимости» — можно ли делать выводы обо всей аудитории на основании такого количества опросов.

Мы посмотрели, кто посещает ТЦ, и опросили по одному человеку из каждой категории посетителей. На основе этого решили делать выводы, которые снова окажутся неверными.

Получилось так, что данные одного случайного человека из группы характеризовали сразу всю группу. В идеале групповой состав в выборке должен соответствовать составу всей вашей аудитории. Условно: если в ТЦ ходит 80% женщин, в вашей выборке должно быть 80% женщин.

Случайные ошибки. От случайных ошибок сложно уйти, точнее, они всегда будут. Вроде бы вы и нашли ту аудиторию, и ей нужен продукт. Вы рекламируетесь, запускаетесь и продажи идут. Но оказывается так, что продукт покупает совсем другая аудитория, в другом месте или в другое время.

На том же вебинаре Тинькофф Бизнеса мы обсуждали, как еще люди могут использовать образовательные аудиолекции:

Вебинар «Что делать с маркетингом и рекламой в кризис» с основателем компании Qmarketing

Неправильная анкета — додумывание за клиента. Нам может казаться, что мы придумали классный продукт и знаем, каким людям и в какой ситуации он может пригодиться. Мы составляем анкету с закрытыми вопросами, где есть ответы только «да» и «нет». По результатам кажется, что продукт удачный и всем нравится. Однако мы так и не узнали, чего не хватает потребителю, какие у него есть проблемы. Может быть, мы вообще придумали эту проблему и ее нет.

Мы составляем анкету с закрытыми вопросами, где есть ответы только «да» и «нет». По результатам кажется, что продукт удачный и всем нравится. Однако мы так и не узнали, чего не хватает потребителю, какие у него есть проблемы. Может быть, мы вообще придумали эту проблему и ее нет.

Компания продает энергетические батончики, и маркетологу кажется, что аудитория батончиков — люди, которые занимаются спортом в спортзале. Они едят батончики во время тренировки и после, чтобы восстановить силы.

Составили анкету и разнесли ее по всем спортклубам города — оказалось, что батончики практически не покупают в зал, а берут на соревнования. Для обычной тренировки их покупают единицы, а вот гейнеры и белковые смеси из спортзала покупают, чтобы пить после тренировки.

Что это может значить для нас? Например, что спортсменам в спортзале выгоднее предлагать смеси, а перед соревнованиями или даже на самих соревнованиях продавать батончики.А возможно, мы вообще ошиблись с сегментом и батончики едят не спортсмены, а школьники — им просто нравится вкус, и для них это просто что-то новенькое, а не приевшийся «Сникерс». Тут сложно однозначно угадать.

Устаревшие данные. Сегментацию нужно периодически обновлять даже для той же аудитории. Может быть так, что пять лет назад людям было актуально было что-то одно, а сегодня — уже другое.

Например, при получении дебетовой карты человек указал, что работает менеджером среднего звена, а через пять лет он открывает счет для ИП в том же банке, но данные по нему тянутся старые — что он работает менеджером. Означает ли это, что он совмещает бизнес и работу по найму? Правильного ответа тут нет — нужно проверять.

Любые ошибки — это нормально. Не всегда ошибки ведут к провалу кампании, иногда новые продукты появляются именно благодаря им.

Заключение

Чтобы найти и оценить сегмент аудитории для своего бизнеса, нужно:

- Определить задачу: запускаем бизнес, увеличиваем продажи действующего или делаем что-то еще.

- Оценить данные, к которым имеем доступ.

- Сформулировать гипотезы: из головы или с помощью опросов покупателей.

- Оценить объем сегмента: достаточно ли он большой для работы.

- Протестировать гипотезу и оценить результаты.

- Периодически обновлять данные.

Подписка на новое в Бизнес-секретах

Подборки материалов о том, как вести бизнес в России: советы юристов и бухгалтеров, опыт владельцев бизнеса, разборы нового в законах, приглашения на вебинары с экспертами.

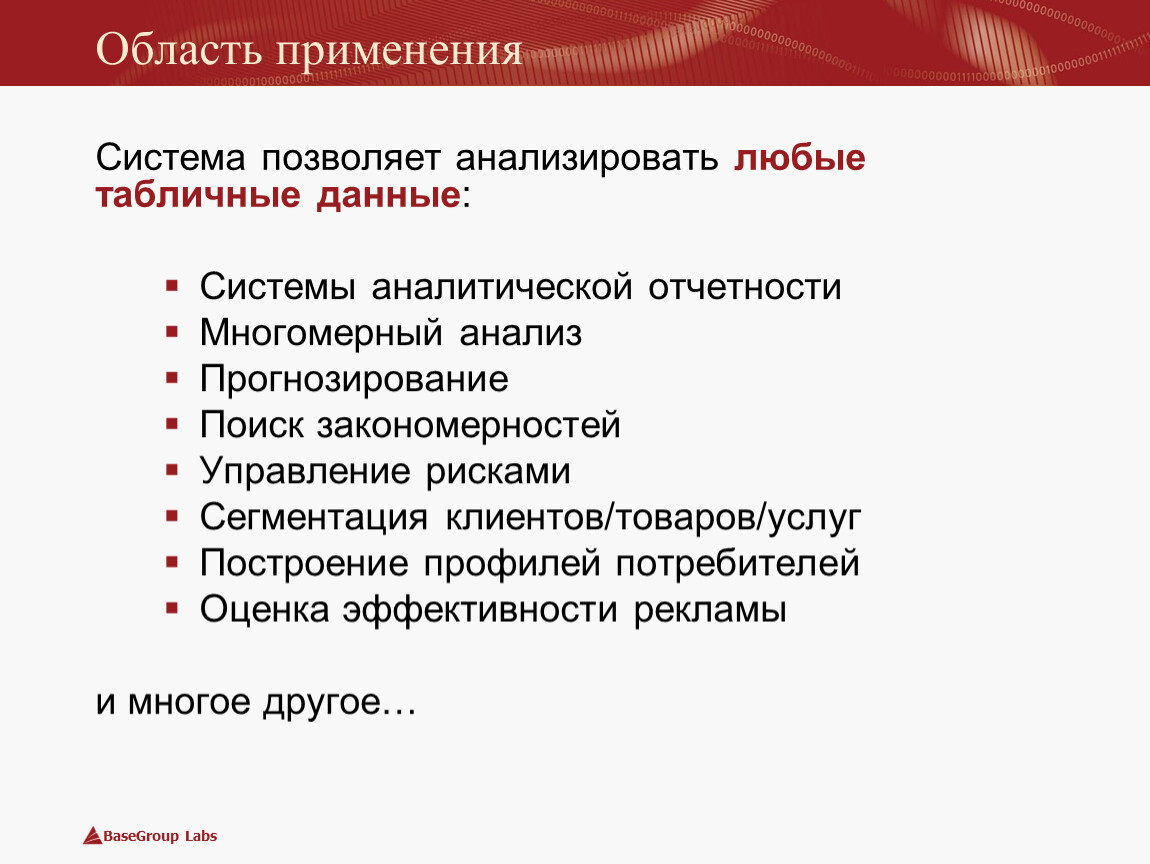

GfK Consumer Segmentation для сегментации потребителей

Идентификация сегментов потребителей имеет фундаментальное значение для любого бизнеса. Это дает информацию как для стратегических, так и для тактических решений, от инноваций и разработки новых продуктов до продаж, маркетинга, путей создания каналов работа с целевой аудиторией, ценообразования и линейки продуктов. Наш процесс сегментации группирует потребителей по их интересам, поведению, мотивам, желаниям и возможностям, что позволяет вам точно определять целевую аудиторию и дает наилучшие шансы на привлечение клиентов. Он поможет определить ваши сильные и слабые стороны по сравнению с основными конкурентами и повысить ваши шансы на достижение успеха, а также выявить группы, которые могут быть открыты для перекрестных или дополнительных продаж, и помочь вам связаться с ними.

Наш процесс сегментации группирует потребителей по их интересам, поведению, мотивам, желаниям и возможностям, что позволяет вам точно определять целевую аудиторию и дает наилучшие шансы на привлечение клиентов. Он поможет определить ваши сильные и слабые стороны по сравнению с основными конкурентами и повысить ваши шансы на достижение успеха, а также выявить группы, которые могут быть открыты для перекрестных или дополнительных продаж, и помочь вам связаться с ними.

Оптимизируйте свой портфель продуктов с помощью GfK Consumer Segmentation

Используя комбинацию ваших текущих источников данных, исследований тенденций GfK Consumer Life и данных c точек продаж*, наши эксперты обеспечивают глубокое понимание мотивации и нужд потребителей. Мы связываем эту информацию с вашим текущим и будущим портфелем продуктов, чтобы позволит вам ориентироваться на отдельные группы для каждого продукта и услуги. Мы количественно оцениваем потенциальную прибыльность каждого имеющегося сегмента, чтобы вы могли расставить приоритеты для своих финансовых ресурсов, исключив перекрытие, дублирование продуктов и выявив возможности для инвестиций. Мы добавляем критически важную перспективу на будущее с метриками, позволяющими количественно определить сегменты с высоким потенциалом в будущем.

Мы добавляем критически важную перспективу на будущее с метриками, позволяющими количественно определить сегменты с высоким потенциалом в будущем.

GfK Consumer Segmentation обеспечивает четкое руководство и пути для работы с вашими целевыми сегментами и завоевания их. Наши специализированные семинары, тщательный анализ, полные описания, ответы на ключевые вопросы и индексация баз данных могут уточнить сегментацию для вашей организации. Мы обеспечиваем стратегическое и тактическое сегментирование, которое позволит вам:

- Определить потребительские сегменты, предлагающие наибольшие возможности для будущего роста

- Указать ключевые возможности для привлечения клиентов по каждому сегменту и наметить действия по их максимальной реализации

- Разработать, построить и выполнить план по привлечению этих клиентов

Виды сегментации, которые маркетолог должен знать в 2020

Если вы до сих пор не сегментируете клиентов, у вас проблемы. Покупатели уже привыкли к определенному уровню персонализации — и они его получат: в вашем магазине или где-нибудь еще.

Покупатели уже привыкли к определенному уровню персонализации — и они его получат: в вашем магазине или где-нибудь еще.

Сегментируйте клиентов и персонализируйте CX своего интернет-магазина, — так вы удержите больше покупателей и увеличите их пожизненную ценность. В этой статье мы обсудим несколько способов сегментации клиентов, о которых маркетологи должны знать в 2020 году.

Традиционные виды сегментации клиентов

В простейшем случае сегментация — это разделение клиентов на группы на основе их данных. Маркетологи стремятся распределить людей со схожими характеристиками по группам, чтобы сделать маркетинг для каждой группы эффективнее. Есть четыре классических вида сегментации:

- Географическая — где находится покупатель

- Демографическая — его пол, возраст, доход

- Психографическая — его социальный класс и тип личности

- Поведенческая — сколько он тратит и потребляет, какие покупает продукты и услуги

Теперь у нас есть большие данные, и мы намного больше знаем о своих покупателях — особенно об их поведении. Эта новая информация позволяет нам экспериментировать с более конкретными и узкими сегментами.

Эта новая информация позволяет нам экспериментировать с более конкретными и узкими сегментами.

Почему сегментация — это так важно?

Сегментация позволяет вам сделать правильное предложение правильному клиенту в правильный момент. С ней вы можете не обращаться сразу ко всей аудитории, а показать каждой группе клиентов то, что интересно именно им. Сегментация — это главный инструмент, чтобы достичь того уровня персонализации, к которому уже привыкли клиенты.

Сегментация клиентов:

- необходима для персонализации

- выстраивает алгоритм для увеличения ценности клиентов

- показывает самых ценных клиентов

- снижает отток клиентов благодаря таргетированным кампаниям

- в целом помогает создавать направленные и более эффективные кампании

В этой главе мы расскажем о трех самых популярных методах сегментации, обсудим их плюсы и предложим, как их применить в вашем бизнесе.

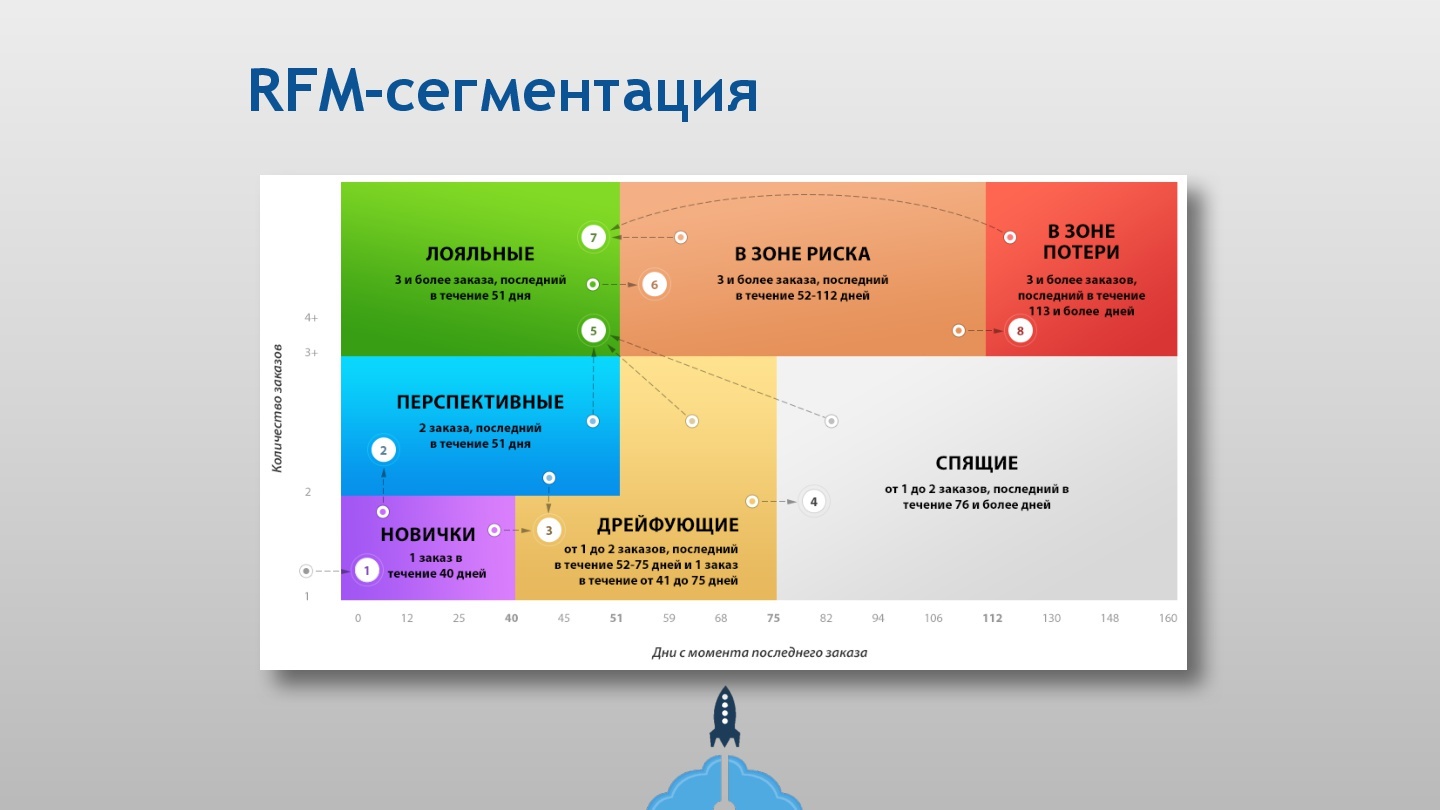

RFM-анализ