Иб это: Информационная безопасность

Информационная безопасность | Обеспечение информационной безопасности

Научно-технический прогресс превратил информацию в продукт, который можно купить, продать, обменять. Нередко стоимость данных в несколько раз превышает цену всей технической системы, которая хранит и обрабатывает информацию.

Качество коммерческой информации обеспечивает необходимый экономический эффект для компании, поэтому важно охранять критически важные данные от неправомерных действий. Это позволит компании успешно конкурировать на рынке.

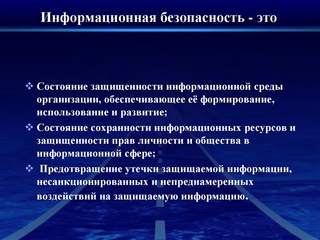

Определение информационной безопасности

Информационная безопасность (ИБ) – это состояние информационной системы, при котором она наименее восприимчива к вмешательству и нанесению ущерба со стороны третьих лиц. Безопасность данных также подразумевает управление рисками, которые связаны с разглашением информации или влиянием на аппаратные и программные модули защиты.

Безопасность информации, которая обрабатывается в организации, – это комплекс действий, направленных на решение проблемы защиты информационной среды в рамках компании.

Требования к системе защиты ИБ

Защита информационных ресурсов должна быть:

1. Постоянной. Злоумышленник в любой момент может попытаться обойти модули защиты данных, которые его интересуют.

2. Целевой. Информация должна защищаться в рамках определенной цели, которую ставит организация или собственник данных.

3. Плановой. Все методы защиты должны соответствовать государственным стандартам, законам и подзаконным актам, которые регулируют вопросы защиты конфиденциальных данных.

4. Активной. Мероприятия для поддержки работы и совершенствования системы защиты должны проводиться регулярно.

5. Комплексной. Использование только отдельных модулей защиты или технических средств недопустимо. Необходимо применять все виды защиты в полной мере, иначе разработанная система будет лишена смысла и экономического основания.

6. Универсальной. Средства защиты должны быть выбраны в соответствии с существующими в компании каналами утечки.

7. Надежной. Все приемы защиты должны надежно перекрывать возможные пути к охраняемой информации со стороны злоумышленника, независимо от формы представления данных.

Перечисленным требованиям должна соответствовать и DLP-система. И лучше всего оценивать ее возможности на практике, а не в теории. Испытать «СёрчИнформ КИБ» можно бесплатно в течение 30 дней. Узнать подробности…

Модель системы безопасности

Информация считается защищенной, если соблюдаются три главных свойства.

Первое – целостность – предполагает обеспечение достоверности и корректного отображения охраняемых данных, независимо от того, какие системы безопасности и приемы защиты используются в компании. Обработка данных не должна нарушаться, а пользователи системы, которые работают с защищаемыми файлами, не должны сталкиваться с несанкционированной модификацией или уничтожением ресурсов, сбоями в работе ПО.

Второе – конфиденциальность – означает, что доступ к просмотру и редактированию данных предоставляется исключительно авторизованным пользователям системы защиты.

Третье – доступность – подразумевает, что все авторизованные пользователи должны иметь доступ к конфиденциальной информации.

Достаточно нарушить одно из свойств защищенной информации, чтобы использование системы стало бессмысленным.

Этапы создания и обеспечения системы защиты информации

На практике создание системы защиты информации осуществляется в три этапа.

На первом этапе разрабатывается базовая модель системы, которая будет функционировать в компании. Для этого необходимо проанализировать все виды данных, которые циркулируют в фирме и которые нужно защитить от посягательств со стороны третьих лиц. Планом работы на начальном этапе являются четыре вопроса:

- Какие источники информации следует защитить?

- Какова цель получения доступа к защищаемой информации?

Целью может быть ознакомление, изменение, модификация или уничтожение данных.

- Что является источником конфиденциальной информации?

Источники в данном случае это люди и информационные ресурсы: документы, флеш-носители, публикации, продукция, компьютерные системы, средства обеспечения трудовой деятельности.

- Способы получения доступа, и как защититься от несанкционированных попыток воздействия на систему?

Различают следующие способы получения доступа:

- Несанкционированный доступ – незаконное использование данных;

- Утечка – неконтролируемое распространение информации за пределы корпоративной сети. Утечка возникает из-за недочетов, слабых сторон технического канала системы безопасности;

- Разглашение – следствие воздействия человеческого фактора.

Санкционированные пользователи могут разглашать информацию, чтобы передать конкурентам, или по неосторожности.

Санкционированные пользователи могут разглашать информацию, чтобы передать конкурентам, или по неосторожности.

Второй этап включает разработку системы защиты. Это означает реализовать все выбранные способы, средства и направления защиты данных.

Система строится сразу по нескольким направлениям защиты, на нескольких уровнях, которые взаимодействуют друг с другом для обеспечения надежного контроля информации.

Правовой уровень обеспечивает соответствие государственным стандартам в сфере защиты информации и включает авторское право, указы, патенты и должностные инструкции. Грамотно выстроенная система защиты не нарушает права пользователей и нормы обработки данных.

Организационный уровень позволяет создать регламент работы пользователей с конфиденциальной информацией, подобрать кадры, организовать работу с документацией и физическими носителями данных.

Регламент работы пользователей с конфиденциальной информацией называют правилами разграничения доступа. Правила устанавливаются руководством компании совместно со службой безопасности и поставщиком, который внедряет систему безопасности. Цель – создать условия доступа к информационным ресурсам для каждого пользователя, к примеру, право на чтение, редактирование, передачу конфиденциального документа. Правила разграничения доступа разрабатываются на организационном уровне и внедряются на этапе работ с технической составляющей системы.

Правила устанавливаются руководством компании совместно со службой безопасности и поставщиком, который внедряет систему безопасности. Цель – создать условия доступа к информационным ресурсам для каждого пользователя, к примеру, право на чтение, редактирование, передачу конфиденциального документа. Правила разграничения доступа разрабатываются на организационном уровне и внедряются на этапе работ с технической составляющей системы.

Технический уровень условно разделяют на физический, аппаратный, программный и математический подуровни.

- физический – создание преград вокруг защищаемого объекта: охранные системы, зашумление, укрепление архитектурных конструкций;

- аппаратный – установка технических средств: специальные компьютеры, системы контроля сотрудников, защиты серверов и корпоративных сетей;

- программный – установка программной оболочки системы защиты, внедрение правила разграничения доступа и тестирование работы;

- математический – внедрение криптографических и стенографических методов защиты данных для безопасной передачи по корпоративной или глобальной сети.

Третий, завершающий этап – это поддержка работоспособности системы, регулярный контроль и управление рисками. Важно, чтобы модуль защиты отличался гибкостью и позволял администратору безопасности быстро совершенствовать систему при обнаружении новых потенциальных угроз.

Виды конфиденциальных данных

Конфиденциальные данные – это информация, доступ к которой ограничен в соответствии с законами государства и нормами, которые компании устанавливаются самостоятельно.

- Личные конфиденциальные данные: персональные данные граждан, право на личную жизнь, переписку, сокрытие личности. Исключением является только информация, которая распространяется в СМИ.

- Служебные конфиденциальные данные: информация, доступ к которой может ограничить только государство (органы государственной власти).

- Судебные конфиденциальные данные: тайна следствия и судопроизводства.

- Коммерческие конфиденциальные данные: все виды информации, которая связана с коммерцией (прибылью) и доступ к которой ограничивается законом или предприятием (секретные разработки, технологии производства и т.

д.).

д.). - Профессиональные конфиденциальные данные: данные, связанные с деятельностью граждан, например, врачебная, нотариальная или адвокатская тайна, разглашение которой преследуется по закону.

Угрозы конфиденциальности информационных ресурсов

Угроза – это возможные или действительные попытки завладеть защищаемыми информационными ресурсами.

Источниками угрозы сохранности конфиденциальных данных являются компании-конкуренты, злоумышленники, органы управления. Цель любой угрозы заключается в том, чтобы повлиять на целостность, полноту и доступность данных.

Угрозы бывают внутренними или внешними. Внешние угрозы представляют собой попытки получить доступ к данным извне и сопровождаются взломом серверов, сетей, аккаунтов работников и считыванием информации из технических каналов утечки (акустическое считывание с помощью жучков, камер, наводки на аппаратные средства, получение виброакустической информации из окон и архитектурных конструкций).

Внутренние угрозы подразумевают неправомерные действия персонала, рабочего отдела или управления фирмы. В результате пользователь системы, который работает с конфиденциальной информацией, может выдать информацию посторонним. На практике такая угроза встречается чаще остальных. Работник может годами «сливать» конкурентам секретные данные. Это легко реализуется, ведь действия авторизованного пользователя администратор безопасности не квалифицирует как угрозу.

Поскольку внутренние ИБ-угрозы связаны с человеческим фактором, отслеживать их и управлять ими сложнее. Предупреждать инциденты можно с помощью деления сотрудников на группы риска. С этой задачей справится «СёрчИнформ ProfileCenter» – автоматизированный модуль для составления психологических профилей.

Попытка несанкционированного доступа может происходить несколькими путями:

- через сотрудников, которые могут передавать конфиденциальные данные посторонним, забирать физические носители или получать доступ к охраняемой информации через печатные документы;

- с помощью программного обеспечения злоумышленники осуществляют атаки, которые направлены на кражу пар «логин-пароль», перехват криптографических ключей для расшифровки данных, несанкционированного копирования информации.

- с помощью аппаратных компонентов автоматизированной системы, например, внедрение прослушивающих устройств или применение аппаратных технологий считывания информации на расстоянии (вне контролируемой зоны).

Аппаратная и программная ИБ

Все современные операционные системы оснащены встроенными модулями защиты данных на программном уровне. MAC OS, Windows, Linux, iOS отлично справляются с задачей шифрования данных на диске и в процессе передачи на другие устройства. Однако для создания эффективной работы с конфиденциальной информацией важно использовать дополнительные модули защиты.

Пользовательские ОС не защищают данные в момент передачи по сети, а системы защиты позволяют контролировать информационные потоки, которые циркулируют по корпоративной сети, и хранение данных на северах.

Аппаратно-программный модуль защиты принято разделять на группы, каждая из которых выполняет функцию защиты чувствительной информации:

- Уровень идентификации – это комплексная система распознавания пользователей, которая может использовать стандартную или многоуровневую аутентификацию, биометрию (распознавание лица, сканирование отпечатка пальца, запись голоса и прочие приемы).

- Уровень шифрования обеспечивает обмен ключами между отправителем и получателем и шифрует/дешифрует все данные системы.

Правовая защита информации

Правовую основу информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами и подзаконными актами.

Государство также определят меру ответственности за нарушение положений законодательства в сфере ИБ. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи:

- Статья 272 «Неправомерный доступ к компьютерной информации»;

- Статья 273 «Создание, использование и распространение вредоносных компьютерных программ»;

- Статья 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

Специальность Информационная безопасность — Учёба.

ру

руБакалавриат, код направления 10.03.01

Направление бакалавриата объединяет в себя несколько специальностей и специализаций. Студенты получают базовую подготовку по информатике и защите информации, которую в будущем, в магистратуре и аспирантуре, можно дополнить узкоспециализированными знаниями. Среди обязательных дисциплин курса — основы информационной безопасности, аппаратные средства вычислительной техники, программно-аппаратные средства защиты информации, криптографические методы защиты информации, организационное и правовое обеспечение информационной безопасности и др.

Специалисты по защите информации сейчас работают в компаниях практически всех отраслей. Они проводят информационное обследование и анализ, в результате которого выявляют риски утечки информации. Выстраивают оптимальную модель защиты от покушений извне (в основном посредством вредоносных компьютерных программ). Занимаются приобретением, установкой и обслуживанием специальных систем защиты информации. Поддерживают и модернизируют действующую систему безопасности

Поддерживают и модернизируют действующую систему безопасности

Профили обучения: организация и технология защиты информации, комплексная защита объектов информатизации, безопасность компьютерных систем, безопасность телекоммуникационных систем, информационно-аналитические системы финансового мониторинга

Формы обучения: очная, очно-заочная

Вузов

По этой специальности

В среднем по другим

Проходной балл

На эту специальность

В среднем на другие

Бюджетных мест

На эту специальность

В среднем на другие

С какими ЕГЭ можно поступить

иностранный языкПоказать все варианты ЕГЭВузы по специальности

55

бюджетных мест

от 97

проходной балл

от 440000 р.

за год

НИУ ВШЭ – один из ведущих вузов страны и мира. Здесь учат не только экономике, но и гуманитарным, социальным, естественным и техническим наукам. Управлению и искусству. Фирменный набор студента: академический год из четырех модулей, майнор (дополнительно выбранный профиль) и рейтинговая система оценки знаний. У НИУ ВШЭ четыре кампуса: в Москве, Санкт-Петербурге, Нижнем Новгороде и в Перми. При этом сохраняются единая образовательная среда, общие требования к качеству образования и приему.

У НИУ ВШЭ четыре кампуса: в Москве, Санкт-Петербурге, Нижнем Новгороде и в Перми. При этом сохраняются единая образовательная среда, общие требования к качеству образования и приему.

Вуз в рейтингах

7 в России

3 в России

4 в России

5 в России

85

бюджетных мест

от 92

проходной балл

от 235000 р.

за год

Университет ИТМО — один из ведущих вузов России в области информационных и фотонных технологий, получивший в 2009 году статус национального исследовательского университета. С 2013 года Университет ИТМО — участник программы “Проект 5-100”. Это дает университету возможность обеспечить самые комфортные условия для работы российских и зарубежных студентов и преподавателей, создать уникальную среду для развития науки и образования.

Вуз в рейтингах

13 в России

14 в России

6 в России

44

бюджетных мест

от 87

проходной балл

от 240000 р.

за год

Один из ведущих технических университетов России, готовит специалистов для быстро развивающихся наукоемких отраслей науки и техники. Основные направления обучения: электроника, радиотехнические и телекоммуникационные системы, приборостроение и кибернетика, химические технологии. Образовательные программы МИРЭА сертифицированы по российским и международным стандартам. В вузе есть собственная лаборатория Big Data и искусственного интеллекта.

Основные направления обучения: электроника, радиотехнические и телекоммуникационные системы, приборостроение и кибернетика, химические технологии. Образовательные программы МИРЭА сертифицированы по российским и международным стандартам. В вузе есть собственная лаборатория Big Data и искусственного интеллекта.

Вуз в рейтингах

52 в России

9 в России

24 в России

100

бюджетных мест

от 87

проходной балл

от 290000 р.

за год

Финансовый университет при Правительстве РФ — один из ведущих вузов страны, готовящих экономистов, финансистов, менеджеров, маркетологов, юристов по финансовому праву, математиков, IT-специалистов, социологов и политологов. Передовые технологии, новые учебные курсы, широкие международные связи — то, что определяет облик Финансового университета сегодня. Среди преподавателей — заслуженные экономисты России, руководители банков, страховых и аудиторских компаний, финансово-промышленных структур.

Вуз в рейтингах

13 в России

22 в России

23

бюджетных мест

от 86

проходной балл

от 290000 р.

за год

Один из ведущих экономических вузов России, по количеству специализаций на направлении «Экономика» занимает первое место в стране. В состав университета входят центр инноваций, студенческий бизнес-инкубатор, центр ситуационного анализа и прогнозирования экономики России. В университете большой объем проводимых научных исследований. К учебному и научному процессу активно привлекаются иностранные преподаватели, специалисты и ученые.

Вуз в рейтингах

21 в России

15 в России

Показать все вузыПоступление по олимпиаде

13 октября — 15 декабря

отборочный очный этап

27 декабря — 25 января

отборочный заочный этап

08 октября — 27 декабря

отборочный онлайн этап

Профессии

Когда компанию пытаются «взломать» мошенники, отражением атаки занимаются специалисты по информационной безопасности. Также они работают с теоретическими рисками, чтобы укрепить безопасность информационных систем, обеспечить конфиденциальность данных, предотвратить утечки информации. «Безопасник», особенно в крупной компании, решает интересные задачи и несет огромную ответственность. Иногда его это связано с ограничениями — например, на выезд, как в госкомпаниях.

«Безопасник», особенно в крупной компании, решает интересные задачи и несет огромную ответственность. Иногда его это связано с ограничениями — например, на выезд, как в госкомпаниях.

Задача такого специалиста — обезопасить информацию в компании от утечек, потерь, злоумышленников и шпионов. Он разрабатывает стратегию, устанавливает специальные программы, объясняет сотрудникам правила безопасности, анализирует уже случившиеся утечки. «Безопасник» — одна из самых перспективных и дефицитных профессий, и шансов получить высокую зарплату и руководящую должность, тут больше чем, например, у системных администраторов. Но выше и степень ответственности. Кроме того, зачастую у «безопасников» есть масса ограничений, в том числе по выезду за границу (особенно это касается специалистов на государственной службе).

Похожие специальности

32-97

проходной балл

1004

бюджетных места

На программе готовят специалистов по защите информации. Среди обязательных дисциплин курса — основы информационной безопасности, аппаратные средства вычислительной техники, программно-аппаратные средства защиты информации, криптографические методы защиты информации.

Экзамены в 23 вузах:

Все варианты

56-92

проходной балл

335

бюджетных мест

Программа подготовки специалистов по защите информации. Выпускники специальности проводят информационно-аналитический мониторинг процессов в финансовой и IT сферах, разрабатывают специализированное ПО, занимаются поиском уязвимостей применяемых технологий и программ.

Экзамены в 10 вузах:

Все варианты

49-86

проходной балл

824

бюджетных места

Выпускники специальности решают вопросы кибербезопасности. Они занимаются разработкой и эксплуатацией систем защиты информации компьютеров, мобильных сетей связи, сетей беспроводного доступа, а также доказательным анализом и обеспечением защищённости таких систем от вредоносных программно-технических и информационных воздействий.

Экзамены в 19 вузах:

Все варианты

Показать все специальностиЦели и методы информационной безопасности

Москва +7 (495) 221-21-41

Санкт-Петербург +7 (812) 407-34-71

Ростов-на-Дону +7 (863) 320-09-60

Основные цели достижения высокого уровня информационной безопасности – это обеспечение конфиденциальности, целостности, доступности, подлинности и неотказуемости информации.

Основные цели информационной безопасности

Рассмотрим каждую целевую характеристику информации подробно:

1. Конфиденциальность – это состояние доступности информации только авторизованным пользователям, процессам и устройствам.

Основные методы обеспечения конфиденциальности

2. Целостность – это отсутствие неправомочных искажений, добавлений или уничтожения информации. Гарантия целостности особенно важна в тех случаях, когда информация представляет большую ценность и не должна быть потеряна, а также когда данные могут быть намеренно изменены в целях дезинформации получателя. Как правило, от стирания информацию защищают методами, обеспечивающими конфиденциальность, и резервным копированием, а отсутствие искажений проверяют с помощью хеширования.

3. Доступность – это обеспечение своевременного и надежного доступа к информации и информационным сервисам. Типичными случаями нарушения доступности являются сбой в работе программных/аппаратных средств и распределенная атака типа «отказ в обслуживании» (DDoS). От сбоев информационную систему защищают устранением причин сбоев, а от DDoS-атак – отсечением паразитного трафика.

Типичными случаями нарушения доступности являются сбой в работе программных/аппаратных средств и распределенная атака типа «отказ в обслуживании» (DDoS). От сбоев информационную систему защищают устранением причин сбоев, а от DDoS-атак – отсечением паразитного трафика.

4. Подлинность или аутентичность – возможность однозначно идентифицировать автора/источник информации. Подлинность электронных данных часто удостоверяется таким средством, как электронно-цифровая подпись.

5. Неотказуемость – неотрекаемость от авторства информации, а также факта её отправки или получения. Неотказуемость можно гарантировать электронно-цифровой подписью и другими криптографическими средствами и протоколами. Неотказуемость актуальна, например, в системах электронных торгов, где она обеспечивает ответственность друг перед другом продавцов и покупателей.

Помимо указанных основных целевых свойств информации, существуют и другие, реже используемые, такие как адекватность, подотчетность и т. д.

д.

угрозы, средства и способы обеспечения информационной безопасности

Компьютерные и информационные технологии сегодня охватили все отрасли экономики. Для любой современной компании информация становится одним из главных ресурсов, сохранение и правильное распоряжение которым имеет ключевое значение для развития бизнеса и снижения уровня разнообразных рисков. Актуальной проблемой для предприятия становится обеспечение информационной безопасности.

Что означает понятие «информационная безопасность предприятия»

Под информационной безопасностью предприятия или компании понимают комплекс мер организационного и технического характера, направленных на сохранение и защиту информации и ее ключевых элементов, а также оборудование и системы, которые используются для работы с информацией, ее хранения и передачи. Этот комплекс включает технологии, стандарты и методы управления информацией, которые обеспечивают ее эффективную защиту.

Обеспечение информационной безопасности помогает защитить информацию и информационную инфраструктуру предприятия от негативных воздействий. Такие воздействия могут носить случайный или преднамеренный, внутренний или внешний характер. Результатом таких вмешательств может стать потеря важной информации, ее несанкционированное изменение или использование третьими лицами. Поэтому информационная безопасность — это важный аспект защиты бизнеса и обеспечения его непрерывности.

Такие воздействия могут носить случайный или преднамеренный, внутренний или внешний характер. Результатом таких вмешательств может стать потеря важной информации, ее несанкционированное изменение или использование третьими лицами. Поэтому информационная безопасность — это важный аспект защиты бизнеса и обеспечения его непрерывности.

Принципы эффективного внедрения в компании систем информационной безопасности:

- Конфиденциальность.

Под конфиденциальностью понимают организацию и поддержку эффективного контроля для обеспечения достаточной степени безопасности данных, активов и информации на различных этапах бизнес-процессов для исключения несанкционированного или нежелательного раскрытия. Поддержка конфиденциальности обязательно применяется при сохранении и транзите информации в любом формате.

- Целостность.

Целостность охватывает элементы управления, которые обеспечивают внутреннюю и внешнюю последовательность информации. Обеспечение целостности позволяет исключить возможность искажения данных на любом из этапов деловых операций.

- Доступность.

Доступность поддерживает полноценный и надежный доступ к информации для должностных лиц, которые имеют соответствующие полномочия. Ключевым моментом здесь является предсказуемость процессов, протекающих в сетевой среде, чтобы пользователи имели возможность доступа к необходимым данным в нужный момент времени. Одним из важных факторов доступности информации является возможность быстрого и полного восстановления системы после сбоев, чтобы не допустить его негативного влияния на функционирование компании.

Осуществление контроля информационной безопасности предприятия

Обеспечить полноценную и надежную информационную безопасность предприятия можно только при условии применения комплексного и системного подхода. Система инфобезопасности должна быть построена с учетом всех актуальных угроз и уязвимостей, также с учетом тех угроз, которые могут возникнуть в будущем. Поэтому важно обеспечить поддержку непрерывного контроля, который должен действовать ежедневно и круглосуточно. Необходимым условием является обеспечение контроля на каждом из этапов жизненного цикла информации, начиная с момента ее поступления в инфраструктуру компании и заканчивая потерей ее актуальности или уничтожением данных.

Необходимым условием является обеспечение контроля на каждом из этапов жизненного цикла информации, начиная с момента ее поступления в инфраструктуру компании и заканчивая потерей ее актуальности или уничтожением данных.

Существует несколько видов контроля информационной безопасности, внедрение которых позволяет компании снижать риски в этой сфере и поддерживать их на приемлемом уровне. В том числе различают:

- Административный контроль.

Административный контроль информационной безопасности — это система, состоящая из комплекса установленных стандартов, принципов и процедур. Этот вид контроля определяет границы для осуществления бизнес-процессов и управления персоналом. Он включает законодательные и нормативные акты, принятую на предприятии политику корпоративной безопасности, систему найма сотрудников, дисциплинарные и другие меры.

- Логический контроль.

Логический контроль предусматривает использование средств управления (средств технического контроля), которые защищают информационные системы от нежелательного доступа. Эти средства объединяют специальное ПО, брандмауэры, пароли и т. д.

Эти средства объединяют специальное ПО, брандмауэры, пароли и т. д.

- Физический контроль.

Физический контроль сосредоточен на среде рабочих мест и средствах вычисления. В том числе он предусматривает обеспечение эффективного функционирования инженерных систем зданий предприятия, работа которых может повлиять на хранение и передачу информации. К таким системам относятся отопление и кондиционирование, противопожарные системы. Другой важной составляющей физического контроля являются системы контроля и управления доступом на объекты.

Виды угроз информационной безопасности

Информационная инфраструктура предприятия постоянно подвергается многочисленным угрозам, которые по своему происхождению делятся на несколько видов:

- Естественные. Угрозы, вызванные причинами, не зависящими от человека. К их числу относятся ураганы, пожары, удары молнии, наводнения, другие природные катаклизмы.

- Искусственные. Комплекс угроз информационной безопасности созданных человеком.

Искусственные угрозы, в свою очередь, делят на преднамеренные и непреднамеренные. К преднамеренным угрозам относят действия конкурентов, хакерские атаки, вредительство обиженных работников и т. д. Непреднамеренные угрозы возникают в результате действий, совершенных из-за недостатка компетентности или по неосторожности.

Искусственные угрозы, в свою очередь, делят на преднамеренные и непреднамеренные. К преднамеренным угрозам относят действия конкурентов, хакерские атаки, вредительство обиженных работников и т. д. Непреднамеренные угрозы возникают в результате действий, совершенных из-за недостатка компетентности или по неосторожности. - Внутренние. Угрозы, которые возникают внутри информационной инфраструктуры предприятия.

- Внешние. Угрозы, которые имеют происхождение за пределами информационной инфраструктуры предприятия.

В зависимости от характера воздействия угрозы информационной безопасности делятся на пассивные и активные. Пассивные угрозы — это факторы воздействия, которые не могут изменять содержание и структуру информации. Активные угрозы способны вносить такие изменения. К их числу относят, например, воздействие вредоносного ПО.

Главную опасность представляют искусственные преднамеренные угрозы. Учитывая все более возрастающую компьютеризацию всех сфер бизнеса и рост количества электронных транзакций, эти угрозы также бурно развиваются. В поисках способов получения секретных сведений и нанесения вреда компаниям злоумышленники активно используют современные технологии и программные решения. Их действия могут наносить значительный ущерб, в том числе в виде прямых финансовых потерь или утраты интеллектуальной собственности. Поэтому информационная безопасность предприятия также должна строиться на базе передовых технологий с использованием актуальных средств защиты данных.

В поисках способов получения секретных сведений и нанесения вреда компаниям злоумышленники активно используют современные технологии и программные решения. Их действия могут наносить значительный ущерб, в том числе в виде прямых финансовых потерь или утраты интеллектуальной собственности. Поэтому информационная безопасность предприятия также должна строиться на базе передовых технологий с использованием актуальных средств защиты данных.

Средства защиты информации

Средствами защиты информации называют устройства, приборы, приспособления, программное обеспечение, организационные меры, которые предотвращают утечку информации и обеспечивают ее сохранение в условиях воздействия всего спектра актуальных угроз.

В зависимости от используемых способов реализации, средства защиты информационной безопасности бывают следующих типов:

- Организационные. Комплекс мер и средств организационно-правового и организационно-технического характера. К первым относят законодательные и нормативные акты, локальные нормативные документы организации.

Второй тип — это меры по обслуживанию информационной инфраструктуры объекта.

Второй тип — это меры по обслуживанию информационной инфраструктуры объекта. - Аппаратные (технические). Специальное оборудование и устройство, предотвращающее утечки, защищающее от проникновения в ИТ-инфраструктуру.

- Программные. Специальное ПО, предназначенное для защиты, контроля, хранения информации.

- Программно-аппаратные. Специальное оборудование с установленным программным обеспечением для защиты данных.

Наиболее широкое распространение сегодня получили программные средства защиты информации. Они в полной мере отвечают требованиям эффективности и актуальности, регулярно обновляются, эффективно реагируя на актуальные угрозы искусственного характера.

Для защиты данных в современных сетях применяется широкий спектр специализированного программного обеспечения. Можно выделить следующие типы программных средств защиты:

- Антивирусное ПО. Специализированный софт для обнаружения, нейтрализации и удаления компьютерных вирусов.

Обнаружение может выполняться во время проверок по расписанию или запущенных администратором. Программы выявляют и блокируют подозрительную активность программ в «горячем» режиме. Кроме того, современные антивирусы могут возобновлять файлы, зараженные вредоносными программами.

Обнаружение может выполняться во время проверок по расписанию или запущенных администратором. Программы выявляют и блокируют подозрительную активность программ в «горячем» режиме. Кроме того, современные антивирусы могут возобновлять файлы, зараженные вредоносными программами. - Облачные антивирусы (CloudAV). Сочетание возможностей современных антивирусных программ с облачными технологиями. К таким решениям относятся сервисы Crowdstrike, Panda Cloud Antivirus, Immunet и многие другие. Весь основной функционал ПО размещен в облаке, а на защищаемом компьютере устанавливается клиент — программа с минимальными техническими требованиями. Клиент выгружает в облачный сервер основную часть анализа данных. Благодаря этому обеспечивается эффективная антивирусная защита при минимальных ресурсных требованиях к оборудованию. Решения CloudAV оптимально подходят для защиты ПК, которые не имеют достаточной свободной вычислительной мощности для работы стандартного антивируса.

- Решения DLP (Data Leak Prevention).

Специальные программные решения, предотвращающие утечку данных. Это комплекс технологий, которые эффективно защищают предприятия от потери конфиденциальной информации в силу самых разных причин. Внедрение и поддержка DLP — требует достаточно больших вложений и усилий со стороны предприятия. Однако эта мера способна значительно уменьшить уровень информационных рисков для IT-инфраструктуры компании.

Специальные программные решения, предотвращающие утечку данных. Это комплекс технологий, которые эффективно защищают предприятия от потери конфиденциальной информации в силу самых разных причин. Внедрение и поддержка DLP — требует достаточно больших вложений и усилий со стороны предприятия. Однако эта мера способна значительно уменьшить уровень информационных рисков для IT-инфраструктуры компании. - Системы криптографии. (DES — Data Encryption Standard, AES — Advanced Encryption Standard). Преобразуют данные, после чего их расшифровка может быть выполнена только с использованием соответствующих шифров. Помимо этого, криптография может использовать другие полезные приложения для защиты информации, в том числе дайджесты сообщений, методы проверки подлинности, зашифрованные сетевые коммуникации, цифровые подписи. Сегодня новые приложения, использующие зашифрованные коммуникации, например, Secure Shell (SSH), постепенно вытесняют устаревающие решения, не обеспечивающие в современных условиях требуемый уровень безопасности, такие как Telnet и протокол передачи файлов FTP.

Для шифрования беспроводной связи широко применяются современные протоколы WPA/WPA2. Также используется и достаточно старый протокол WEP, который уступает по безопасности. ITU-T G.hn и другие проводные коммуникации шифруются при помощи AES, а аутентификацию и обмен ключами в них обеспечивает X.1035. Для шифрования электронной почты используют такие приложения как PGP и GnuPG.

Для шифрования беспроводной связи широко применяются современные протоколы WPA/WPA2. Также используется и достаточно старый протокол WEP, который уступает по безопасности. ITU-T G.hn и другие проводные коммуникации шифруются при помощи AES, а аутентификацию и обмен ключами в них обеспечивает X.1035. Для шифрования электронной почты используют такие приложения как PGP и GnuPG. - Межсетевые экраны (МСЭ). Решения, которые обеспечивают фильтрацию и блокировку нежелательного трафика, контролируют доступ в сеть. Различают такие виды файерволов, как сетевые и хост-серверы. Сетевые файерволы размещаются на шлюзовых ПК LAN, WAN и в интрасетях. Межсетевой экран может быть выполнен в формате программы установленной на обычный компьютер или иметь программно-аппаратное исполнение. Программно-аппаратный файервол — это специальное устройство на базе операционной системы с установленным МСЭ. Помимо основных функций, межсетевые экраны предлагают ряд дополнительных решений для внутренней сети.

Например, выступают в качестве сервера VPN или DHCP.

Например, выступают в качестве сервера VPN или DHCP. - Виртуальные частные сети VPN (Virtual Private Network). Решение, использующее в рамках общедоступной сети частную сеть для передачи и приема данных, что дает эффективную защиту подключенных к сети приложений. При помощи VPN обеспечивается возможность удаленного подключения к локальной сети, создания общей сети для головного офиса с филиалами. Непосредственно для пользователей VPN дает возможность скрытия местоположения и защиты выполняемых в сети действий.

- Прокси-сервер. Выполняет функцию шлюза между компьютером и внешним сервером. Запрос, отправляемый пользователем на сервер, вначале поступает на proxy и уже от его имени поступает на сервер. Возврат ответа производится также с прохождением промежуточного звена — proxy. Преимуществом является то, что кэш прокси-сервера доступен всем пользователем. Это повышает удобство в работе, поскольку наиболее часто запрашиваемые ресурсы находятся в кэше.

- Решения SIEM — системы мониторинга и управления информационной безопасностью.

Специализированное ПО, которое берет на себя функцию управления безопасностью данных. SIEM обеспечивает сбор сведений о событиях из всех источников, поддерживающих безопасность, в том числе от антивирусного ПО, IPS, файерволов, а также от операционных систем и т. д. Также SIEM выполняет анализ собранных данных и обеспечивает их централизованное хранение в журнале событий. На основании анализа данных система выявляет возможные сбои, хакерские атаки, другие отклонения и возможные информационные угрозы.

Специализированное ПО, которое берет на себя функцию управления безопасностью данных. SIEM обеспечивает сбор сведений о событиях из всех источников, поддерживающих безопасность, в том числе от антивирусного ПО, IPS, файерволов, а также от операционных систем и т. д. Также SIEM выполняет анализ собранных данных и обеспечивает их централизованное хранение в журнале событий. На основании анализа данных система выявляет возможные сбои, хакерские атаки, другие отклонения и возможные информационные угрозы.

Учитывая широкое распространение мобильных устройств, которые сотрудники часто используют за пределами предприятия в корпоративных целях, в системе информационной безопасности обязательно должен учитываться и этот фактор. Для контроля мобильных устройств персонала и защиты информации предприятия могут применяться такие программные продукты, как Blackberry Enterprise Mobility Suite, IBM MaaS360, VMware AirWatch и другие.

Как выбрать инструменты обеспечения безопасности корпоративной информации

Обеспечение информационной безопасности сегодня является насущной потребностью, пренебрежение которой может иметь разрушительные последствия для бизнеса. Широкий набор средств и решений, доступных сегодня защиты информации, может затруднять выбор для предприятия. Обеспечить безопасность IT-инфраструктуры позволяет определенный набор инструментов, который необходимо подбирать индивидуально. Это позволит реализовать многоуровневую систему защиты информации, которая обеспечит надежную нейтрализацию актуальных угроз.

Широкий набор средств и решений, доступных сегодня защиты информации, может затруднять выбор для предприятия. Обеспечить безопасность IT-инфраструктуры позволяет определенный набор инструментов, который необходимо подбирать индивидуально. Это позволит реализовать многоуровневую систему защиты информации, которая обеспечит надежную нейтрализацию актуальных угроз.

Выбор инструментов защиты корпоративной информации при создании такой системы должен производиться с учетом целого комплекса факторов, таких как:

- сфера деятельности компании;

- размер бизнеса, наличие территориально отдаленных подразделений, а также подразделений, нуждающихся в особой IT-защите;

- техническая оснащенность компании — состав и характеристики используемого оборудования, уровень морального износа и т. д.;

- уровень подготовки и опыта персонала, занятого обслуживанием информационной инфраструктуры.

Собственное ИТ-подразделение компании обычно оказывается не в силах реализовать такой комплексный подход. Результатом этого становится использование стандартных решений, которые не могут отвечать современным вызовам в плане безопасности данных. Это приводит к возникновению больших пробелов в этой сфере, что грозит потерей или повреждением ценной информации в результате несанкционированного вмешательства со стороны.

Результатом этого становится использование стандартных решений, которые не могут отвечать современным вызовам в плане безопасности данных. Это приводит к возникновению больших пробелов в этой сфере, что грозит потерей или повреждением ценной информации в результате несанкционированного вмешательства со стороны.

Поэтому разработку и внедрение системы обеспечения безопасности информации на предприятии должны проводить профессионалы. Компания Смарт-Софт поможет обеспечить создание такой системы с использованием собственных продуктов, доказавших высокий уровень эффективности.

Подпишитесь на рассылку Смарт-Софт и получите скидку на первую покупку

За подписку мы также пришлем вам white paper «Основы кибербезопасности в коммерческой компании».

Email*

Подписаться

Политика информационной безопасности

Утверждена приказом Генерального директора ФКП «БОЗ» № 666 от 21.09.2017 г.

г. Бийск 2017 г.

1. Перечень используемых определений, обозначений и сокращений.

АИБ — Администратор информационной безопасности.

ИБ — Информационная безопасность.

ИР — Информационные ресурсы.

ИС — Информационная система.

НСД — Несанкционированный доступ.

СЗИ — Средство защиты информации.

СУИБ — Система управления информационной безопасностью.

ЭВМ — Электронная — вычислительная машина, персональный компьютер.

Администратор информационной безопасности — специалист или группа специалистов организации, осуществляющих контроль за обеспечением защиты информации в ЛВС, а также осуществляющие организацию работ по выявлению и предупреждению возможных каналов утечки информации, потенциальных возможностей осуществления НСД к защищаемой информации.

Доступ к информации — возможность получения информации и ее использования.

Идентификация — присвоение субъектам доступа (пользователям, процессам) и объектам доступа (информационным ресурсам, устройствам) идентификатора и (или) сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов.

Информация — это актив, который, подобно другим активам, имеет ценность и, следовательно, должен быть защищен надлежащим образом.

Информационная безопасность — механизм защиты, обеспечивающий конфиденциальность, целостность, доступность информации; состояние защищенности информационных активов общества в условиях угроз в информационной сфере. Угрозы могут быть вызваны непреднамеренными ошибками персонала, неправильным функционированием технических средств, стихийными бедствиями или авариями (пожар, наводнение, отключение электроснабжения, нарушение телекоммуникационных каналов и т. п.), либо преднамеренными злоумышленными действиями, приводящими к нарушению информационных активов общества.

Информационная система — совокупность программного обеспечения и технических средств, используемых для хранения, обработки и передачи информации, с целью решения задач подразделений «Бийский олеумный завод» (далее — ФКП «БОЗ»).

Информационные ресурсы — совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий.

Конфиденциальность — доступ к информации только авторизованных пользователей.

Несанкционированный доступ к информации — доступ к информации, нарушающий правила разграничения уровней полномочий пользователей.

Политика информационной безопасности — комплекс взаимоувязанных руководящих принципов и разработанных на их основе правил, процедур и практических приемов, принятых на ФКП «БОЗ» для обеспечения его информационной безопасности.

Регистрационная (учетная) запись пользователя — включает в себя имя пользователя и его уникальный цифровой идентификатор, однозначно идентифицирующий данного пользователя в операционной системе (сети, базе данных, приложении и т. п.). Регистрационная запись создается администратором при регистрации пользователя в операционной системе компьютера, в системе управления базами данных, в сетевых доменах, приложениях и т. п. Она также может содержать такие сведения о пользователе, как Ф. И. О., название подразделения, телефоны, Е-таН и т. п.

п.

Угрозы информации — потенциально существующая опасность случайного или преднамеренного разрушения, несанкционированного получения или модификации данных, обусловленная структурой системы обработки, а также условиями обработки и хранения данных, т. е. это потенциальная возможность источника угроз успешно выявить определенную уязвимость системы.

Уязвимость — недостатки или слабые места информационных активов, которые могут привести к нарушению информационной безопасности при реализации угроз в информационной сфере.

2. Вводные положения.

2.1 Введение.

Политика информационной безопасности ФКП «БОЗ» определяет цели и задачи системы обеспечения ИБ и устанавливает совокупность правил, требований и руководящих принципов в области ИБ, которыми в последствии руководствуется в своей деятельности.

2.2 Цели.

Основными целями Политики информационной безопасности являются защита информации ФКП «БОЗ» от возможного нанесения материального, физического, морального или иного ущерба, посредством случайного или преднамеренного воздействия на информацию, ее носители, процессы обработки и передачи, а так же обеспечение эффективной работы всего информационно-вычислительного комплекса при осуществлении деятельности, указанной в Положении о деятельности ФКП «БОЗ».

Общее руководство обеспечением ИБ осуществляется Генеральным директором ФКП «БОЗ». Ответственность за организацию мероприятий по обеспечению ИБ и контроль за соблюдением требований ИБ несет АИБ. Ответственность за функционирование информационных систем ФКП «БОЗ» несет администратор информационной системы.

Должностные обязанности АИБа и системного администратора закрепляются в соответствующих инструкциях.

Руководители структурных подразделений ФКП «БОЗ» несут ответственность за обеспечение выполнения требований ИБ в своих подразделениях.

Сотрудники ФКП «БОЗ» обязаны соблюдать порядок обращения с конфиденциальными документами, носителями ключевой информации и другой защищаемой информацией, соблюдать требования настоящей Политики и других внутренних документов ФКП «БОЗ» по вопросам обеспечения ИБ.

2.3 Задачи.

Политика информационной безопасности направлена на защиту информационных активов от угроз, исходящих от противоправных действий злоумышленников, уменьшение рисков и снижение потенциального вреда от аварий, непреднамеренных ошибочных действий персонала, технических сбоев, неправильных технологических и организационных решений в процессах обработки, передачи и хранения информации и обеспечение нормального функционирования технологических процессов.

Наибольшими возможностями для нанесения ущерба ФКП «БОЗ» обладает собственный персонал. Действия персонала могут быть мотивированы злым умыслом (при этом злоумышленник может иметь сообщников как внутри, так и вне ФКП «БОЗ»), либо иметь непреднамеренный ошибочный характер.

На основе вероятностной оценки определяется перечень актуальных угроз безопасности, который отражается в «Модели угроз».

Для противодействия угрозам ИБ на ФКП «БОЗ» на основе имеющегося опыта составляется прогностическая модель предполагаемых угроз и модель нарушителя. Чем точнее сделан прогноз (составлены модель угроз и модель нарушителя), тем ниже риски нарушения ИБ при минимальных ресурсных затратах.

Разработанная на основе прогноза Политики информационной безопасности и в соответствии с ней построенная СУИБ является наиболее правильным и эффективным способом добиться минимизации рисков нарушения ИБ для ФКП «БОЗ». Необходимо учитывать, что с течением времени меняется характер угроз, поэтому следует своевременно, используя данные мониторинга и аудита, обновлять модели угроз и нарушителя.

Стратегия обеспечения ИБ заключается в использовании заранее разработанных мер противодействия атакам злоумышленников, а также программно-технических и организационных решений, позволяющих свести к минимуму возможные потери от технических аварий и ошибочных действий персонала.

Задачами настоящей политики являются:

Настоящая Политика вводится в действие приказом Генерального директора ФКП «БОЗ» и распространяется на все структурные подразделения ФКП «БОЗ» и обязательна для исполнения всеми его сотрудниками и должностными лицами. Положения настоящей Политики применимы для использования во внутренних нормативных и методических документах, а также в договорах.

Политика признается утратившей силу на основании приказа Генерального директора ФКП «БОЗ».

2.4 Порядок внесения изменений.

Изменения в Политику вносятся приказом Генерального директора ФКП «БОЗ». Инициаторами внесения изменений в Политику информационной безопасности являются:

-

руководители подразделений (управлений, отделов, цехов и т.

д.) ФКП «БОЗ»;

д.) ФКП «БОЗ»;

Плановая актуализация настоящей Политики производится ежегодно и имеет целью приведение в соответствие определенных политикой защитных мер реальным условиям и текущим требованиям к защите информации.

Внеплановая актуализация Политики информационной безопасности производится в обязательном порядке в следующих случаях:

-

при изменении внутренних нормативных документов (инструкций, положений, руководств), касающихся ИБ ФКП «БОЗ»;

-

при происшествии и выявлении инцидента (инцидентов) по нарушению ИБ, влекущего ущерб ФКП «БОЗ».

Ответственность за актуализацию Политики информационной безопасности (плановую и внеплановую) и контроль за исполнением требований настоящей Политики возлагается на АИБа.

3. Политика информационной безопасности ФКП «БОЗ».

3.1 Назначение Политики информационной безопасности.

Политика информационной безопасности ФКП «БОЗ» — это совокупность норм, правил и практических рекомендаций, на которых строится управление, защита и распределение информации в ФКП «БОЗ».

Политика информационной безопасности относятся к административным мерам обеспечения ИБ и определяют стратегию ФКП «БОЗ» в области ИБ.

Политика информационной безопасности регламентируют эффективную работу СЗИ. Они охватывают все особенности процесса обработки информации, определяя поведение ИС и ее пользователей в различных ситуациях. Политика ИБ реализуется посредством административно-организационных мер, физических и программно-технических средств и определяет архитектуру системы защиты.

Все документально оформленные решения, формирующие Политику, должны быть утверждены на ФКП «БОЗ».

3.2 Основные принципы обеспечения информационной безопасности

Основными принципами обеспечения ИБ являются следующие:

-

постоянный и всесторонний анализ информационного пространства ФКП «БОЗ» с целью выявления уязвимостей информационных активов;

-

своевременное обнаружение проблем, потенциально способных повлиять на ИБ ФКП «БОЗ», корректировка моделей угроз и нарушителя;

-

разработка и внедрение защитных мер, адекватных характеру выявленных угроз, с учетом затрат на их реализацию.

При этом меры, принимаемые для

При этом меры, принимаемые для -

обеспечения ИБ, не должны усложнять достижение уставных целей ФКП «БОЗ», а также повышать трудоемкость технологических процессов обработки информации;

-

персонификация и адекватное разделение ролей и ответственности между сотрудниками ФКП «БОЗ», исходя из принципа персональной и единоличной ответственности за совершаемые операции.

3.3 Соответствие Политики информационной безопасности действующему законодательству

Правовую основу Политики составляют законы Российской Федерации и другие законодательные акты, определяющие права и ответственность граждан, сотрудников и государства в сфере безопасности, а также нормативные, отраслевые и ведомственные документы, по вопросам безопасности информации, утвержденные органами государственного управления различного уровня в пределах их компетенции.

3.4 Ответственность за реализацию Политики информационной безопасности

Ответственность за разработку мер обеспечения защиты информации несёт АИБ.

Ответственность за реализацию Политики возлагается:

-

в части, касающейся разработки и актуализации правил внешнего доступа -на АИБа;

-

в части, касающейся контроля доведения правил Политики до сотрудников ФКП «БОЗ», а также иных лиц (см. область действия настоящей Политики) — на АИБа;

-

в части, касающейся исполнения правил Политики — на каждого сотрудника ФКП «БОЗ», согласно их должностным и функциональным обязанностям, и иных лиц, попадающих под область действия настоящей Политики.

3.5 Порядок подготовки персонала по вопросам информационной безопасности и допуска его к работе.

-

Обучение сотрудников ФКП «БОЗ» в области ИБ проводится согласно плану, утвержденному Генеральным директором предприятия.

-

Подписи сотрудников об ознакомлении заносятся в «Журнал проведения инструктажа по информационной безопасности».

-

Допуск персонала к работе с защищаемыми ИР ФКП «БОЗ» осуществляется только после его ознакомления с настоящей Политикой, а также после ознакомления пользователей с «Порядком работы пользователей» ФКП «БОЗ», а также иными инструкциями пользователей отдельных ИС.

Согласие на соблюдение правил и требований настоящей Политики подтверждается подписями сотрудников в журналах ознакомления.

Согласие на соблюдение правил и требований настоящей Политики подтверждается подписями сотрудников в журналах ознакомления. -

Допуск персонала к работе с информацией ФКП «БОЗ» осуществляется после ознакомления с «Порядком организации работы с материальными носителями»,

-

«Порядком организации работы с электронными носителями». Правила допуска к работе с ИР лиц, не являющихся сотрудниками ФКП «БОЗ», определяются на договорной основе с этими лицами или с организациями, представителями которых являются эти лица.

3.6 Учетные записи.

Настоящая Политика определяет основные правила присвоения учетных записей пользователям информационных активов ФКП «БОЗ». Регистрационные учетные записи подразделяются на:

-

Каждому пользователю информационных активов ФКП «БОЗ» назначается уникальная пользовательская регистрационная учетная запись. Допускается привязка более одной пользовательской учетной записи к одному и тому же пользователю (например, имеющих различный уровень полномочий).

-

В общем случае запрещено создавать и использовать общую пользовательскую учетную запись для группы пользователей. В случаях, когда это необходимо, ввиду особенностей автоматизируемого бизнес-процесса или организации труда (например, посменное дежурство), использование общей учетной записи должно сопровождаться отметкой в журнале учета машинного времени, которая должна однозначно идентифицировать текущего владельца учетной записи в каждый момент времени. Одновременное использование одной общей пользовательской учетной записи разными пользователями запрещено.

-

Системные регистрационные учетные записи формируются операционной системой и должны использоваться только в случаях, предписанных документацией на операционную систему.

-

Служебные регистрационные учетные записи используются только для запуска сервисов или приложений.

-

Использование системных или служебных учетных записей для регистрации пользователей в системе категорически запрещено.

3.7 Использование паролей.

Настоящая Политика определяет основные правила парольной защиты на ФКП «БОЗ». Положения Политики закрепляются в «Порядке по организации парольной защиты»

3.8 Защита автоматизированного рабочего места.

-

Настоящая Политика определяет основные правила и требования по защите информации ФКП «БОЗ» от неавторизованного доступа, утраты или модификации.

-

Положения данной Политики определяются в соответствии с используемым техническим решением.

4. Профилактика нарушений Политики информационной безопасности.

4.1 Ликвидация последствий нарушения Политики информационной безопасности.

-

АИБ, используя данные, полученные в результате применения инструментальных средств контроля (мониторинга) безопасности информации ИС, должен своевременно обнаруживать нарушения ИБ, факты осуществления НСД к защищаемым ИР и предпринимать меры по их локализации и устранению.

-

В случае обнаружения подсистемой защиты информации факта нарушения ИБ или осуществления НСД к защищаемым ИР, ИС рекомендуется уведомить АИБа, и далее следовать указаниям.

-

Действия АИБа и администратора информационной системы при признаках нарушения Политики информационной безопасности регламентируются следующими внутренними документами:

-

регламентом пользователя;

-

Политикой информационной безопасности;

-

регламентом администратора информационной безопасности;

-

регламентом системного администратора.

-

После устранения инцидента необходимо составить акт о факте нарушения и принятых мерах по восстановлению работоспособности ИС, а также зарегистрировать факт нарушения в журнале учета нарушений, ликвидации их причин и последствий.

4.2 Ответственность за нарушение Политики информационной безопасности.

-

Ответственность за выполнение правил Политики информационной безопасности несет каждый сотрудник ФКП «БОЗ» в рамках своих служебных обязанностей и полномочий.

-

На основании ст. 192 Трудового кодекса Российской Федерации сотрудники, нарушающие требования Политики информационной безопасности ФКП «БОЗ», могут быть подвергнуты дисциплинарным взысканиям, включая замечание, выговор и увольнение с работы.

-

Все сотрудники несут персональную (в том числе материальную) ответственность за прямой действительный ущерб, причиненный ФКП «БОЗ» в

-

результате нарушения ими правил Политики информационной безопасности (Ст. 238 Трудового кодекса Российской Федерации).

-

За неправомерный доступ к компьютерной информации, создание, использование или распространение вредоносных программ, а также нарушение правил эксплуатации ЭВМ, следствием которых явилось нарушение работы ЭВМ (автоматизированной системы обработки информации), уничтожение, блокирование или модификация защищаемой информации, сотрудники ФКП «БОЗ» несут ответственность в соответствии со статьями 272, 273 и 274 Уголовного кодекса Российской Федерации.

Риски информационной безопасности (ИБ): что это, классификация

#Информационная безопасность

Риск информационной безопасности — это вероятность возникновения негативного события, которое нанесет ущерб организации или физическому лицу. Применительно к сфере информационной безопасности (ИБ) выделяют следующие последствия:

- Утечка конфиденциальных данных в организации

- Внешние атаки на информационные системы компании

- Действия неблагонадежных сотрудников (человеческий фактор)

- Доступ к потенциально опасным объектам во внешней сети

- Получение информации при помощи технических средств

- Вредоносное ПО (трояны, бэкдоры, блокировщики, шифраторы и т. д.)

- Использование нелицензионных программных решений, зачастую содержащие не декларируемые возможности

Аудит информационной безопасности

Утечка данных в большинстве случаев связана с непониманием сотрудников возможных последствий при нарушении правил ИБ. Пример: рассылка коммерческой информации через незащищенный канал связи.

Сетевые атаки, как правило, проводятся с целью воровства коммерческой тайны, шпионажа за конкурентами, вывода из строя критически важных для жертвы ресурсов и пр.

Пример: рассылка коммерческой информации через незащищенный канал связи.

Сетевые атаки, как правило, проводятся с целью воровства коммерческой тайны, шпионажа за конкурентами, вывода из строя критически важных для жертвы ресурсов и пр.

Человеческий фактор включает в себя не только ошибки сотрудников, но и умышленные действия, которые приводят к распространению конфиденциальной информации.

К опасным объектам относятся сайты, содержащие фишинговые скрипты, зловредное ПО или другие средства, которые нарушают информационную безопасность физического или юридического лица. К примеру, сотрудник зашел на веб-ресурс, созданный мошенниками, и оставил аутентификационные данные, которые в дальнейшем будут использоваться для шантажа.

Один из самых опасных типов вирусного ПО — шифровальщики. Они, например, могут зашифровать все важные служебные данные на компьютерах сотрудников. За дешифровку злоумышленники обычно требуют выкуп. Далеко не все антивирусные продукты способны обнаружить шифровальщика и тем более расшифровать зараженный файлы.

Инциденты ИБ могут сильно повредить бюджету и репутации компании, вплоть до банкротства. Для того, чтобы минимизировать вероятность инцидентов, проводится комплекс превентивных мероприятий, направленных на снижение рисков — аудит ИБ.

Аудит подразумевает анализ текущей ситуации в компании и выявление уязвимостей в ИТ-инфраструктуре. Разрабатывается концепция информационной безопасности объекта. Она включает в себя нормативные документы, политику информационной безопасности, а также приоритезацию рисков. Для повышения уровня ИБ применяют организационные и технические средства.

Информационная безопасность: система защиты информации при использовании платформ ТОНК

Сегодня на каждом шагу, можно услышать такие понятия, как «система защиты информации», «кибербезопасность». За этой терминологией скрывается довольно разносторонний подход к информационной безопасности (ИБ). Так например, термин «кибербезопасность» нельзя встретить ни в одном из нормативных документов по ИБ. А ведь именно этими документами (Федеральные законы, приказы ФСТЭК, ФСБ и пр.) руководствуются в своей деятельности те сотрудники, которые безопасность и обеспечивают. Дать же чёткое определение термину «кибербезопасность» вряд ли сможет даже тот, кто активно использует его в своих выступлениях или статьях. Так что, тут мы имеем дело с пусть и красиво звучащим, но всего лишь журналистским штампом. Не более.

А ведь именно этими документами (Федеральные законы, приказы ФСТЭК, ФСБ и пр.) руководствуются в своей деятельности те сотрудники, которые безопасность и обеспечивают. Дать же чёткое определение термину «кибербезопасность» вряд ли сможет даже тот, кто активно использует его в своих выступлениях или статьях. Так что, тут мы имеем дело с пусть и красиво звучащим, но всего лишь журналистским штампом. Не более.

То же касается «Систем защиты информации». Их фактически не существует. Есть ИС, в которых с помощью технических и программных средств защиты обеспечивается безопасное использование применяемых информационных технологий, а также обеспечивается необходимый уровень доверия к безопасности.

Разработка таких систем включает в себя проработку всех правовых аспектов, организационные мероприятия, а также работы по программному и техническому оснащению. Главное — все факторы должны быть интегрированы между собой. Сегодняшний уровень технологий исключает игнорирование, хотя бы одной составляющей.

Конечно, все вопросы по защите информации необходимо решать еще на стадии проектирования ваших ИС, так как техническая защита информации включает конструктивные особенности, а программные продукты учитывают все требования по интеграции. Ведь, что греха таить, бывает и так: «Давайте, пока есть финансирование, мы будем систему собирать, а безопасность уже по ходу «прикрутим». Знакомо?

Современные предприятия государственного уровня, а также крупные коммерческие структуры имеют индивидуальные требования по мероприятиям, нацеленным на сохранность данных.

Нельзя говорить об обеспечении защиты информации на должном уровне, если функционал информационной безопасности не был заложен в ИС ещё на стадии проектирования и выбора используемых компонентов.

Общий подход к информационной безопасности

Три основных принципа, которым должна соответствовать ИБ – конфиденциальность, целостность, доступность. Рассмотрим их чуть подробнее.

— Принцип конфиденциальности: обеспечивает возможность получения информации только легитимным пользователям (процессам).

— Принцип целостности: информация в системе должна быть актуальной, правильной и полной.

— Принцип доступности: говорит нам о том, что информация должна быть доступна только для легитимных пользователей (процессов) в установленное время.

Если все условия (принципы) соблюдаются, систему можно считать защищенной. Оговоримся сразу, полностью защищенной информации не существует. Чем ценнее данные, тем больше ресурсов на их защиту расходуется, естественно до тех пор, пока это целесообразно, прежде всего, экономически или с точки зрения сохранности тайны.

Факторы угроз

Так от кого мы ее защищаем? Очевидно, что если есть легитимные (авторизованные) пользователи, то есть и не легитимные (неавторизованные).

Вот они и представляют опасность или угрозу. Угрозы бывают внутренние и внешние.

- Внутренние угрозы – инсайдеры, это люди или процессы, которые находятся внутри предприятия. Одним словом – «не хорошие» или беспечные сотрудники.

- Внешние угрозы – это то, что находится снаружи системы. Кстати, угрозы бывают не только в человеческом обличье, часто это процессы, в том числе техногенного плана. Например, нельзя строить хранилища данных под глиссадой.

Для того, что бы данные защитить, соблюдая основные принципы защиты информации — создаются модели угроз, как внешних, так и внутренних. Отметим, что правильней всего это делать на этапе проектирования. Но для действующих объектов, это тоже крайне полезно.

Исходя из моделей угроз, собственно, выстраивается подход к защите от этих угроз.

Внешние угрозы бывают разных видов: природные, техногенные и, конечно, связанные с «происками» конкурентов. Соответственно, для борьбы с ними используются физические системы защиты (такие как, пропускные пункты, рвы, заборы, системы охранной сигнализации, видеонаблюдения, контроля доступа и т.д.), аппаратные и программные средства защиты информации (системы защиты кабелей, межсетевые экраны, генераторы шума и многое другое).

Что касается внутренних угроз, то здесь все немного сложнее. По оценкам специалистов компании IBM, основной объем похищенных данных в мире 75%-85%, приходится на внутренние угрозы, а попросту говоря на инсайдеров.

Для борьбы с инсайдерами используется техническая защита информации.

Инсайдер, как правило, сотрудник компании, имеющий доступ к информации, которую он передает неавторизованным пользователям. Как оградить свою компанию, от злоумышленника (помимо традиционных средств – пароли, журналы администратора, контроль доступа, видеонаблюдение и т.д.)?

Решения и обеспечительные меры

По статистике до 60% компьютерных инцидентов так или иначе связаны с компрометацией рабочих мест сотрудников. Оно и понятно, ведь рабочее место – это портал, точка входа в ИС предприятия, поэтому не стоит недооценивать важность защиты рабочего компьютера.

Решение — в ограничении доступа к данным, с одной стороны, и, с другой стороны, в ограничении возможности копирования данных на внешние носители, а также жесткий контроль и системы оповещения о несанкционированных действиях.

Простым языком это означает, что сотрудник должен работать только с той информацией, к которой у него есть доступ. Не иметь на своем компьютере другой информации (вообще-то даже заставки на рабочем столе компьютера должны проходить модерацию). Должно быть жесткое отсечение возможности скачивания данных, с которыми он работает, на флешку или другой носитель. То есть, компьютер не должен иметь возможности подключения внешних устройств.

В идеале, рабочая станция сотрудника должна обладать всеми функциями предотвращающими злоумышленные действия, а предприятие не рассчитывать на человеческие качества. Такая система обеспечивает замкнутую программную среду для каждого пользователя. Это означает, что пользователь видит и может запускать только разрешенные приложения.

Современные отечественные программно-аппаратные комплексы (ПАК) на тонких клиентах ТОНК, успешно реализовали готовые решения, включающие весь необходимый арсенал технических средств и, предлагающие на выбор предустановленные ОС (в том числе, имеющие сертификаты ФСТЭК, ФСБ, Генерального штаба Вооруженных сил РФ, Минобороны), расширенное антивирусное программное обеспечение.

АПК ТОНК рассчитаны на предотвращение практически всех моделей угроз, как внешних, так и внутренних. Удобный функционал позволяет сотрудникам выполнять абсолютно все задачи без риска для информационных систем.

Подтверждение легитимности пользователя достигается средствами двухфакторной аутентификации по смарт-карте или токену. Работа в доверенной среде обеспечивается программными и аппартаными средствами доверенной загрузки ПО, а также контролем физической целостности устройства (датчик вскрытия корпуса).

С помощью этих инструментов формируется доверенная информационная среда, которая надежно обеспечивает безопасность сохранности данных.

Внедряя на предприятии информационные системы на базе АПК ТОНК, решаются задачи не только по информационной безопасности, но и выполняется соответствие программе импортозамещения и требованиям Российского законодательства.

Напишите нам на адрес [email protected] и наши специалисты помогут вам подобрать комплексное решение для ваших рабочих мест, которое обеспечит надёжную работу и защиту информации в соответствии с предъявляемыми требованиями.

Academy of IB & Information Technology / Домашняя страница

Академия международного бакалавриата и информационных технологий предоставляет студентам возможность развивать навыки творчества, исследования и критического мышления, чтобы они были готовы к требованиям колледжа, карьеры и постоянно меняющегося глобального общества. Комбинация курсов IB и ИТ обеспечивает один из лучших наборов сложных подготовительных курсов к колледжу и курсов, связанных с карьерой в сфере ИТ.Студенты Академии IB / IT могут выбрать:

- Карьерный путь в ИТ

- Дипломная программа IB (полная или частичная)

- Сочетание курсов IB и IT

Наши преподаватели и сотрудники проведут студентов через процесс выбора наиболее подходящей курсовой работы для их нужд. Наша цель — предоставить каждому студенту отличную программу подготовки к колледжу и карьере.

CTSOs — отличный способ для студентов принять участие и развить свои лидерские навыки. CTSO Академии IBIT — SkillsUSA!

CTSO Академии IBIT — SkillsUSA!

Что такое SkillsUSA?

- SkillsUSA — это партнерство студентов, преподавателей и представителей отрасли, работающих вместе, чтобы обеспечить Америку квалифицированной рабочей силой. SkillsUSA помогает каждому студенту преуспеть. Мы проводим образовательные программы, мероприятия и конкурсы, которые поддерживают карьерное и техническое образование в национальных учебных заведениях. SkillsUSA ежегодно обслуживает более 372 655 студентов и преподавателей.Сюда входят 20 598 инструкторов, которые присоединяются как профессиональные члены. Включая выпускников, количество членов SkillsUSA составляет более 434 000 человек. С 1965 года SkillsUSA обслуживает в общей сложности 13,6 миллиона человек в год и признано Министерством образования США и Министерством труда США успешной моделью развития рабочей силы, ориентированной на работодателей.

- SkillsUSA предлагает учащимся местные, региональные и национальные возможности для обучения и отработки личных, рабочих и технических навыков.

Эти три компонента составляют основу SkillsUSA Framework — план готовности к карьере. Местные отделения проводят полную программу работы, и многие студенты также посещают конференции округа или штата. На чемпионате SkillsUSA ежегодно в июне более 6500 студентов соревнуются в более чем 100 областях профессиональных навыков и навыков лидерства. Эти национальные технические соревнования помогают установить отраслевые стандарты для обучения профессиональным навыкам и работников начального уровня. SkillsUSA признана Министерством образования США успешной моделью обучения молодежи, ориентированной на работодателей.

Эти три компонента составляют основу SkillsUSA Framework — план готовности к карьере. Местные отделения проводят полную программу работы, и многие студенты также посещают конференции округа или штата. На чемпионате SkillsUSA ежегодно в июне более 6500 студентов соревнуются в более чем 100 областях профессиональных навыков и навыков лидерства. Эти национальные технические соревнования помогают установить отраслевые стандарты для обучения профессиональным навыкам и работников начального уровня. SkillsUSA признана Министерством образования США успешной моделью обучения молодежи, ориентированной на работодателей.

За дополнительной информацией обращайтесь к госпоже Аутленд.

TCHS имеет платформу для расширения возможностей трудоустройства под названием eOS. Помощь нашим студентам в подготовке к колледжу и карьере важна для нас и является частью нашей миссии. Учителя следят за учениками по следующим трем критериям: ответственность / надежность, надлежащее использование технологий и общение. Эти баллы помогают студентам ставить индивидуальные цели для повышения их возможностей трудоустройства в сообществе, а также для получения вознаграждений в классе и академии.Eos также дает студентам возможность учиться, оценивать и улучшать навыки 21 века.

Эти баллы помогают студентам ставить индивидуальные цели для повышения их возможностей трудоустройства в сообществе, а также для получения вознаграждений в классе и академии.Eos также дает студентам возможность учиться, оценивать и улучшать навыки 21 века.

Обезболивающее и жаропонижающее с ибупрофеном

Предупреждение об аллергии: Ибупрофен может вызвать тяжелую аллергическую реакцию, особенно у людей с аллергией на аспирин. Симптомы могут включать:

- ульев

- отек лица

- астма (хрипы)

- амортизатор

- покраснение кожи

- сыпь

- блистеры

Если возникла аллергическая реакция, немедленно прекратите использование и обратитесь за медицинской помощью.

Предупреждение о желудочном кровотечении: Этот продукт содержит НПВП, которое может вызвать сильное желудочное кровотечение. Шанс выше, если вы:

- в возрасте 60 лет и старше

- имели язву желудка или проблемы с кровотечением

- принять разжижающий кровь (антикоагулянт) или стероидный препарат

- принимать другие препараты, содержащие рецептурные или безрецептурные НПВП [аспирин, ибупрофен, напроксен или другие].

- употреблять 3 или более алкогольных напитка каждый день во время использования этого продукта

- займет больше или больше времени, чем указано

Предупреждение о сердечном приступе и инсульте: НПВП, кроме аспирина, повышают риск сердечного приступа, сердечной недостаточности и инсульта.Это может быть фатальным. Риск выше, если вы употребляете больше, чем указано, или дольше, чем указано.

Не использовать

- , если у вас когда-либо была аллергическая реакция на ибупрофен или любое другое обезболивающее / жаропонижающее

- непосредственно до или после операции на сердце

Проконсультируйтесь с врачом перед использованием, если

- у вас есть проблемы или серьезные побочные эффекты от приема болеутоляющих или жаропонижающих средств

- предупреждение о кровотечении из желудка относится к вам

- У вас в анамнезе были проблемы с желудком, например изжога

- у вас высокое кровяное давление, заболевание сердца, цирроз печени, заболевание почек, астма или перенесенный инсульт

- Вы принимаете мочегонное средство

Перед использованием проконсультируйтесь с врачом или фармацевтом, если вам

- принимать аспирин при сердечном приступе или инсульте, потому что ибупрофен может уменьшить это преимущество аспирина

- под наблюдением врача при любом тяжелом состоянии

- прием любого другого препарата

При использовании этого продукта

- принимать с пищей или молоком при расстройстве желудка

Прекратите использование и спросите врача, если

- вы испытываете любой из следующих признаков желудочного кровотечения:

- слабость

- рвота с кровью

- Стул окровавленный или черный

- боли в животе, которые не проходят

- У вас есть симптомы сердечного приступа или инсульта:

- боль в груди

- Проблемы с дыханием

- Слабость в одной части или одной стороне тела

- невнятная речь

- отек ноги

- Боль усиливается или длится более 10 дней

- лихорадка усиливается или держится более 3 дней

- В болезненной области присутствует покраснение или припухлость

- появляются новые симптомы

Если вы беременны или кормите грудью. , проконсультируйтесь с врачом перед использованием.Особенно важно не использовать ибупрофен на сроке 20 недель или позже во время беременности, кроме случаев, когда это определенно предписано врачом, поскольку это может вызвать проблемы у будущего ребенка или осложнения во время родов.

, проконсультируйтесь с врачом перед использованием.Особенно важно не использовать ибупрофен на сроке 20 недель или позже во время беременности, кроме случаев, когда это определенно предписано врачом, поскольку это может вызвать проблемы у будущего ребенка или осложнения во время родов.